Dropbox

В облачном хранилище данных Dropbox была обнаружена уязвимость внедрения перехвата DLL и выполнения кода. Уязвимость впервые была обнаружена ранее на этой неделе после того, как было обнаружено, что она затрагивает версию Dropbox 54.5.90. С тех пор уязвимость изучается и исследуется, и теперь она становится первой линией информации, которую пользователи должны остерегаться.

Согласно подробным сведениям об эксплойте, опубликованным ZwX Security Researcher, обнаруживается, что уязвимость существует в DropBox для Windows в версии приложения 54.5.90, как указывалось ранее. Уязвимость возникает из-за лазеек и неточностей в 4 конкретных библиотеках. Это библиотеки: cryptbase.dll, CRYPTSP.dll, msimg32.dll и netapi32.dll. Уязвимости возникают из-за свободы действий в этих библиотеках и снова воздействуют на них, а также вызывают сбои в работе этих же библиотек, что приводит к общему отказу от облачной службы Dropbox.

Уязвимость можно использовать удаленно. Это позволяет злоумышленнику, не прошедшему проверку подлинности, воспользоваться уязвимостью загрузки DLL, изменив соответствующие вызовы DLL, чтобы вредоносный файл DLL по ошибке открывался с повышенными разрешениями (как это предусмотрено для системных файлов DLL). Пользователь, чье устройство подвергается этой уязвимости, не осознает этого, пока процесс не будет использован для внедрения вредоносного ПО в систему. Внедрение и выполнение DLL выполняется в фоновом режиме, не требуя какого-либо пользовательского ввода для запуска произвольного кода.

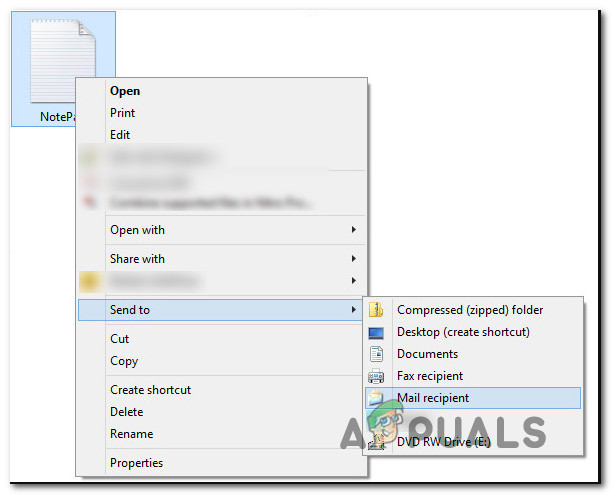

Чтобы воспроизвести уязвимость, доказательство концепции следует из того, что сначала необходимо собрать вредоносный файл DLL, а затем переименовать его, чтобы он выглядел как традиционный файл DLL Dropbox, который служба обычно вызывает в системе. Затем этот файл необходимо скопировать в папку Dropbox на диске C Windows в разделе Program Files. Как только Dropbox запускается в этом контексте, он вызывает DLL-файл с именем, которым манипулируют, и как только вредоносный файл запускается на своем месте из-за путаницы в заголовке, выполняется код созданной DLL, позволяя злоумышленнику получить доступ к системе для дальнейшей загрузки и распространения вредоносных программ.

К сожалению, для того, чтобы справиться со всем этим, поставщик пока не опубликовал никаких шагов, методов или обновлений, но обновление можно ожидать очень скоро из-за критической степени серьезности риска такого эксплойта.

Теги Dropbox