Иллюстрация шифрования

Помимо кибершпионажа, некоторые крупные хакерские группы, спонсируемые государством, по всей видимости, участвуют в проведении кибератак с финансовыми мотивами. Эти киберпреступления, похоже, нацелены на довольно много конкретных сегментов, но больше всего страдает постоянно растущая индустрия онлайн-видеоигр. По сообщениям исследователей, отдельные лица являются частью более крупной группы финансируемой государством китайской операции по кибершпионажу, которая может использовать набор инструментов и навыков для получения некоторой прибыли на этом пути, обнаружили исследователи. Акты киберпреступности, основной целью которых является получение денежной выгоды, неуклонно растет, поскольку геймеры все чаще переносят игры в облако и удаленные серверы.

Исследователи из FireEye подготовили исчерпывающий отчет о APT41, многочисленной китайской группе киберугроз, которая осуществляет спонсируемую государством шпионскую деятельность. Считается, что группа спонсируется или поддерживается китайской администрацией. Исследователи утверждают, что группа APT41 систематически атакует компании, хранящие коммерческую тайну. Однако, помимо выполнения миссий кибершпионажа, члены группировки также проводят финансово мотивированные операции. Исследователи отметили, что некоторые из участников использовали вредоносное ПО, которое обычно предназначалось для шпионских кампаний.

Китайская группа кибершпионажа APT41 также проводит финансово мотивированные кибератаки:

Поддерживаемые государством хакерские группы или постоянные субъекты угроз обычно не участвуют в проведении финансово выгодных операций. Эти группы используют высокоэффективные « Подвиги нулевого дня ”Для доставки вредоносных программ или загрузки нескольких полезных данных на защищенные серверы международных компаний. Эти эксплойты обычно довольно дорого в Dark Web , но хакеры редко получают их у брокеров, использующих эксплойты, для кражи цифровой валюты.

Однако группа APT41, похоже, занималась цифровым воровством в дополнение к кибершпионажу. Похоже, что цифровые ограбления совершаются исключительно в личных целях. Однако участники, похоже, используют вредоносное ПО и другое вредоносное ПО, не предназначенное для обычных пользователей Интернета. Проще говоря, хакеры используют непубличное вредоносное ПО, обычно предназначенное для шпионских кампаний. В исчерпывающий отчет FireEye охватывает «историческую и текущую деятельность, приписываемую APT41, эволюцию тактики, методов и процедур (TTP) группы, информацию об отдельных участниках, обзор их вредоносных инструментов и то, как эти идентификаторы пересекаются с другими известными китайскими операторами шпионажа. ”

Сегодня мы выпускаем отчет по # APT41 , многочисленная китайская группа киберугроз, которая параллельно осуществляет спонсируемую государством шпионскую деятельность с финансово мотивированными операциями.

Посетите нас в #BHUSA чтобы узнать больше от наших #threatintel эксперты.

>> Подробнее: https://t.co/ub4P9b1XHe pic.twitter.com/yXpK8ve0xm

- FireEye (@FireEye) 7 августа 2019 г.,

Традиционно хакеры, преследующие цифровые хранилища для кражи денег, нацелены на около 15 основных сегментов отрасли. Среди них наиболее прибыльными являются цифровое здравоохранение, патенты и другие высокие технологии, телекоммуникации и даже высшее образование. Однако стремительно развивающаяся индустрия онлайн-видеоигр теперь также является привлекательной целью. Фактически, в отчете указывается, что члены группы APT41, возможно, начали нацеливаться на игровую индустрию после 2014 года. Однако основной миссией группы остается кибершпионаж. Очевидно, они помогают Китаю ускорить выполнение миссии «Сделано в Китае 2025». Другими словами, довольно много постоянных групп угроз, которые, похоже, исходят из Китая, в целом работают в направлении пятилетних планов экономического развития Китая. Проще говоря, они, похоже, поддерживают амбиции страны. Китай ясно дал понять, что страна хочет, чтобы ее высокоиндустриальные национальные кадры и компании начали производить более ценные продукты и услуги.

Как группа APT41 атакует индустрию онлайн-видеоигр?

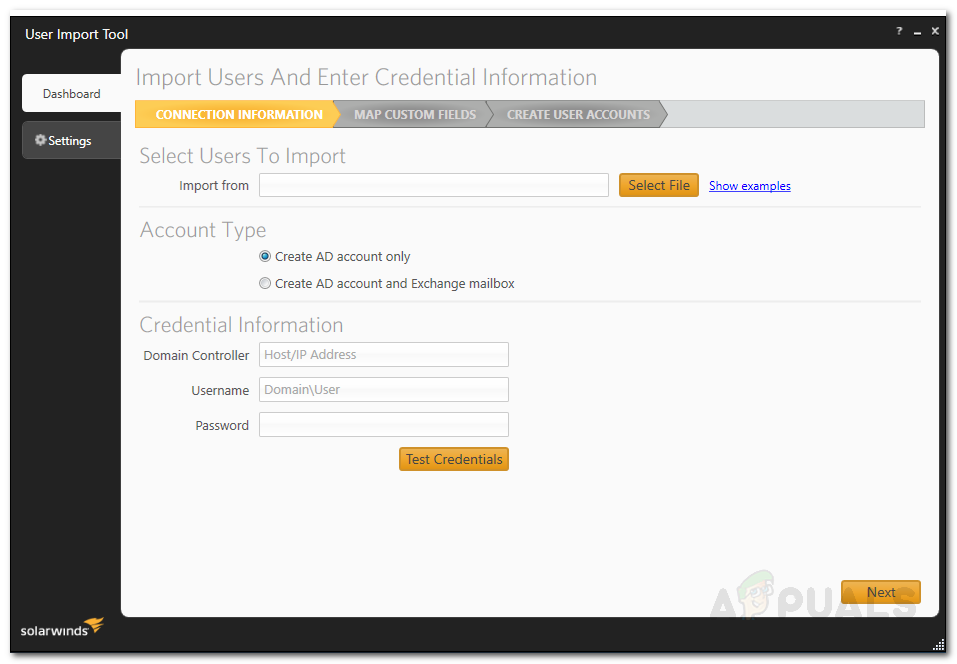

Группа APT41 особенно заинтересована в компаниях, работающих в сфере высшего образования, туристических услуг и новостей / СМИ. Группа также, похоже, отслеживает высокопоставленных лиц и пытается подключиться к их коммуникационной сети. В прошлом группа пыталась получить несанкционированный доступ к системам бронирования отеля, явно пытаясь обезопасить объект.

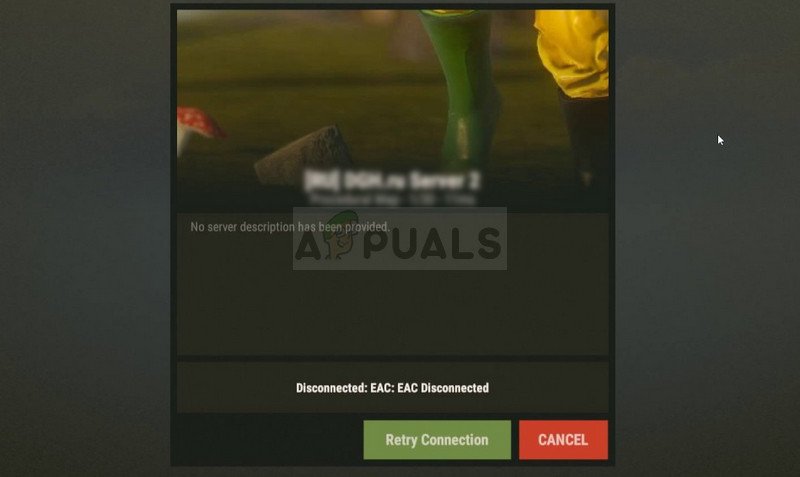

Однако, помимо вышеупомянутой спонсируемой государством деятельности, некоторые члены группы APT41 занимаются индустрией видеоигр для личной финансовой выгоды. Хакеры охотятся за виртуальными валютами, и после наблюдения за другими подобными группами APT41 также попытался развернуть программу-вымогатель .

Особый привет @MrDanPerez и остальную часть нашей команды Adversary Pursuit за годы работы над # APT41 . Многие из названий вредоносных программ, перечисленных ниже, были придуманы нашей командой и полностью отменены @williballenthin и другие члены #FLARE https://t.co/jvlg1VMQQm

- BarryV (@BarryV) 7 августа 2019 г.,

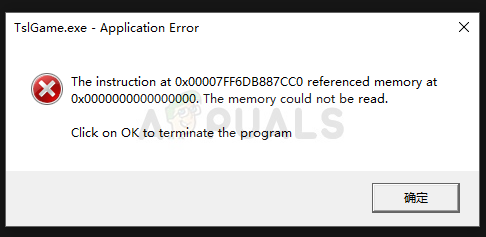

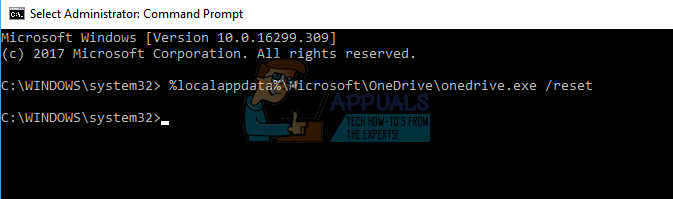

Удивительно, но группа пытается получить доступ к производственной среде серверной части игры. Затем группа крадет исходный код, а также цифровые сертификаты, которые затем используются для подписи вредоносного ПО. Известно, что APT41 использует свой доступ к производственной среде для внедрения вредоносного кода в легитимные файлы. Ничего не подозревающие жертвы, в том числе другие организации, затем загружают эти испорченные файлы через, казалось бы, законные каналы. Поскольку файлы и сертификаты подписаны, приложения устанавливаются успешно.

Что еще более беспокоит, так это тот факт, что группа, как сообщается, может незаметно перемещаться в целевых сетях, в том числе между системами Windows и Linux . Более того, APT41 ограничивает развертывание последующего вредоносного ПО для конкретных систем-жертв путем сопоставление с индивидуальными идентификаторами системы . Проще говоря, группа преследует избранных пользователей, возможно, с большим количеством цифровой валюты. Предполагается, что APT41 содержит 46 различных типов вредоносного ПО, в том числе бэкдоры, программы для кражи учетных данных, клавиатурные шпионы и несколько руткитов.

Теги Кибербезопасность