Эволюция вредоносного ПО

Компания ESET, занимающаяся кибербезопасностью, обнаружила, что известная и неуловимая хакерская группа незаметно развертывает вредоносное ПО, имеющее определенные цели. Вредоносная программа использует бэкдор, который в прошлом успешно оставался незамеченным. Более того, программное обеспечение проводит несколько интересных тестов, чтобы убедиться, что оно нацелено на активно используемый компьютер. Если вредоносная программа не обнаруживает активность или ее не устраивает, она просто отключается и исчезает, чтобы поддерживать оптимальную скрытность и избежать возможного обнаружения. Новое вредоносное ПО ищет важных лиц в правительственном аппарате штата. Проще говоря, вредоносная программа преследует дипломатов и правительственные ведомства по всему миру.

В Ke3chang Продвинутая постоянная группа угроз, похоже, снова появилась с новой целенаправленной хакерской кампанией. Группа успешно запускает и управляет кампаниями по кибершпионажу как минимум с 2010 года. Деятельность и эксплойты группы достаточно эффективны. В сочетании с намеченными целями, похоже, что группа спонсируется нацией. Последняя разновидность вредоносного ПО, развернутая Ke3chang группа довольно сложная. Также были хорошо спроектированы ранее развернутые трояны удаленного доступа и другое вредоносное ПО. Однако новое вредоносное ПО выходит за рамки слепого или массового заражения целевых машин. Напротив, его поведение вполне логично. Вредоносная программа пытается подтвердить и аутентифицировать личность цели и машины.

Исследователи кибербезопасности из ESET выявили новые атаки, автор Ke3chang:

Продвинутая постоянная группа угроз Ke3chang, активная по крайней мере с 2010 года, также определяется как APT 15. Популярная словацкая антивирусная компания, брандмауэр и другая компания ESET, занимающаяся кибербезопасностью, выявила подтвержденные следы и свидетельства деятельности группы. Исследователи ESET утверждают, что группа Ke3chang использует свои проверенные и проверенные методы. Однако вредоносная программа была значительно обновлена. Более того, на этот раз группа пытается использовать новый бэкдор. Ранее не обнаруженный и незарегистрированный бэкдор предварительно получил название Okrum.

Исследователи ESET также указали, что их внутренний анализ показывает, что группа преследует дипломатические органы и другие государственные учреждения. Между прочим, группа Ke3chang проявляла исключительную активность в проведении сложных, целевых и настойчивых кампаний кибершпионажа. Традиционно группа преследовала государственных чиновников и важных личностей, которые работали с правительством. Их деятельность наблюдалась в странах Европы, Центральной и Южной Америки.

Новое вредоносное ПО Okrum, используемое Ke3chang Group для нацеливания на дипломатов https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18 июля 2019 г.,

Интерес и внимание ESET по-прежнему по-прежнему сосредоточены на группе Ke3chang, поскольку группа достаточно активно работала в родной стране компании, Словакии. Однако другие популярные цели группы - Бельгия, Хорватия, Чехия в Европе. Известно, что группа нацелена на Бразилию, Чили и Гватемалу в Южной Америке. Действия группы Ke3chang указывают на то, что это может быть спонсируемая государством хакерская группа с мощным оборудованием и другими программными инструментами, недоступными обычным или индивидуальным хакерам. Следовательно, последние атаки также могут быть частью долгосрочной непрерывной кампании по сбору разведданных, отмечает Зузана Хромцова, исследователь ESET: «Основная цель злоумышленника, скорее всего, - кибершпионаж, поэтому они выбрали эти цели».

Как работает вредоносное ПО Ketrican и бэкдор Okrum?

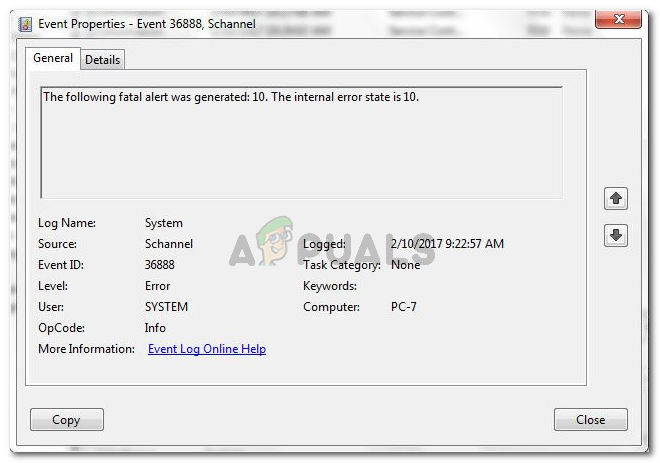

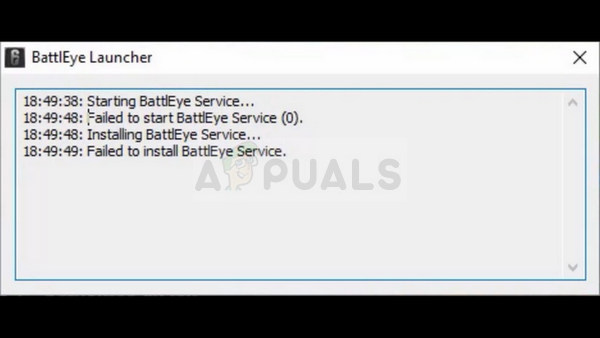

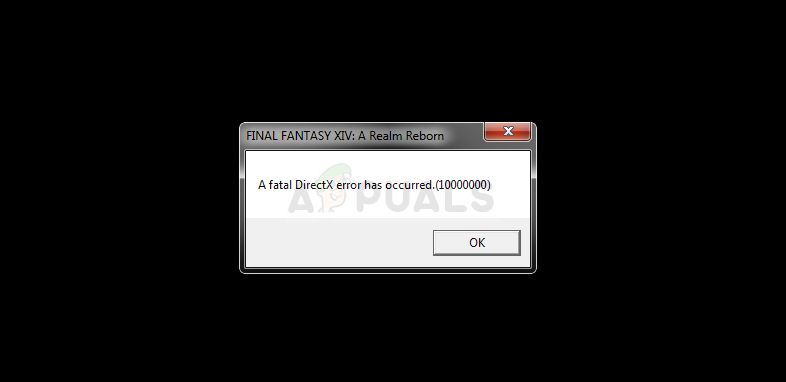

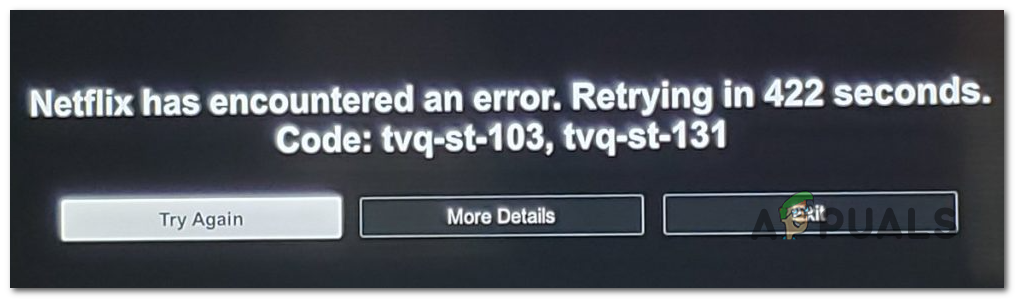

Вредоносная программа Ketrican и бэкдор Okrum довольно сложны. Исследователи безопасности все еще изучают, как бэкдор был установлен или сброшен на целевые машины. Хотя распространение бэкдора Okrum продолжает оставаться загадкой, его работа еще более увлекательна. Бэкдор Okrum проводит некоторые тесты программного обеспечения, чтобы подтвердить, что он не работает в песочнице, которая по сути представляет собой безопасное виртуальное пространство, которое исследователи безопасности используют для наблюдения за поведением вредоносного программного обеспечения. Если загрузчик не дает надежных результатов, он просто завершает работу, чтобы избежать обнаружения и дальнейшего анализа.

Метод бэкдора Okrum, подтверждающий, что он работает на компьютере, работающем в реальном мире, также весьма интересен. Загрузчик или бэкдор активирует путь для получения фактической полезной нагрузки после того, как левая кнопка мыши была нажата не менее трех раз. Исследователи полагают, что этот подтверждающий тест проводится в первую очередь для того, чтобы убедиться, что бэкдор работает на реальных, работающих машинах, а не на виртуальных машинах или песочнице.

Как только загрузчик удовлетворен, бэкдор Okrum сначала предоставляет себе полные права администратора и собирает информацию о зараженной машине. В нем содержится такая информация, как имя компьютера, имя пользователя, IP-адрес хоста и установленная операционная система. После этого потребуются дополнительные инструменты. Новая вредоносная программа Ketrican также довольно сложна и обладает множеством функций. У него даже есть встроенный загрузчик, а также загрузчик. Механизм загрузки используется для скрытого экспорта файлов. Инструмент загрузки внутри вредоносной программы может вызывать обновления и даже выполнять сложные команды оболочки, чтобы проникнуть глубоко внутрь хост-машины.

Группа теневого вредоносного ПО старой закалки, предположительно действующая из Китая, нацелена на дипломатов с помощью того, что, по словам исследователей информационной безопасности, является ранее недокументированным бэкдором. Группа Ke3chang, которая существует уже несколько лет, долгое время ... https://t.co/n1TBoQ1pQX

- Реестр: Резюме (@_TheRegister) 18 июля 2019 г.,

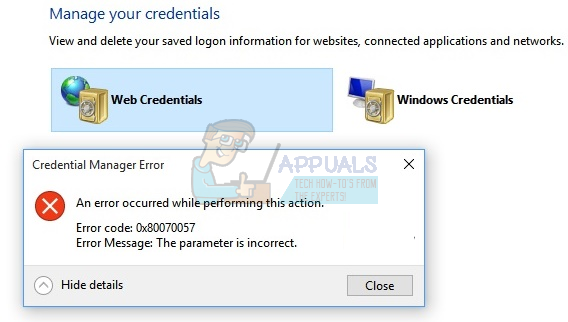

Исследователи ESET ранее заметили, что бэкдор Okrum может даже развертывать дополнительные инструменты, такие как Mimikatz. Этот инструмент по сути является скрытым кейлоггером. Он может наблюдать и записывать нажатия клавиш, а также пытаться украсть учетные данные для входа на другие платформы или веб-сайты.

Кстати, исследователи заметили некоторое сходство в командах, которые бэкдор Okrum и вредоносное ПО Ketrican используют для обхода безопасности, предоставления повышенных привилегий и выполнения других незаконных действий. Безошибочное сходство между ними привело исследователей к мысли, что они тесно связаны. Если это не достаточно сильная ассоциация, оба программного обеспечения были нацелены на одних и тех же жертв, отмечает Хромцова: «Мы начали соединять точки, когда обнаружили, что бэкдор Okrum использовался для сброса бэкдора Ketrican, скомпилированного в 2017 году. , мы обнаружили, что некоторые дипломатические организации, которые были затронуты вредоносным ПО Okrum и бэкдорами Ketrican 2015 года, также были затронуты бэкдорами Ketrican 2017 года. ”

APT-группа Ke3chang сбрасывает бэкдор-бомбу Okrum на дипломатические цели https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18 июля 2019 г.,

Две взаимосвязанные части вредоносного программного обеспечения, разделенные годами, и постоянная деятельность группы постоянных угроз Ke3chang указывают на то, что эта группа остается верной кибершпионажу. В ESET уверены, группа совершенствует свою тактику, а характер атак становится все изощреннее и эффективнее. Группа кибербезопасности вела хронику действий группы в течение длительного времени и ведение подробного аналитического отчета .

Совсем недавно мы сообщали о том, как хакерская группа отказалась от других незаконных действий в Интернете и начал заниматься кибершпионажем . Вполне вероятно, что хакерские группы могут найти лучшие перспективы и вознаграждение в этой деятельности. В связи с ростом числа атак, спонсируемых государством, правительства-изгои могут также тайно поддерживать группы и предлагать им помилование в обмен на ценные государственные секреты.