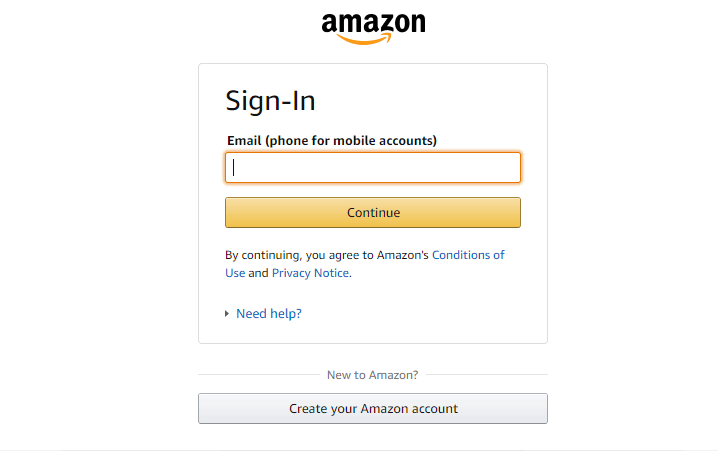

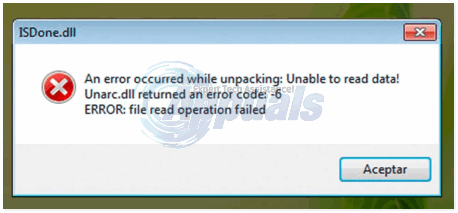

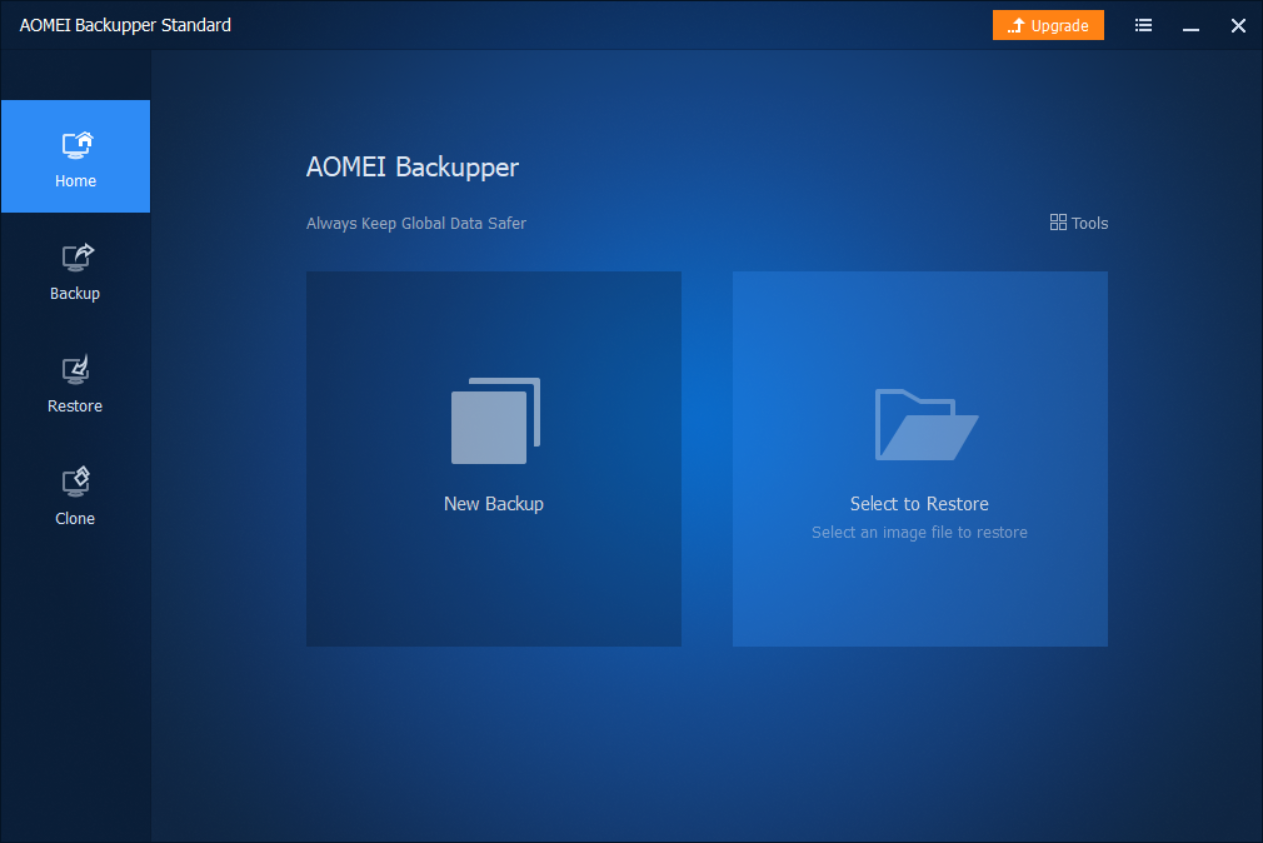

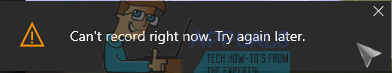

Сообщение о выкупе, созданное Xbash в базе данных MySQL

Новое вредоносное ПО, известное как ‘ Xbash 'Был обнаружен исследователями Блока 42, сообщение в блоге Palo Alto Networks сообщает . Эта вредоносная программа уникальна по своей способности атаковать и поражает серверы Microsoft Windows и Linux одновременно. Исследователи из Unit 42 связали это вредоносное ПО с Iron Group, которая является группой злоумышленников, ранее известной своими атаками программ-вымогателей.

Согласно сообщению в блоге, Xbash имеет возможности майнинга, самораспространения и программ-вымогателей. Он также обладает некоторыми возможностями, которые при реализации могут позволить вредоносному ПО довольно быстро распространяться в сети организации аналогичным образом, как WannaCry или Petya / NotPetya.

Характеристики Xbash

Комментируя характеристики этого нового вредоносного ПО, исследователи Unit 42 написали: «Недавно Unit 42 использовал Palo Alto Networks WildFire для выявления нового семейства вредоносных программ, нацеленных на серверы Linux. После дальнейшего расследования мы поняли, что это комбинация ботнета и программы-вымогателя, разработанная в этом году активной киберпреступной группой Iron (также известной как Rocke). Мы назвали это новое вредоносное ПО «Xbash», исходя из названия исходного основного модуля вредоносного кода ».

Iron Group ранее была нацелена на разработку и распространение троянских программ для перехвата криптовалютных транзакций или майнеров, которые в основном предназначались для нацеливания на Microsoft Windows. Однако Xbash нацелен на обнаружение всех незащищенных сервисов, удаление пользовательских баз данных MySQL, PostgreSQL и MongoDB и выкуп за биткойны. Xbash использует три известные уязвимости для заражения систем Windows: Hadoop, Redis и ActiveMQ.

Xbash в основном распространяется путем нацеливания на любые незащищенные уязвимости и слабые пароли. это разрушающий данные , подразумевая, что он уничтожает базы данных на базе Linux в качестве возможностей вымогателя. В Xbash также нет функций, которые могли бы восстановить уничтоженные данные после выплаты выкупа.

В отличие от предыдущих известных Linux-ботнетов, таких как Gafgyt и Mirai, Xbash - это Linux-ботнет нового уровня, который расширяет свою цель на общедоступные веб-сайты, поскольку он нацелен на домены и IP-адреса.

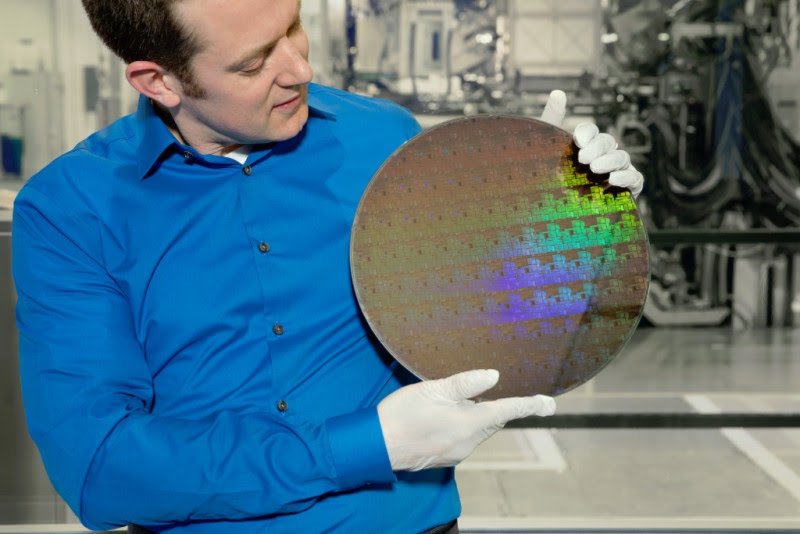

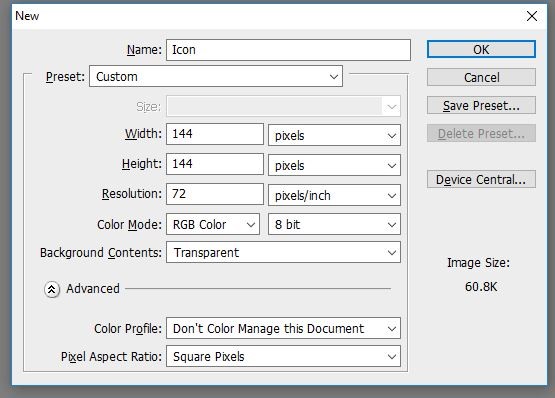

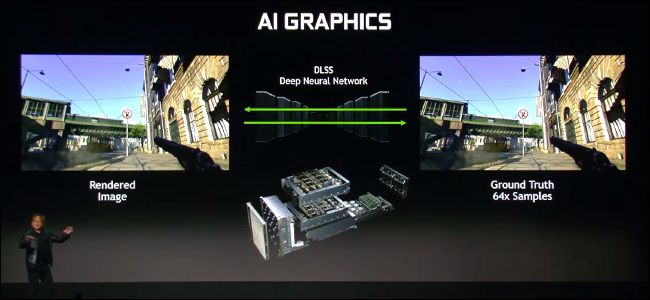

Xbash генерирует список IP-адресов в подсети жертвы и выполняет сканирование портов (Palo Alto Networks)

Есть и другие особенности возможностей вредоносного ПО:

- Он обладает возможностями ботнета, майнинга, программ-вымогателей и самораспространения.

- Он нацелен на системы на базе Linux из-за своих возможностей вымогателей и бот-сетей.

- Он нацелен на системы на базе Microsoft Windows из-за возможностей майнинга и самораспространения.

- Компонент вымогателя нацелен и удаляет базы данных на базе Linux.

- На сегодняшний день мы наблюдаем 48 входящих транзакций на эти кошельки с общим доходом около 0,964 биткойнов, что означает, что 48 жертв заплатили в общей сложности около 6000 долларов США (на момент написания этой статьи).

- Однако нет никаких свидетельств того, что уплаченные выкупы привели к восстановлению пострадавших.

- Фактически, мы не можем найти никаких доказательств наличия какой-либо функции, которая делает возможным восстановление с помощью выкупа.

- Наш анализ показывает, что это, вероятно, работа Iron Group, группы, публично связанной с другими кампаниями по вымогательству, включая те, которые используют систему дистанционного управления (RCS), исходный код которой, как предполагалось, был украден из « HackingTeam »В 2015 году.

Защита от Xbash

Организации могут использовать некоторые методы и советы, данные исследователями Unit 42, чтобы защитить себя от возможных атак Xbash:

- Использование надежных паролей, отличных от стандартных

- Будьте в курсе обновлений безопасности

- Реализация безопасности конечных точек в системах Microsoft Windows и Linux

- Предотвращение доступа к неизвестным хостам в Интернете (для предотвращения доступа к серверам управления и контроля)

- Внедрение и поддержка строгих и эффективных процессов и процедур резервного копирования и восстановления.