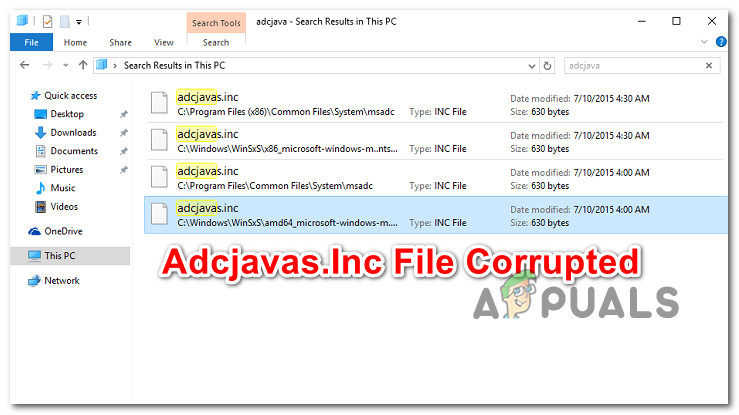

Изображение взято с Bleeping Computer

Тип файла Windows «.SettingContent-ms», впервые представленный в Windows 10 в 2015 году, уязвим для выполнения команд с использованием атрибута DeepLink в своей схеме, который сам по себе является простым XML-документом.

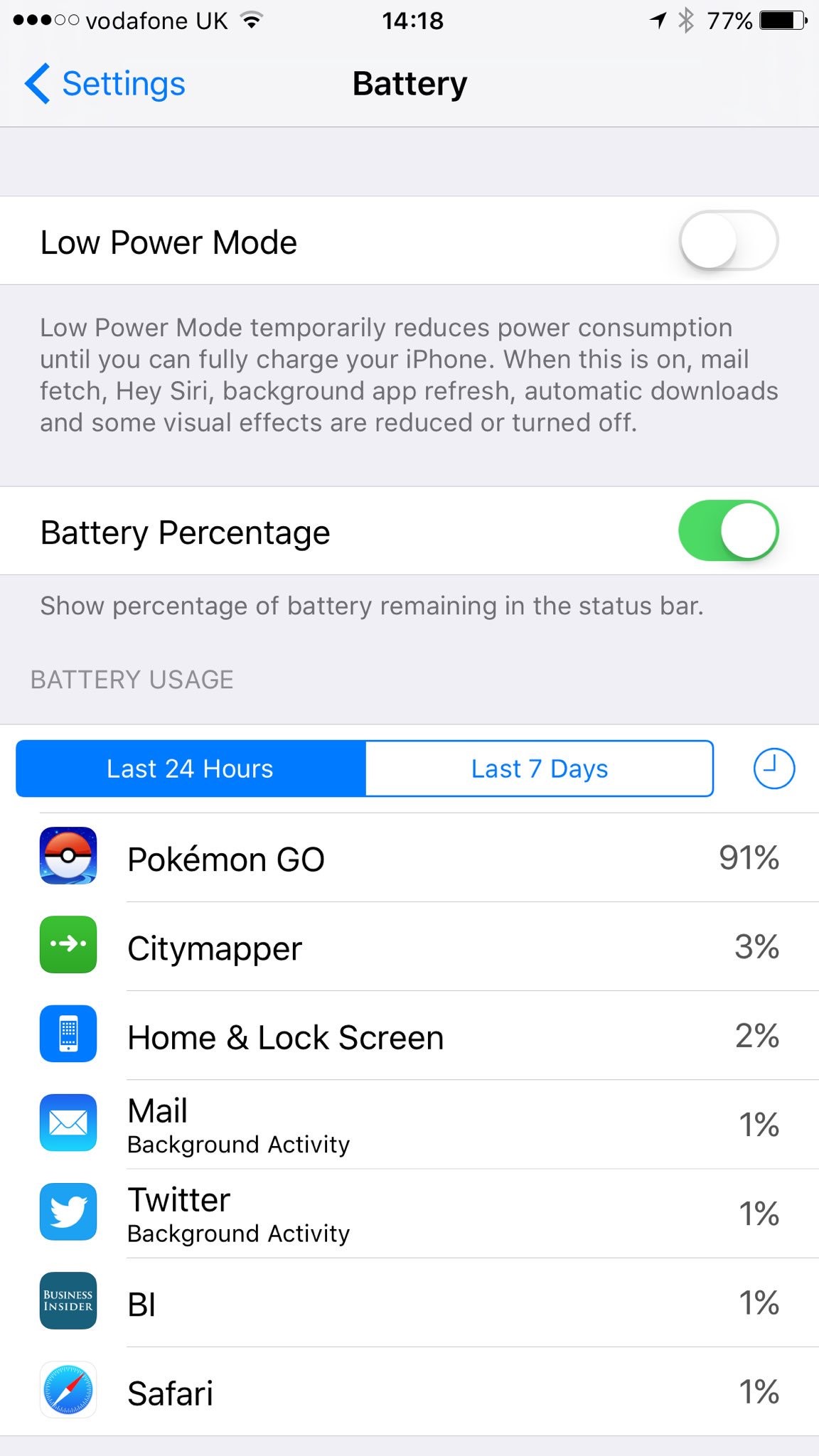

Мэтт Нельсон из SpectreOps обнаружил и сообщил об уязвимости, которую злоумышленники могут использовать для облегчения доступа к полезной нагрузке, также смоделированной в этом видео

Злоумышленники могут использовать файл SettingContent-ms для загрузки загрузок из Интернета, что повышает вероятность серьезного ущерба, поскольку его можно использовать для загрузки файлов, которые могут позволить удаленное выполнение кода.

Даже с включенным правилом блокировки OLE Office 2016 и правилом создания дочернего процесса ASR злоумышленник может обойти блокировку OLE с помощью файловых файлов .SettingsContent-ms в сочетании с путем из белого списка в папке Office, что позволяет злоумышленнику обойти эти элементы управления и выполнить произвольное команды, которые Мэтт продемонстрировал в блоге SpectreOps с помощью файла AppVLP.

Полезная нагрузка уклонения от OLE / ASR - SpectreOps

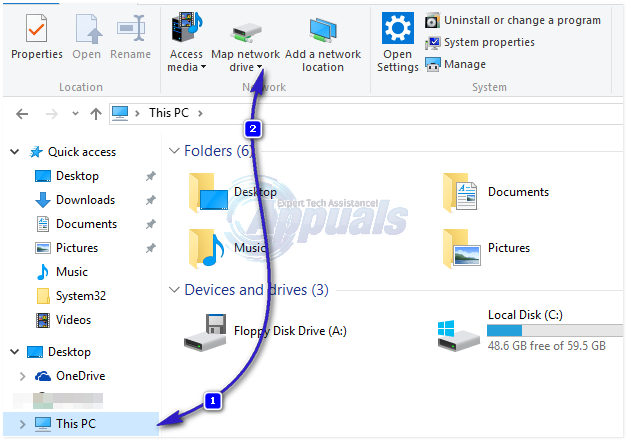

По умолчанию документы Office помечены как MOTW и открываются в защищенном просмотре, есть определенные файлы, которые по-прежнему поддерживают OLE и не запускаются в защищенном просмотре. В идеале файл SettingContent-ms не должен запускать какие-либо файлы за пределами C: Windows ImmersiveControlPanel.

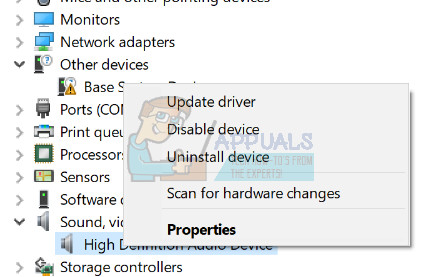

Мэтт также предлагает стерилизовать форматы файлов, убивая их обработчики, установив «DelegateExecute» в редакторе реестра в HKCR: SettingContent Shell Open Command, чтобы он снова был пустым - однако нет никаких гарантий, что это не повредит Windows, поэтому перед тем, как вы попытаетесь это сделать, необходимо создать точку восстановления.