Live Nation Entertainment

Ticketmaster недавно пришлось исправить относительно серьезное нарушение, которое потенциально могло привести к утечке учетных данных нескольких тысяч клиентов. Они много работали над исправлением проблемы, но один человек думает, что он решил то, что в первую очередь послужило причиной атак.

Кевин Бомонт, один из ведущих британских исследователей в области цифровой безопасности, считает, что знает вектор атаки. Inbenta предоставила веб-мастерам чат-бота, который работает, вызывая файл JavaScript с собственного удаленного сервера Inbenta.

Для вызова этого конкретного фрагмента JavaScript использовалась одна строка HTML. Бомонт выразил мнение, что Inbent предоставил Ticketmaster единственную однострочную версию JavaScript, которую они могли затем использовать на своей платежной странице без уведомления технических специалистов Inbenta. Поскольку код был теперь на сайте обработки платежей Ticketmaster, он был функционально размещен среди всех транзакций по кредитным картам, которые проходят через сайт.

Тогда, согласно теории Бомонта, код JavaScript мог бы запускаться в браузере клиента с той же страницы, на которой была информация о кредитной карте. Кто-то должен был изменить код и дать ему право совершить что-то злонамеренное, когда они это сделали.

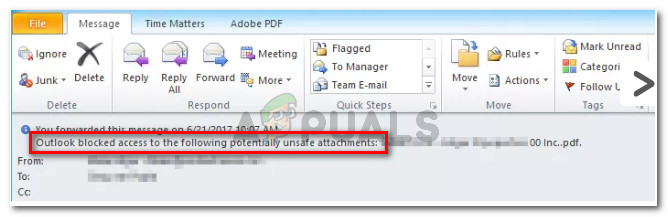

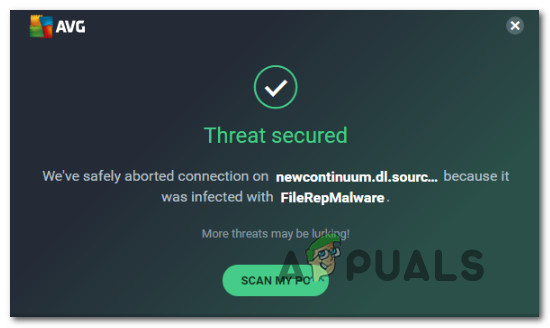

Его исследование также, кажется, указывает на то, что средства защиты от вредоносных программ выполняли свою работу. Некоторое программное обеспечение безопасности могло начать отмечать скрипт за несколько месяцев до того, как агенты Ticketmaster объявили о взломе. Сам файл JavaScript, по-видимому, был загружен в некоторые инструменты анализа угроз, что более чем вероятно, как они смогли вовремя обнаружить нарушение.

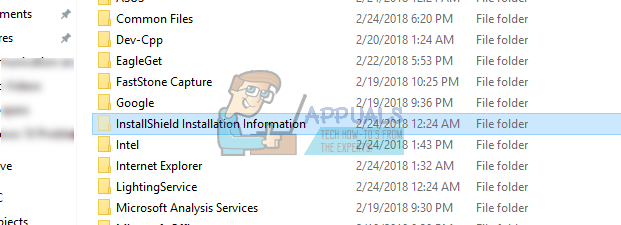

Другие эксперты выразили озабоченность по поводу зависимостей библиотек JavaScript и того, как это связано с такого рода нарушениями. Кодировщики стали использовать репозитории git для решения сторонних проблем с зависимостями, чтобы использовать определенные фреймворки JavaScript, облегчающие их работу.

Хотя это эффективный метод повторного использования кода, существует риск того, что в некоторых из этих зависимостей может быть что-то вредоносное. Многие из этих репозиториев время от времени становятся жертвами взломщиков, которые также злоупотребляют ими, что означает, что они могут переводиться в дополнительные места для непроверенного кода, чтобы найти путь к легитимным базам.

В результате некоторые выражают желание уделять больше внимания строгим процедурам аудита кода, чтобы снизить риск такого рода проблем.

Теги веб-безопасность