О'Рейли, Open Handset Alliance

CVE-2018-9442, которая в СМИ известна как RAMpage, может быть проблемой для всех устройств Android, выпущенных с 2012 года. Эта уязвимость является своего рода вариантом проблемы Rowhammer, которая использует аппаратную ошибку, обнаруженную в современных картах памяти. Очевидно, это связано с тем, как работает технология записи энергонезависимых полупроводников.

Несколько лет назад исследователи провели испытания того, как повторяющиеся циклы чтения / записи влияют на ячейки памяти. Когда запросы отправлялись снова и снова в один и тот же ряд ячеек, операции создавали электрическое поле. Это поле теоретически может изменить данные, хранящиеся в других областях ОЗУ.

Эти так называемые изменения Rowhammer могут вызвать проблемы как на ПК, так и на устройствах Android. Их творческое использование может позволить выполнять произвольный код.

В частности, уязвимость RAMpage могла гипотетически допускать атаки типа Rowhammer с использованием сетевых пакетов и кода JavaScript. Некоторые мобильные устройства не смогут должным образом обработать эти атаки, и они определенно не столь серьезны, как те, которые используют карты GPU на настольных ПК. Тем не менее, проблемы с модулями оперативной памяти, поставляемыми с 2012 года, вызывают достаточно беспокойства, и исследователи быстро работают над их устранением.

Хотя инженеры Купертино в то время, скорее всего, не знали об этом исследовании, фундаментальные различия в способах проектирования устройств Apple означают, что телефоны под управлением iOS могут быть не такими уязвимыми, как устройства Android. Новое приложение утверждает, что может проверить, подвержено ли ваше устройство этим уязвимостям, и может стать популярным для загрузки в ближайшие несколько недель.

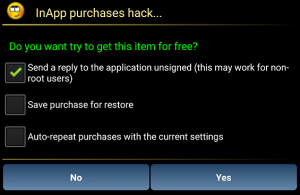

Некоторые эксперты по безопасности Unix выразили обеспокоенность по поводу текущего состояния этих приложений. Несмотря на то, что текущий инструмент выглядит хорошо продуманным, существует риск, что в будущем такого инструмента может не быть.

Злоумышленники могут опубликовать чистую версию будущего приложения с открытым исходным кодом в сочетании с двоичными файлами, в которых есть эксплойты. Это может заставить людей, заботящихся о безопасности, установить эксплойт.

Текущий инструмент доступен из официальных репозиториев, и его разработчики призывают пользователей устанавливать такие инструменты только по мере их поступления по этим каналам. Маловероятно, что что-либо из них станет жертвой именно этого типа социальной инженерии.

Теги Безопасность Android