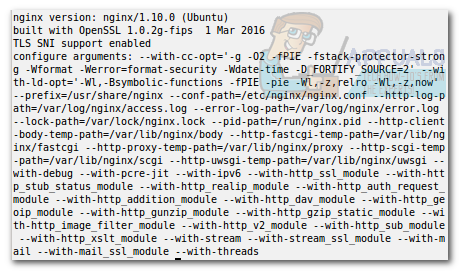

После обнаружения уязвимостей класса Spectre и Meltdown, пятый процессор Intel, влияющий на уязвимость, был обнаружен Георгием Майсурадзе, профессором доктором Кристианом Россоу и их командой исследователей из Центра им. Гельмгольца CISPA в Германии. Обнаружено, что уязвимость позволяет хакерам обходить авторизацию для чтения данных, и считается, что уязвимость существует, по крайней мере, во всех процессорах Intel последнего десятилетия. Хотя уязвимость пока изучается только в процессорах Intel, ожидается, что она будет существовать и в процессорах ARM и AMD, что свидетельствует о том, что хакеры, использующие эту уязвимость в процессорах Intel, могут адаптировать свои эксплойты для атак на другие процессоры в качестве хорошо.

По словам доктора Россоу, «Брешь в безопасности вызвана тем, что ЦП предсказывают так называемый адрес возврата для оптимизации времени выполнения. Если злоумышленник может манипулировать этим предсказанием, он получает контроль над спекулятивно исполняемым программным кодом. Он может считывать данные через побочные каналы, которые фактически должны быть защищены от доступа ». Такие атаки могут осуществляться двумя основными способами: первый влечет за собой то, что вредоносные сценарии на интернет-сайтах могут получить доступ к сохраненным паролям, а второй делает это еще дальше, позволяя хакеру читать данные таким же образом для неродных процессов. а также выход за пределы возможностей для доступа к большему массиву паролей от других пользователей в общей системе. Исследователи' белая бумага по этому поводу показывает, что буферы стека возврата, которые отвечают за предсказание адресов возврата, могут использоваться для создания неверных предсказаний. Хотя недавние исправления для смягчения уязвимостей класса Spectre также помогли смягчить межпроцессные атаки на основе RSB, уязвимость по-прежнему может использоваться в средах JIT для получения доступа к памяти браузера, а код, скомпилированный JIT, может использоваться для чтения памяти этих границ с точностью 80%.

Подобно тому, как атаки Spectre используют процессоры, манипулируя прямыми адресами, эта уязвимость существует и в адресах возврата, отсюда и прозвище: обратная атака Spectre. Поскольку производители технологий работают над устранением четырех уже известных таких пробелов в безопасности, браузеры остаются для вредоносных сайтов шлюзом для доступа к информации и манипулирования процессорами таким образом. Корпорация Intel узнала об этой недавно обнаруженной уязвимости в мае, и ей было предоставлено 90 дней на то, чтобы самостоятельно разработать метод устранения последствий, прежде чем информация об обнаружении будет опубликована. Поскольку 90 дней подошли к концу, процессоры Intel по-прежнему подвержены риску возникновения таких уязвимостей, но можно быть уверенным в том, что компания шлифует свои механизмы в надежде найти постоянное решение, и до тех пор остается официальный документ, демонстрирующий тщательные эксперименты. и анализ этой новой уязвимости.