MikroTik.

То, что могло быть незначительным взломом веб-сайта, оказалось массивной атакой криптоджека. Саймон Кенин, исследователь безопасности в Trustwave, только что вернулся с доклада на RSA Asia 2018 о киберпреступниках и использовании криптовалют для злонамеренных действий. Назовите это совпадением, но сразу после возвращения в свой офис он заметил массовый всплеск CoinHive, и при дальнейшем осмотре он обнаружил, что он был специально связан с сетевыми устройствами MikroTik и сильно нацелен на Бразилию. Когда Кенин углубился в исследование этого случая, он обнаружил, что в этой атаке было задействовано более 70 000 устройств MikroTik, и с тех пор их число выросло до 200 000.

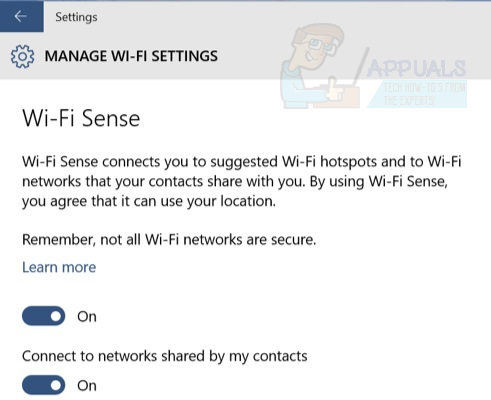

Поиск Shodan устройств MikroTik в Бразилии с помощью CoinHive дал более 70 000 результатов. Саймон Кенин / Trustwave

«Это могло быть странным совпадением, но при дальнейшем осмотре я увидел, что все эти устройства использовали один и тот же ключ сайта CoinHive, а это означает, что все они в конечном итоге принадлежат одному лицу. Я поискал ключ сайта CoinHive, используемый на этих устройствах, и увидел, что злоумышленник действительно сосредоточился в основном на Бразилии ».

Поиск Shodan по ключу сайта CoinHive показал, что все эксплойты использовались одним и тем же злоумышленником. Саймон Кенин / Trustwave

Кенин первоначально подозревал, что атака была эксплойтом нулевого дня против MikroTik, но позже он понял, что злоумышленники использовали известную уязвимость в маршрутизаторах для выполнения этой операции. Эта уязвимость была зарегистрирована, и 23 апреля был выпущен патч для снижения рисков безопасности, но, как и большинство подобных обновлений, выпуск был проигнорирован, и многие маршрутизаторы работали с уязвимой прошивкой. Кенин обнаружил сотни тысяч таких устаревших маршрутизаторов по всему миру, десятки тысяч, которые он обнаружил, были в Бразилии.

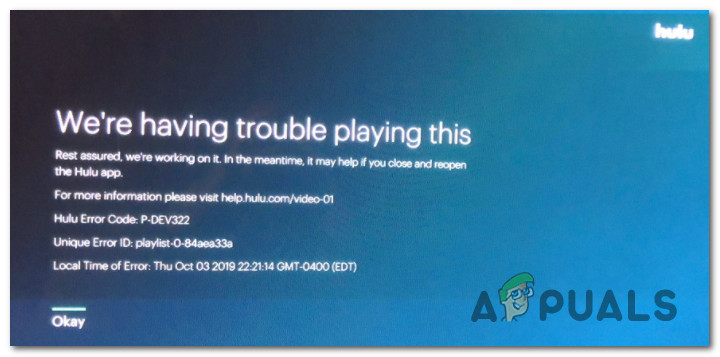

Ранее была обнаружена уязвимость, позволяющая удаленно запускать вредоносный код на маршрутизаторе. Однако эта последняя атака позволила сделать еще один шаг вперед, используя этот механизм для «внедрения сценария CoinHive на каждую веб-страницу, которую посещал пользователь». Кенин также отметил, что нападавшие применили три тактики, которые усилили жестокость нападения. Была создана страница ошибок, поддерживаемая сценарием CoinHive, который запускал сценарий каждый раз, когда пользователь обнаруживал ошибку во время просмотра. В дополнение к этому сценарий воздействовал на посетителей отдельных веб-сайтов с маршрутизаторами MikroTik или без них (хотя маршрутизаторы изначально были средством внедрения этого сценария). Также было обнаружено, что злоумышленник использовал файл MiktoTik.php, который запрограммирован на внедрение CoinHive на каждую страницу html.

Поскольку многие провайдеры Интернет-услуг (ISP) используют маршрутизаторы MikroTik для массового предоставления доступа к Интернету для предприятий, эта атака считается угрозой высокого уровня, которая предназначена не для нацеливания на ничего не подозревающих пользователей дома, а для массового удар по крупным фирмам и предприятиям. Более того, злоумышленник установил на маршрутизаторах сценарий «u113.src», который позволял ему / ей загружать другие команды и код позже. Это позволяет хакеру поддерживать поток доступа через маршрутизаторы и запускать резервные альтернативные сценарии в случае, если исходный ключ сайта заблокирован CoinHive.

Источник TrustWave