Телеграмма

WhatsApp и Telegram могут похвастаться сквозным шифрованием. Однако последний эксплойт, обнаруженный компанией Symantec, занимающейся кибербезопасностью, предоставляет доступ к личным, частным и конфиденциальным носителям. Последняя уязвимость системы безопасности раскрывает все типы контента, отправляемого и получаемого на этих двух популярных платформах обмена мгновенными сообщениями. Этот недостаток вызывает особое беспокойство, потому что WhatsApp, принадлежащий Facebook, и Telegram продолжают накапливать миллионы ежедневных пользователей. Кроме того, недостаток основан на внутренней архитектуре обработки для методов приема и хранения мультимедиа.

Компания Symantec, занимающаяся кибербезопасностью, доказала наличие нового эксплойта, который потенциально может раскрыть медиафайлы WhatsApp и Telegram. Компания называет брешь в системе безопасности подделкой медиафайлов. Эксплойт по-прежнему не исправлен. Несмотря на то, что взлом нелегко развернуть, он позволяет раскрыть все медиа, которыми обмениваются в WhatsApp и Telegram. Проще говоря, никакие данные, будь то личные фотографии или корпоративные документы, в безопасности. Используя эксплойт, хакеры могут не только получить доступ ко всему медиаконтенту, но также потенциально могут манипулировать им. Излишне добавлять, что это представляет серьезную угрозу безопасности для пользователей двух самых популярных интернет-зависимых платформ обмена мгновенными сообщениями. Что делает эксплойт еще более опасным, так это сильное восприятие пользователями механизмов безопасности, таких как сквозное шифрование, которые якобы делают это новое поколение IM-приложений невосприимчивыми к рискам конфиденциальности.

Что такое использование угрожающего пользовательского контента в WhatsApp и Telegram и как это работает?

Symantec называет последний эксплойт, потенциально раскрывающий мультимедийный контент WhatsApp и Telegram, «взломом медиа-файлов». По сути, взлом основан на довольно старом и внутреннем процессе, который обрабатывает мультимедиа, получаемую приложениями. Этот процесс отвечает не только за получение носителя, но и за его запись на съемную флэш-память устройств, на которых установлен WhatsApp или Telegram.

Эксплойт основан на промежутке времени между записью на диск медиафайлов, полученных через приложения, и их загрузкой в пользовательский интерфейс чата приложения. Другими словами, происходят три разных процесса. Первый процесс принимает мультимедийные данные, второй сохраняет их, а третий загружает мультимедийные данные на платформу чата обмена мгновенными сообщениями для использования. Хотя все эти процессы происходят очень быстро, они происходят последовательно, и эксплойт, по сути, вмешивается, прерывает и запускается между ними. Следовательно, медиафайлы, отображаемые на чат-платформах, могут быть не аутентичными, если их перехватит эксплойт «Media File Jacking».

Если брешь в системе безопасности используется правильно, злонамеренный удаленный злоумышленник потенциально может злоупотребить конфиденциальной информацией, содержащейся на носителе. Однако, что еще более беспокоит, злоумышленник также может манипулировать информацией. Исследователи безопасности указывают на то, что хакеры могут получить доступ и подделать такие носители, как личные фотографии и видео, корпоративные документы, счета-фактуры и голосовые заметки. Этот сценарий экспоненциально опасен из-за доверия, установленного между двумя пользователями, взаимодействующими в WhatsApp и Telegram. Другими словами, злоумышленники могут легко воспользоваться доверительными отношениями между отправителем и получателем при использовании этих приложений. Эти социальные параметры можно легко использовать для личной выгоды, вендетты или просто для того, чтобы посеять хаос.

Как пользователи WhatsApp и Telegram могут защитить себя от новой уязвимости «взлом медиафайлов»?

Symantec упомянула некоторые сценарии, в которых может использоваться эксплойт «Media File Jacking», сообщает Венчурный бит .

- Манипулирование изображениями: кажущееся безобидным, но на самом деле вредоносное приложение, загруженное пользователем, может манипулировать личными фотографиями в режиме, близком к реальному, и без ведома жертвы.

- Манипулирование платежами: злоумышленник может манипулировать счетом-фактурой, отправленным продавцом покупателю, чтобы обманом заставить покупателя произвести платеж на незаконный счет.

- Подмена звукового сообщения: используя реконструкцию голоса с помощью технологии глубокого обучения, злоумышленник может изменить звуковое сообщение для своей личной выгоды или нанести ущерб.

- Фейковые новости: в Telegram администраторы используют концепцию «каналов» для трансляции сообщений неограниченному количеству подписчиков, которые потребляют опубликованный контент. Злоумышленник может изменить медиафайлы, которые появляются в фиде доверенного канала в режиме реального времени, чтобы сообщить ложные сведения.

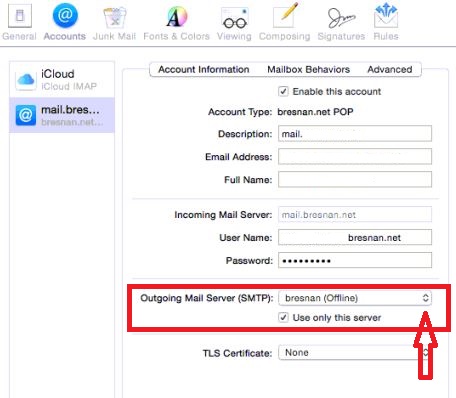

Компания по кибербезопасности указала, что пользователи WhatsApp и Telegram могут снизить риск, связанный с взломом мультимедийных файлов, отключив функцию сохранения мультимедийных файлов на внешнем хранилище. Другими словами, пользователи не должны разрешать этим приложениям сохранять загруженный носитель на съемные карты micro SD. Приложения должны быть ограничены сохранением данных во внутренней памяти устройств, на которых установлены эти приложения для обмена мгновенными сообщениями. Исследователи Symantec Яир Амит и Алон Гат, входящие в группу Symantec Modern OS Security, написали статью об этом же и упомянули некоторые другие методы, которые используют хакеры. Они также упомянули некоторые дополнительные методы защиты данных для пользователей WhatsApp и Telegram.

Symantec Mobile Threat: злоумышленники могут манипулировать вашими медиафайлами WhatsApp и Telegram https://t.co/tgESrb20nG pic.twitter.com/f2JvvCfvXt

- Йорг (@joerg_jhs) 15 июля 2019 г.,

Symantec предупреждает команду WhatsApp и Telegram о новом эксплойте безопасности, который открывает доступ к пользовательским медиа для хакеров:

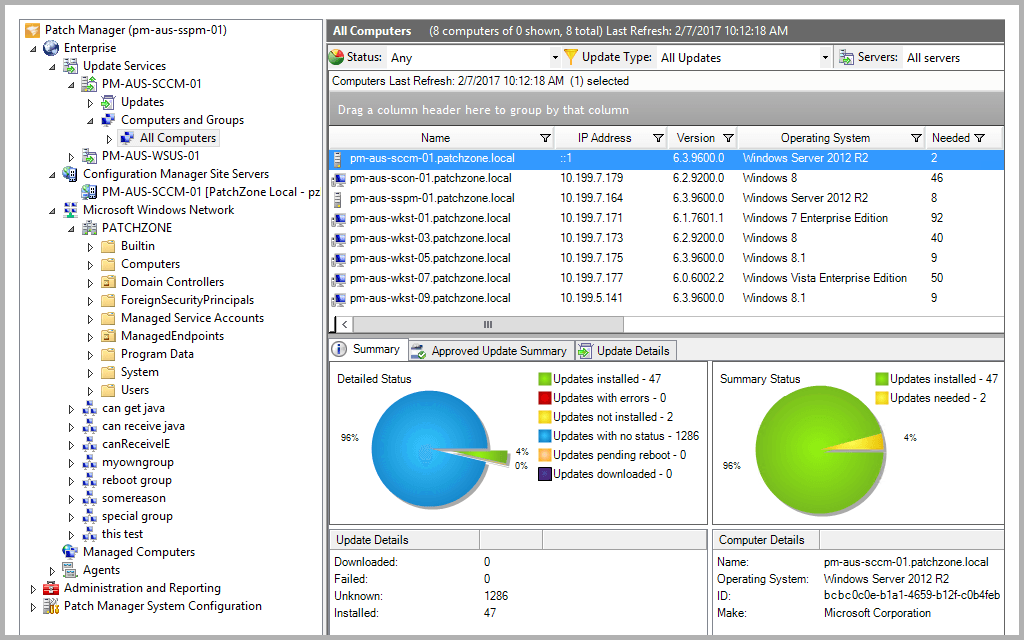

Symantec аккредитовала свои механизмы обнаружения вредоносных программ для обнаружения приложений, использующих описанную уязвимость. Он указал, что именно эта платформа впервые обнаружила некоторую подозрительную активность в отношении управления СМИ в WhatsApp и Telegram. Между прочим, механизмы обнаружения вредоносных программ Symantec используются в Symantec Endpoint Protection Mobile (SEP Mobile) и Norton Mobile Security.

Компания кибербезопасности подтвердила, что уже уведомила Telegram и Facebook / WhatsApp об уязвимости Media File Jacking. Следовательно, вполне вероятно, что соответствующие компании смогут быстро развернуть исправления или обновления для защиты своих пользователей от этого нового эксплойта. Однако на данный момент пользователям рекомендуется запретить приложениям сохранять полученные медиафайлы во внутренней памяти своих смартфонов.

Принадлежащие Facebook WhatsApp и Telegram на сегодняшний день являются двумя из самых популярных платформ обмена мгновенными сообщениями. В совокупности две платформы обладают впечатляющей и ошеломляющей пользовательской базой в 1,5 миллиарда пользователей. Большинство WhatsApp и Telegram доверяют своим приложениям защиту целостности как личности отправителя, так и самого содержимого сообщения. Эти платформы уже давно перешли на сквозное шифрование, которое обещает, что ни один посредник не сможет выяснить, какая информация обменивается.

Теги Facebook телеграмма WhatsApp