Логотипы, созданные для обозначения уязвимостей Meltdown и Spectre. Кредиты изображений: The Hacker News

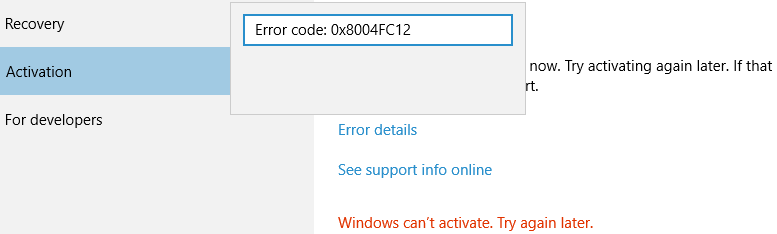

Уязвимость, заражающая микропроцессор, была обнаружена производителями технологий летом 2017 года, а информация об уязвимости под названием «Spectre» была впоследствии обнародована в начале этого года. С тех пор Intel, чьи чипы оказались правы в этой неразберихе, назначила награду в размере 100000 долларов за сообщения о появившихся уязвимостях класса Spectre, а Владимир Кириански из Массачусетского технологического института и самоуправляемый Карл Вальдспургер получили денежный приз за продвижение подробное исследование двух новейших уязвимостей первой ветки: Spectre 1.1 и Spectre 1.2 соответственно.

В Кирианском и Вальдспургере бумага опубликованном 10 июля 2018 г., в котором подробно описаны уязвимости Spectre 1.1 и Spectre 1.2, поясняется, что первая «использует спекулятивные хранилища для создания спекулятивных переполнений буфера», а вторая позволяет спекулятивным хранилищам «перезаписывать данные, доступные только для чтения. »В механизме, аналогичном тому, который используется в уязвимости класса Spectre 3.0, известной как Meltdown. Из-за фундаментальной природы недостатков класса Spectre, они не могут быть полностью устранены серией обновлений или исправлений, они требуют полного изменения базовой конструкции компьютерной обработки, но хорошая новость в этом вопросе заключается в том, что атаки могут иметь место только на устройствах, которые обеспечивают большую свободу использования, где вредоносный код может блокировать и запускаться.

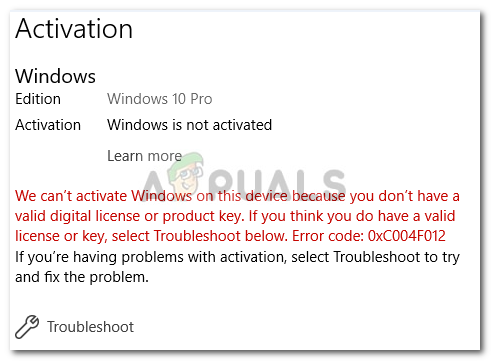

Чтобы предотвратить использование, Microsoft Windows выпустила обновления программного обеспечения, которые обновляют определения безопасности операционной системы, а браузер Chrome выпустил обновления безопасности, которые предотвращают доступ javascript одного сайта к другому, чтобы остановить обход кода из одной памяти. расположение к другому в целом. Простое обновление по этим двум направлениям снижает риск эксплуатации на 90%, поскольку защищает устройство на внутреннем фронте и ограничивает внедрение вредоносных программ из Интернета. Без резидентного вредоносного контента, использующего синхронизацию кеша для атаки в определенные моменты с целью извлечения частной информации, хранящейся на устройстве, устройства предположительно защищены от атак класса Spectre.

Intel выпустила системные обновления, чтобы исправить эксплойты как можно лучше в текущем состоянии своих устройств, а Microsoft выпустила на своем веб-сайте удобные руководства по смягчению последствий, чтобы пользователи могли избежать атак, выполнив несколько простых шагов на своих ПК. . Воздействие уязвимостей класса Spectre варьируется от одной ветви дефекта к другой, но может быть практически бездействующим, но, с другой стороны, может представлять угрозы безопасности при извлечении данных или даже создавать физические угрозы для устройства из-за перегрузки процессора. так что он перегревается, как это видно, по иронии судьбы, в нескольких устройствах HP Spectre, столкнувшихся с уязвимостью Spectre 3.0 Meltdown.

Чтобы понять, что такое вирус класса Spectre и почему мы не можем смыть его в ближайшее время, необходимо понять природу методологии, используемой в современных компьютерных процессорах, что хорошо объяснено в «Анализе каналов спекулятивного выполнения» Intel. Белая бумага . В гонке за максимальную вычислительную мощность многие процессоры, такие как сама Intel, использовали спекулятивное выполнение, которое заранее ожидает команду, чтобы обеспечить бесшовное выполнение, которое не требует ожидания выполнения предыдущих команд, прежде чем может быть выполнена следующая. Чтобы улучшить прогнозы, механизм использует методы кэширования побочного канала, которые наблюдают за системой. В этом случае боковой канал синхронизации кэша может использоваться для оценки того, существует ли конкретная часть информации на определенном уровне кеша. Это измеряется на основе времени, затраченного на извлечение значений, поскольку чем дольше требуется период доступа к памяти, можно сделать вывод, что чем дальше находится этот фрагмент данных. Злоупотребление этим механизмом скрытого наблюдения в компьютерных процессорах привело к потенциальной утечке частной информации по побочному каналу путем предположительной оценки ее значения таким же образом, как это делается для прогнозирования выполнения команд, как предполагалось.

Уязвимости класса Spectre используют этот механизм. Первый вариант - это тот, в котором часть вредоносного ПО отправляет код псевдокоманды, который запрашивает выполнение спекулятивных операций для доступа к месту в памяти, необходимому для продолжения. Места, обычно недоступные в памяти, становятся доступными для вредоносных программ через этот обход. Как только злоумышленник может разместить вредоносную программу в том месте, где он или она заинтересован в извлечении информации, вредоносная программа может действовать, чтобы отправить спекулятивного рабочего дальше за пределы для извлечения операций, одновременно утекая интересующую память на уровне кеша. Второй вариант уязвимостей класса Spectre использует аналогичный подход, за исключением разветвленной побочной линии, которая выводит значения данных таким же образом в сотрудничестве с основной спекулятивной операцией.

Как вы теперь понимаете, вы практически ничего не можете сделать для решения этой проблемы, поскольку злоумышленники сумели найти способы вонзиться в самые лазейки структуры, которая лежит в основе компьютерных процессоров Intel (и других, включая IRM). . Единственное действие, которое может быть предпринято на этом этапе, - это превентивные меры по снижению риска, которые не позволяют таким злоумышленникам находиться в системе и использовать эту фундаментальную уязвимость устройства.

Intel: процессор, пострадавший больше всего