Coinhive, iMonero

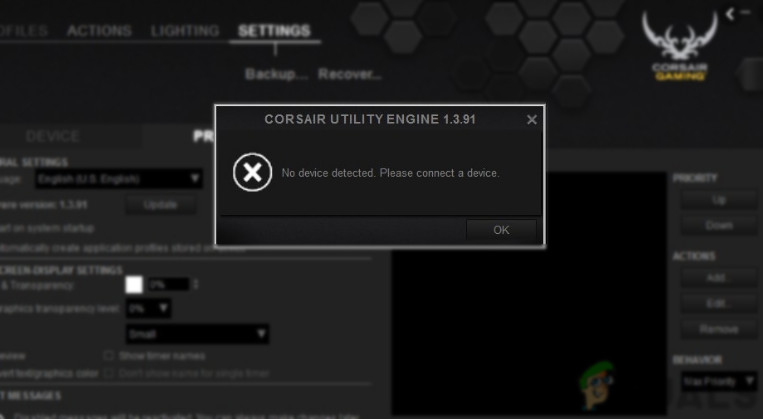

Хотя реализация Coinhive на JavaScript была разработана для законных целей, похоже, что все большее количество экспертов по веб-безопасности сообщают, что разработчики встроили ее в код сайта. Этот вид атаки, если кто-то хочет называть ее таковой, использует ЦП посетителя для добычи монет криптовалюты Monero, когда пользователь посещает страницу.

Технически это не наносит реального ущерба установке посетителя, кроме отвлечения вычислительной мощности от полезных задач, хотя это может вызвать серьезные проблемы с производительностью на устройствах с недостаточной мощностью.

Некоторые сайты использовали этот метод с осознанного согласия в качестве альтернативы встроенной рекламе, поскольку этот метод может влиять на все браузеры, которые могут анализировать код JavaScript, независимо от того, на какой платформе они работают.

Тем не менее, несколько реализаций сделали это без согласия пользователей. В отчете Национального агентства по борьбе с преступностью Великобритании, опубликованном в апреле, говорится, что популярные сайты скомпрометированы с помощью вредоносного кода, предназначенного для помощи в криптомайнинге.

Еще 15 июня новостная служба Asahi Shimbun в Токио сообщила, что полиция десяти префектур Японии произвела 16 индивидуальных арестов против людей по подозрению в передаче произвольного кода пользователям посещаемых ими сайтов.

Одна из программ, отправленных с кодом, была идентифицирована как Coinhive, в то время как один из других подозреваемых разработал код, напоминающий код Coinhive, и отправил его пользователям определенных сайтов.

Следователи заявили, что отслеживают операции Coinhive с момента выпуска программного обеспечения в сентябре 2017 года.

Аресты были произведены потому, что у пользователей сайта не спрашивали согласия. Тем не менее, сама Coinhive остается законной программой при использовании с соответствующего согласия.

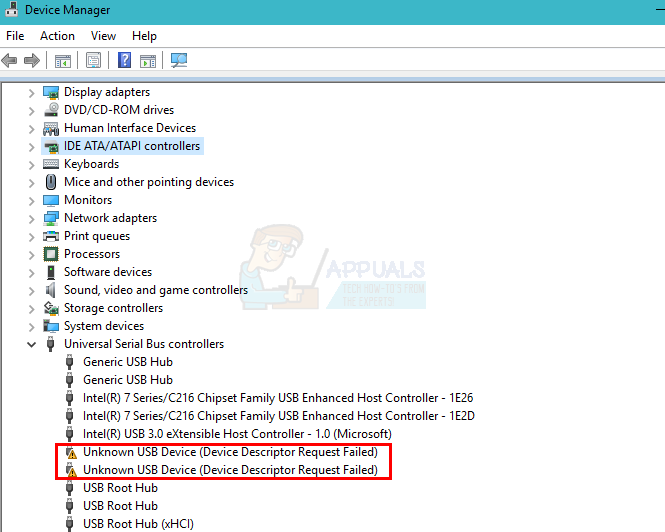

Поскольку такого рода развертывания обычно влияют на встроенные движки JavaScript в браузерах, а не на базовую операционную или файловую систему, специалистам по безопасности может быть сложно придумать для них смягчение.

Обычные советы по онлайн-безопасности, такие как регулярная очистка кешей браузера, могут помочь снизить риск того, что встроенные скрипты продолжат майнить криптовалютные монеты. В большинстве случаев скрипты могут выполняться только тогда, когда пользователи посещают взломанный сайт или с их разрешения.

Теги Крипто веб-безопасность