Интерфейсное техническое обучение

Уязвимость SegmentSmack, которая может разрешить атаки типа «отказ в обслуживании» при использовании, мгновенно приобрела известность и популярность, когда была предложена отделом кибербезопасности CERT / CC Университета Карнеги-Меллона. Однако репортеры не смогли подтвердить, что недавно обнаруженная уязвимость была исправлена двумя неделями ранее в ядрах Linux 4.9.116 и 4.17.11.

По словам исследователей из университета, уязвимость вызвала атаку отказа в обслуживании, заставив систему «делать очень дорогие вызовы tcp_collapse_ofo_queue () и tcp_prune_ofo_queue () для каждого входящего пакета». Хотя это правда, уязвимость действительно была исправлена, и многие дистрибьюторы Linux, такие как SUSE, уже внедрили обновления. Хотя некоторые дистрибьюторы, такие как Red Hat, отстают от них, факт остается фактом: обновления доступны, и отстающие дистрибьюторы тоже очень скоро их поймут.

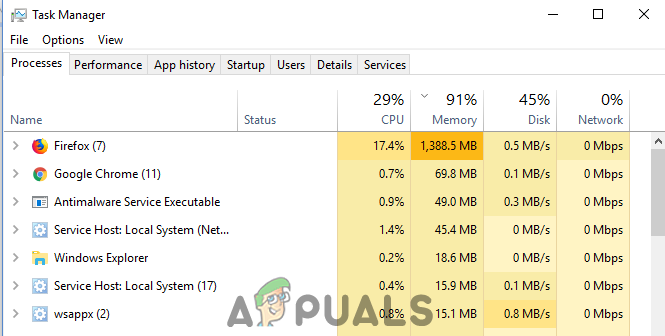

Согласно консультативный опубликованной на сайте Red Hat, уязвимости был присвоен ярлык CVE-2018-5390 . Несмотря на способность эксплойта вызывать перегрузку ЦП и сбой DoS, обслуживание сбоя DoS потребует «непрерывных двусторонних TCP-сеансов с доступным открытым портом, поэтому атаки не могут быть выполнены с использованием поддельных IP-адресов». Если атака проводится с 4 потоками, это может вызвать насыщение 4 ядер ЦП, как показано ниже.

4 ядра процессора. Красная шляпа

Было обнаружено, что, хотя исследователи из подразделения CERT / CC Университета Карнеги-Меллона представили тщательный анализ уязвимости, они не приняли во внимание требования, необходимые для поддержания сбоя DoS, из-за чего уязвимость звучит намного хуже, чем есть на самом деле.

Согласно сообщению, уязвимость Segment Smack затрагивает Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 для Real Time, RHEL 7 для ARM64, RHEL 7 для Power и RHEL Atomic Host. На сайте еще не было опубликовано методов смягчения последствий. Однако в нем говорится, что Red Hat работает над выпуском необходимых обновлений и методов смягчения последствий, чтобы избежать риска взлома.