Cisco

Недостаток безопасности в популярной платформе видеоконференцсвязи Webex позволил неавторизованным или не прошедшим проверку подлинности пользователям присоединяться к частным онлайн-собраниям. Такая серьезная угроза конфиденциальности и шлюз для потенциально успешных попыток шпионажа была устранена материнской компанией Webex, Cisco Systems.

Еще одна лазейка, обнаруженная и впоследствии исправленная Cisco Systems, позволяла любому неавторизованному постороннему проникнуть на виртуальные и частные встречи, даже те, которые защищены паролем, и подслушать. Единственными компонентами, необходимыми для успешного проведения взлома или атаки, были идентификатор встречи и мобильное приложение Webex.

Cisco Systems обнаруживает уязвимость системы безопасности в видеоконференцсвязи Webex с рейтингом серьезности 7,5:

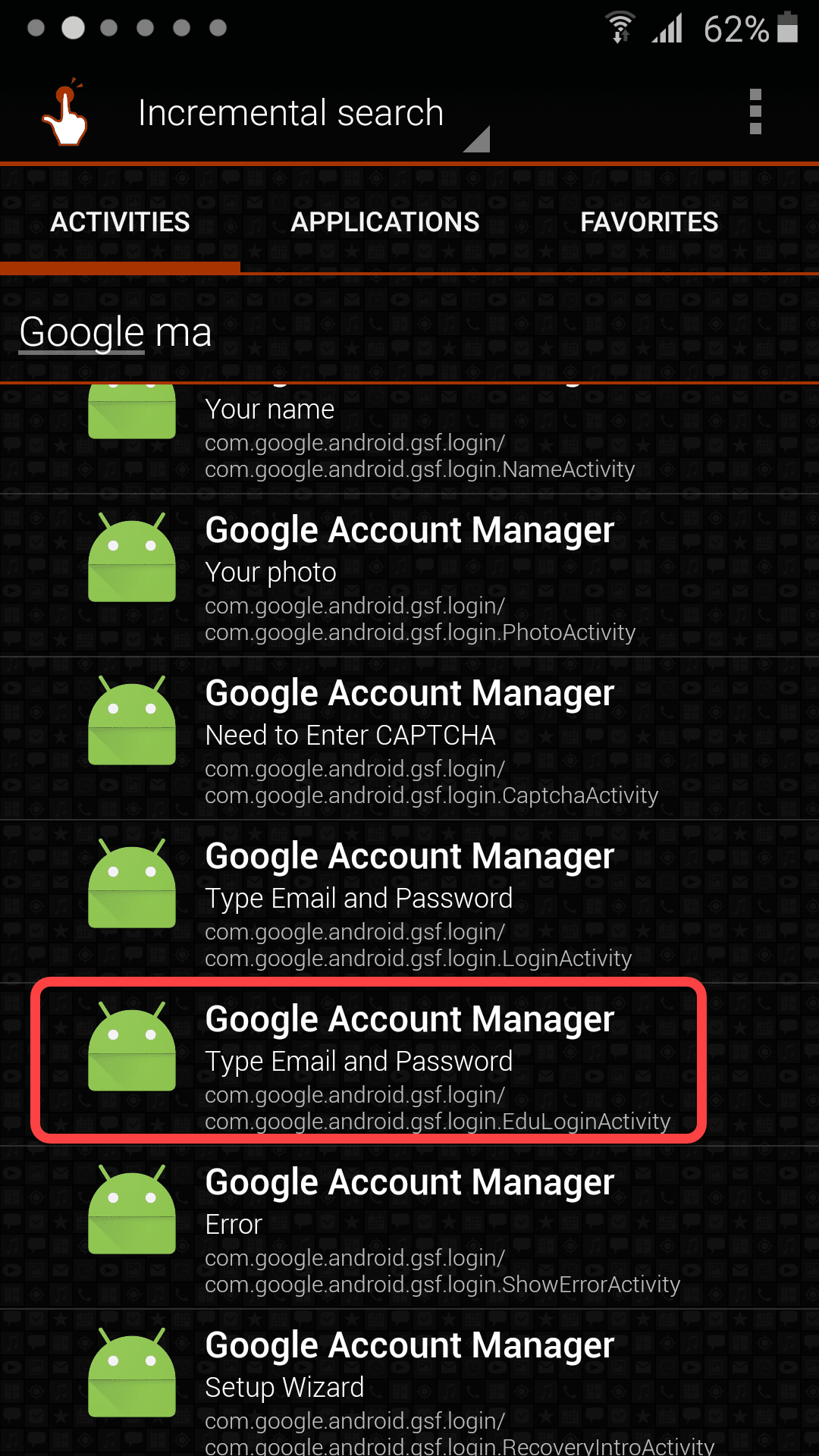

По мнению Cisco, уязвимость в системе безопасности Webex может быть использована удаленным злоумышленником без какой-либо аутентификации. Злоумышленнику потребуется просто идентификатор встречи и мобильное приложение Webex. Интересно, что для запуска атаки могут использоваться мобильные приложения iOS и Android для Webex, сообщила Cisco в своем заявлении. Пятничный совет ,

«Неавторизованный участник может воспользоваться этой уязвимостью, обратившись к известному идентификатору собрания или URL собрания из веб-браузера мобильного устройства. Затем браузер запросит запуск мобильного приложения Webex на устройстве. Затем злоумышленник может получить доступ к конкретной встрече через мобильное приложение Webex, пароль не требуется ».

RT угроза: A # Cisco Уязвимость может позволить удаленному злоумышленнику, не прошедшему аутентификацию, войти в защищенное паролем собрание по видеоконференции. #ICYMI https://t.co/gbNkUyOYN9

- Meadow Mountain Tech (@meadowmttech) 26 января 2020 г.

Cisco выяснила основную причину неисправности. «Уязвимость возникает из-за непреднамеренного раскрытия информации о встрече в конкретном потоке присоединения к собранию для мобильных приложений. Неавторизованный участник может воспользоваться этой уязвимостью, получив доступ к известному идентификатору собрания или URL собрания из веб-браузера мобильного устройства ».

Единственный аспект, который мог выявить перехватчика, - это список участников виртуальной встречи. Неавторизованные участники будут видны в списке участников собрания как мобильные участники. Другими словами, присутствие всех людей может быть обнаружено, но администратор должен сопоставить список с уполномоченным персоналом для выявления неуполномоченных лиц. Сообщается, что если его не обнаружить, злоумышленник может легко подслушать потенциально секретные или важные детали деловой встречи. ThreatPost .

Группа реагирования на инциденты, связанные с безопасностью продуктов Cisco, исправляет уязвимости в Webex:

Cisco Systems недавно обнаружила и исправила брешь в системе безопасности. с оценкой CVSS 7,5 из 10. Между прочим, уязвимость системы безопасности, официально зарегистрированная как CVE-2020-3142 , был обнаружен во время внутреннего расследования и разрешения другого дела службы поддержки Cisco TAC. Cisco добавила, что нет подтвержденных отчетов о выявлении или использовании уязвимости: «Группа реагирования на инциденты безопасности продуктов Cisco (PSIRT) не знает ни о каких публичных объявлениях об уязвимости, описанной в этом информационном сообщении».

Недостаток Webex позволял любому присоединяться к частным онлайн-собраниям - пароль не требуется https://t.co/F9rQ4UA2Mm pic.twitter.com/7uftEBe15T

- Грэм Клули (@gcluley) 26 января 2020 г.

Уязвимыми платформами видеоконференцсвязи Cisco Systems Webex были сайты Cisco Webex Meetings Suite и сайты Cisco Webex Meetings Online для версий ранее 39.11.5 (для первых) и 40.1.3 (для последних). Cisco исправила уязвимость в версиях 39.11.5 и более поздних версиях, на сайтах Cisco Webex Meetings Suite и на сайтах Cisco Webex Meetings Online версии 40.1.3 и более поздних исправлены.

Теги Cisco