Rumy IT Советы

WPA / WPA2 уже давно считается самой безопасной формой шифрования WiFi. Однако в октябре 2017 года протокол WPA2 оказался уязвимым для атаки KRACK, для которой были разработаны методы предотвращения. Похоже, что шифрование беспроводной сети снова подвергается атаке, на этот раз с использованием уязвимости WPA / WPA2, получившей название PMKID.

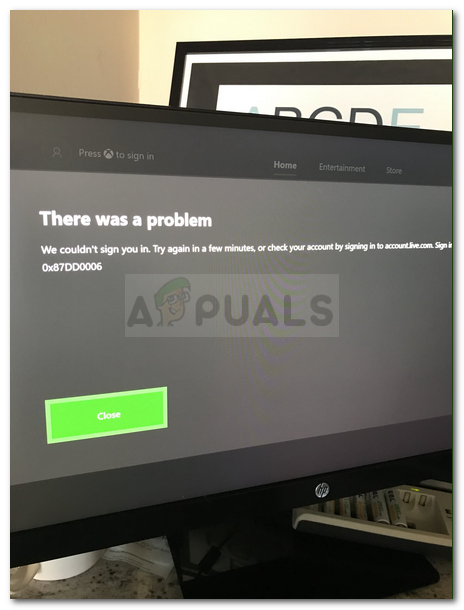

Мы разработали новую атаку на WPA / WPA2. Больше не требуется полной записи четырехстороннего рукопожатия. Вот вся необходимая информация и инструменты: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 августа 2018 г.

Об этой уязвимости поделилась учетная запись Twitter (@hashcat), которая разместила в Твиттере изображение кода, который может обойти требование 4-стороннего рукопожатия EAPOL и атаковать сетевое соединение. В после На веб-сайте учетной записи разработчики эксплойта объяснили, что они искали способы атаковать стандарт безопасности WPA3, но безуспешно из-за протокола одновременной аутентификации равных (SAE). Однако вместо этого им удалось наткнуться на эту уязвимость протокола WPA2.

Эта уязвимость используется в информационном элементе надежной сети безопасности (RSNIE) одного кадра EAPOL. Он использует HMAC-SHA1 для получения PMKID с ключом, являющимся PMK, и его данными, представляющими конкатенацию фиксированной строки «PMK Name», которая включает в себя MAC-адреса точки доступа и станции.

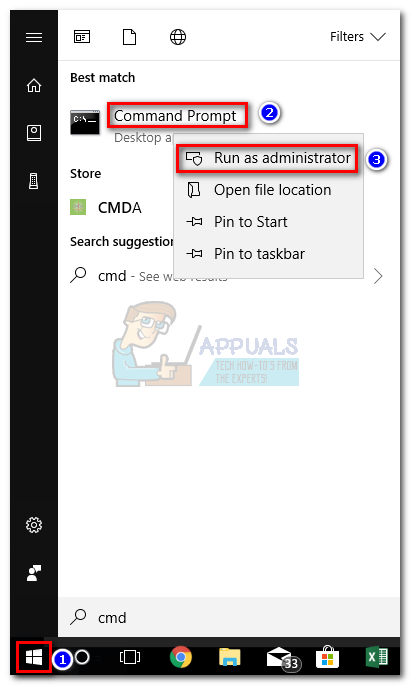

Согласно сообщению разработчиков, для проведения атаки необходимы три инструмента: hcxdumptool v4.2.0 или выше, hcxtools v4.2.0 или выше и hashcat v4.2.0 или выше. Эта уязвимость позволяет злоумышленнику напрямую связываться с точкой доступа. Он обходит возможную повторную передачу кадров EAPOL и возможный ввод неверного пароля. Атака также устраняет потерянные кадры EAPOL в случае, если пользователь AP находится слишком далеко от злоумышленника, и заставляет окончательные данные отображаться в обычной строке с шестнадцатеричным кодированием, а не в форматах вывода, таких как pcap или hccapx.

Код и подробные сведения о том, как работает код для использования этой уязвимости, описаны в сообщении разработчиков. Они заявили, что не уверены в том, на какие маршрутизаторы Wi-Fi эта уязвимость влияет напрямую и насколько она эффективна для соответствующих подключений. Однако они считают, что эта уязвимость, скорее всего, может быть использована во всех сетях 802.11i / p / q / r, где включены функции роуминга, как это имеет место в большинстве современных маршрутизаторов.

К сожалению для пользователей, пока нет методов устранения этой уязвимости. Оно появилось несколько часов назад, и нет никаких новостей о том, чтобы производители маршрутизаторов обратили внимание (или явно заявили, что заметили).