MySQL

Специальная группа хакеров выполняет довольно упрощенный, но упорный поиск баз данных MySQL. Затем уязвимые базы данных становятся мишенью для установки программ-вымогателей. Администраторам серверов MySQL, которым требуется удаленный доступ к своим базам данных, следует проявлять особую осторожность.

Хакеры ведут постоянный поиск в Интернете. Эти хакеры, предположительно находящиеся в Китае, ищут серверы Windows, на которых работают базы данных MySQL. Группа, очевидно, планирует заразить эти системы вымогателем GandCrab .

Программы-вымогатели - это сложное программное обеспечение, которое блокирует истинного владельца файлов и требует оплаты за отправку цифрового ключа. Интересно отметить, что компании по кибербезопасности до сих пор не видели ни одного злоумышленника, который атаковал бы серверы MySQL, работающие в системах Windows, в частности, чтобы заразить их программами-вымогателями. Другими словами, хакеры нечасто ищут уязвимые базы данных или серверы и устанавливают вредоносный код. Обычно наблюдаемая нормальная практика - это систематические попытки кражи данных при попытке избежать обнаружения.

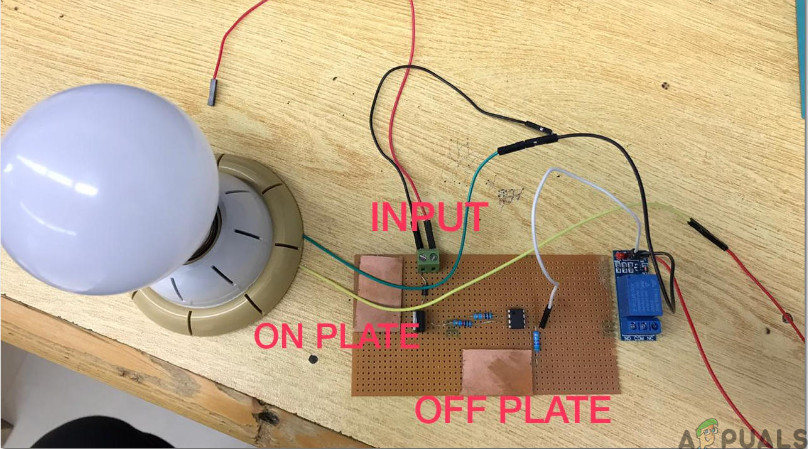

Последняя попытка сканирования через Интернет в поисках уязвимых баз данных MySQL, работающих в системах Windows, была обнаружена Эндрю Брандтом, главным научным сотрудником Sophos. По словам Брандта, хакеры, похоже, ищут доступные в Интернете базы данных MySQL, которые принимают команды SQL. Параметры поиска проверяют, работают ли системы под управлением ОС Windows. Обнаружив такую систему, хакеры затем используют вредоносные команды SQL для размещения файла на открытых серверах. После успешного заражения позднее используется программа-вымогатель GandCrab.

Эти последние попытки вызывают беспокойство, потому что исследователю Sophos удалось отследить их до удаленного сервера, который может быть одним из нескольких. Очевидно, на сервере был открытый каталог, в котором работало серверное программное обеспечение под названием HFS, которое является разновидностью файлового сервера HTTP. Программное обеспечение предлагало статистику вредоносных нагрузок злоумышленника.

Разрабатывая результаты, Брандт сказал: «Сервер, по-видимому, указывает на более чем 500 загрузок образца, который я видел загрузку приманки MySQL (3306-1.exe). Однако образцы с именами 3306-2.exe, 3306-3.exe и 3306-4.exe идентичны этому файлу. Подсчитав вместе, было около 800 загрузок за пять дней с момента их размещения на этом сервере, а также более 2300 загрузок другого (примерно на неделю старше) образца GandCrab в открытом каталоге. Таким образом, хотя это не особо массовая или широко распространенная атака, она представляет серьезный риск для администраторов серверов MySQL, которые проделали брешь в брандмауэре, чтобы порт 3306 на своем сервере базы данных был доступен для внешнего мира ».

Обнадеживает то, что опытные администраторы серверов MySQL редко неправильно настраивают свои серверы или, что еще хуже, оставляют свои базы данных без паролей. Тем не мение, такие случаи не редкость . По всей видимости, цель постоянных сканирований заключается в гибкой эксплуатации неправильно настроенных систем или баз данных без паролей.

![[FIX] Принтер поддерживает печать документов в инвертированной цветовой схеме](https://jf-balio.pt/img/how-tos/61/printer-keeps-printing-documents-an-inverted-color-scheme.png)

![[ИСПРАВЛЕНО] Код ошибки 277 в Roblox](https://jf-balio.pt/img/how-tos/80/error-code-277-roblox.jpg)