Oracle

Две уязвимости помечены CVE-2018-2998 и CVE-2018-2933 были обнаружены Денисом Андзаковичем из PulseSecurity, который использует Oracle WebLogic Server SAML и основные компоненты WLS, соответственно, для доступа и изменения данных в ограниченной степени.

В механизме аутентификации поставщика услуг SAML Oracle WebLogic были обнаружены две уязвимости. Вставив XML-комментарий в SAML

NameID, злоумышленник может заставить поставщика услуг SAML войти в систему как другой пользователь. Кроме того, WebLogic не требует подписанных утверждений SAML в конфигурации по умолчанию. Опуская части подписи из утверждения SAML, злоумышленник может создать произвольное утверждение SAML и обойти механизм аутентификации.

Денис Анджакович - Pulse Security

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 оказался уязвимым для этих уязвимостей, хотя были обнаружены три другие версии: 10.3.6.0, 12.1.3.0 и 12.2.1.2.

В матрица оценки рисков опубликованная Oracle, уязвимость CVE-2018-2998 была оценена для локального использования компонента SAML. Согласно CVSS версии 3.0 , эта уязвимость получила базовую оценку 5,4 из 10, что в целом имеет низкий фактор риска манипуляции. В рамках той же оценки уязвимость CVE-2018-2933 была оценена для использования компонентов ядра WLS с локальных серверных устройств. Уязвимости была присвоена несколько более низкая базовая оценка - 4,9 из 10 возможных. Oracle опубликовала для пользователей документ с идентификатором 2421480.1 с инструкциями по устранению этой уязвимости. Этот документ доступен для учетных записей администраторов Oracle после входа в систему.

Язык разметки Oracle Security Assertions Markup Language (SAML) описывает структуру, которая упрощает совместное использование аутентификационной информации между несколькими устройствами в одной сети, позволяя одному устройству действовать от имени другого. Он обеспечивает аутентификацию и авторизацию пользователей: являются ли их учетные данные законными и имеют ли они необходимые разрешения для выполнения запрошенных действий. Чаще всего этот протокол используется для настройки единого входа для пользователей, а поставщики SAML управляют сервером или устройством администратора, которое назначает эти учетные данные. После аутентификации и авторизации утверждение SAML в XML позволяет выполнить поставленную пользователем задачу. SAML 2.0 установлен в качестве стандарта для этого процесса аутентификации и авторизации на компьютерах с 2005 года и является стандартом, используемым серверами Oracle WebLogic в создаваемых ими приложениях.

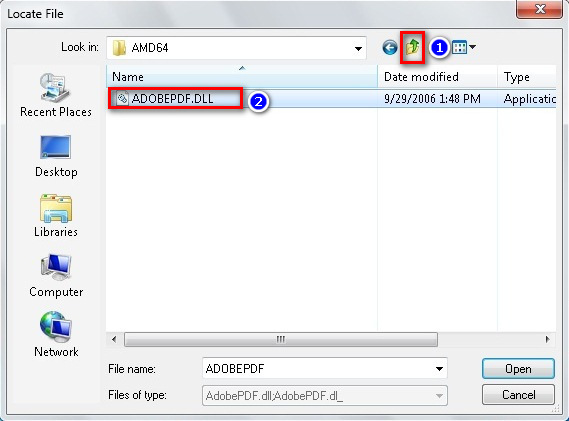

Работая рука об руку с уязвимостью, обнаруженной в основных компонентах WebLogic Server, было обнаружено, что эти две уязвимости используют тот факт, что WebLogic по умолчанию не требует подписанных утверждений. Уязвимости манипулировали механизмом аутентификации и авторизации, вставляя произвольный XML-комментарий в тег имени ID, вынуждая систему разрешить вход в учетную запись другого пользователя без аннулирования подписи утверждения SAML, поскольку сервер проверяет только строку, следующую за комментарием, как показано ниже.

атакаВ настройках конфигурации сервера администратора, если SingleSignOnServicesMBean.WantAssertionsSigned атрибут отключен или не требуется, как и в случае по умолчанию, подпись не проверяется, и аутентификацию можно обойти, чтобы позволить кому-то войти в систему как любой пользователь по выбору. Хакеры могут использовать эту уязвимость для доступа к мощным учетным записям в системе, чтобы нарушить настройки системы, извлечь данные или повредить серверы. В этой настройке по умолчанию, которая не требует подписей, следующий код (сокращенный для удобства чтения), совместно используемый Импульсная безопасность показывает, как хакер может войти в систему как «администратор»:

УДАЛЕНО УДАЛЕНО admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportЧтобы справиться с этой и предыдущей уязвимостью, обнаруженной вместе с ней, Oracle попросила пользователей обновить соответствующий компонент Oracle своего продукта с помощью Critical Patch для Oracle Fusion Middleware от июля 2018 года.