Microsoft

Функция X-XSS Protection в Microsoft Edge браузер используется для предотвращения атак межсайтовых сценариев на систему с момента его появления в 2008 году. Хотя некоторые в технической индустрии, например разработчики Mozilla Firefox и несколько аналитиков, критиковали эту функцию, и Mozilla отказывалась включать ее в его браузер, развеявший надежды на более интегрированный кроссбраузер, Google Chrome и собственный Internet Explorer от Microsoft сохранили эту функцию, и от Microsoft пока не поступало никаких заявлений об обратном. С 2015 года фильтр защиты Microsoft Edge X-XSS был настроен таким образом, что он фильтрует такие попытки пересечения кода на веб-страницах независимо от того, включен ли сценарий X-XSS, но похоже, что функция, которая была однажды по умолчанию был обнаружен Гаретом Хейесом из PortSwigger теперь он должен быть отключен в браузере Microsoft Edge, что, по его мнению, связано с ошибкой, поскольку Microsoft не заявляла об ответственности за это изменение.

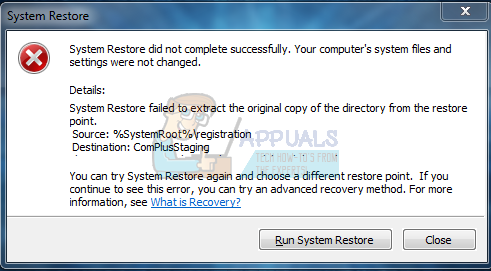

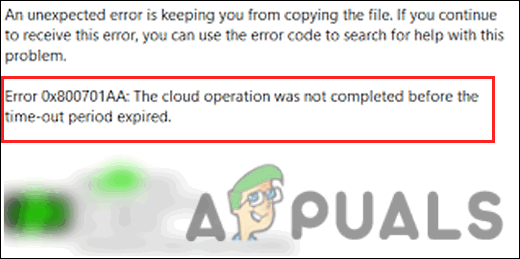

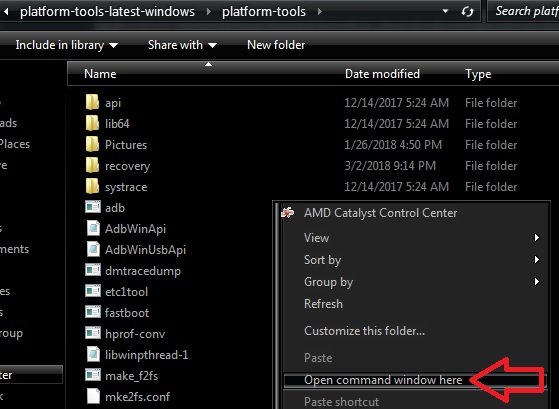

В двоичном языке сценариев выключения и включения, если в браузере отображается заголовок «X-XSS-Protection: 0», механизм защиты от межсайтовых сценариев будет отключен. Если установлено значение 1, оно будет включено. Третье утверждение «X-XSS-Protection: 1; mode = block »полностью блокирует выход веб-страницы. Хейес обнаружил, что, хотя по умолчанию предполагается, что значение равно 1, теперь в браузерах Microsoft Edge оно, похоже, установлено на 0. Однако, похоже, что это не так в браузере Microsoft Internet Explorer. При попытке изменить этот параметр, если пользователь устанавливает сценарий на 1, он возвращается к 0, и функция остается отключенной. Поскольку Microsoft не заявляла об этой функции, а Internet Explorer продолжает ее поддерживать, можно сделать вывод, что это результат ошибки в браузере, которую, как мы ожидаем, Microsoft исправит в следующем обновлении.

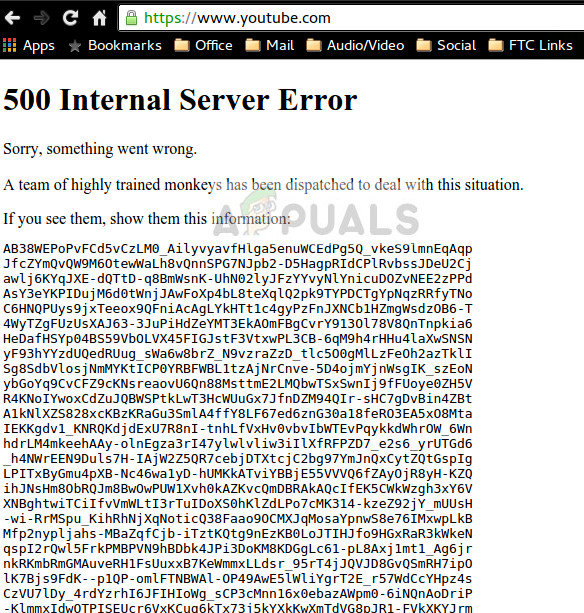

Атаки с использованием межсайтовых сценариев происходят, когда доверенная веб-страница передает пользователю вредоносный сценарий. Поскольку веб-страница является надежной, содержимое сайта не фильтруется, чтобы предотвратить распространение таких вредоносных файлов. Главный способ предотвратить это - убедиться, что HTTP TRACE отключен в браузере для всех веб-страниц. Если хакер сохранил вредоносный файл на веб-странице, когда пользователь обращается к нему, запускается команда HTTP Trace для кражи файлов cookie пользователя, которые хакер, в свою очередь, может использовать для доступа к информации пользователя и потенциально взломать его или ее устройство. Чтобы предотвратить это в браузере, была введена функция X-XSS-Protection, но аналитики утверждают, что такие атаки могут использовать сам фильтр для получения информации, которую они ищут. Однако, несмотря на это, многие веб-браузеры поддерживают этот сценарий в качестве первой линии защиты для предотвращения самых основных видов XSS-фишинга и включают более строгие определения безопасности для исправления любых уязвимостей, которые создает сам фильтр.