Программное обеспечение для полевых работ

Было обнаружено, что конфиденциальная личная и финансовая информация сотен пользователей кредитных карт хранится в незащищенной базе данных. Исследователи, запустившие простую программу сканирования, обнаружили базу данных, размещенную в Интернете, принадлежащую Fieldwork Software. Поразительно, но данные содержали подробные финансовые данные, принадлежащие бизнес-клиентам. Помимо данных кредитной карты, потенциально может быть доступна и использована другая высокочувствительная информация, такая как связанные имена, теги GPS и даже связь между клиентом и поставщиком услуг. Тревожный аспект заключается в том, что проекты сканирования, обнаружившие утечку базы данных, довольно легко развернуть и все чаще используются профессиональными хакерскими группами для использования финансовой информации или установки вредоносного ПО.

Исследователи, работающие на кибербезопасность vpnMentor, которые обнаружили кажущуюся незащищенной базу данных Fieldwork Software, предложили свои открытия через сообщение в блоге . Команда, состоящая из Ноама Ротема и Рана Локара, указала, что около 26 ГБ данных остаются открытыми. Понятно, что база данных не была намеренно оставлена открытой. Однако это открытие показывает опасность того, что финансовая информация останется уязвимой для любой группы программистов, которые знают, где искать, или инициируют случайную охоту за серверами или базами данных, которые не были должным образом защищены. Интересно, что размер данных может быть небольшим, но природа информации может быть потенциально использована для запуска нескольких массовых цифровых финансовых ограблений.

Незащищенная база данных Elasticsearch предоставляет доступ к 2 миллиардам записей пользователей с устройств умного дома: исследователи безопасности Ноам Ротем и Ран Локар из vpnMentor недавно сообщили в своем отчете, что китайская компания, занимающаяся платформой управления Интернетом вещей из Шэньчжэня, ... https://t.co/a9eqEqTFt6 pic.twitter.com/AyQ8QPrVli

- CS Threat Intel (@cipherstorm) 5 июля 2019 г.,

Программное обеспечение Fieldwork, принадлежащее Anstar, имело ненадежную базу данных, которая была защищена плохими протоколами безопасности

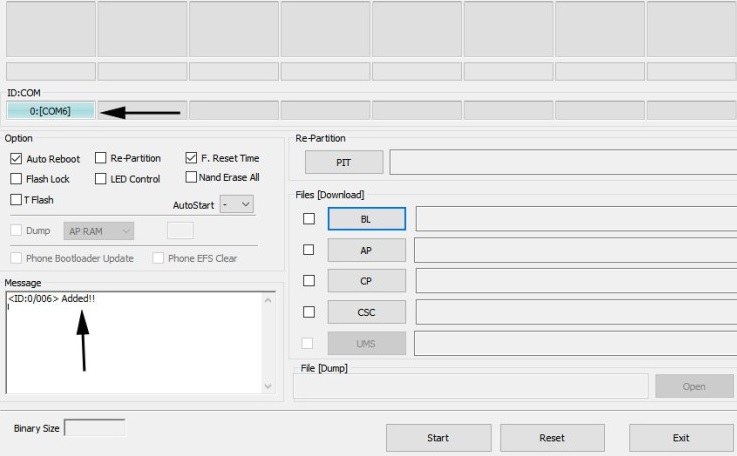

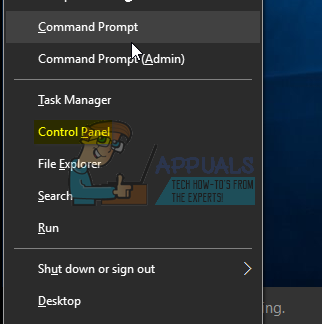

Исследователи кибербезопасности vpnMentor обнаружили уязвимые и, по сути, защищенные с помощью плохих протоколов безопасности во время проекта веб-сканирования. Текущий проект компании, по сути, вынюхивает в Интернете в поисках портов. Эти порты по сути являются шлюзами к базам данных, которые обычно хранятся на серверах. Проект является частью инициативы по поиску и обнаружению портов, которые случайно или случайно оставленный открытым или незащищенным . Такие порты можно легко использовать для удаления или сбора данных.

В некоторых случаях такие порты становились источником утечки из-за случайного публичного раскрытия конфиденциальных корпоративных данных. Более того, несколько предприимчивые группы хакеров часто внимательно просматривайте данные и ищите больше потенциальные маршруты для использования . Идентификаторы электронной почты, номера телефонов и другие личные данные часто используются для запуска атак, основанных на социальной инженерии. Кажется, что электронные письма и телефонные звонки используются для аутентификации заставить жертв открывать электронные письма и вредоносные вложения .

Утечка конфиденциальных данных клиентов: наши этические хакеры обнаружили открытую базу данных Fieldwork, поставщика программного обеспечения для малого и среднего бизнеса, содержащую номера кредитных карт конечных пользователей, адреса и даже коды и пароли аварийных сигналов >> https://t.co/NluDR1wVLF #данные нарушения pic.twitter.com/ecrYw6Gzht

- vpnMentor (@vpnmentor) 8 июля 2019 г.,

Программное обеспечение для полевой работы - это, по сути, платформа, предназначенная для малых и средних предприятий (SMB). Еще более суженный целевой рынок компании, принадлежащей Anstar, - это малые и средние предприятия, предлагающие услуги на пороге клиентов. Малым и средним предприятиям, предлагающим услуги на дому, требуется много информации и инструментов отслеживания, чтобы обеспечить оптимальное управление обслуживанием клиентов и управление взаимоотношениями с клиентами. Платформа Fieldwork в основном основана на облаке. Решение предлагает компаниям отслеживать своих сотрудников, которые звонят на дом. Это помогает в создании и поддержании записей CRM. Кроме того, платформа предлагает еще несколько функций обслуживания клиентов, включая планирование, выставление счетов и платежные системы.

Открытая база данных содержала финансовую и личную информацию о бизнес-клиентах Fieldwork Software. Между прочим, при 26 ГБ размер базы данных кажется довольно маленьким. Однако, как сообщается, база данных включала имена клиентов, адреса, номера телефонов, электронные письма и сообщения, отправленные между пользователями и клиентами. Поразительно, но это была всего лишь часть базы данных. Другие компоненты, которые остались открытыми, включали инструкции, отправленные обслуживающим сотрудникам, и фотографии рабочих мест, которые сотрудники делали для записей.

Если этого недостаточно, база данных также включала конфиденциальную личную информацию о физическом местонахождении клиентов. Сообщается, что информация включала местоположение клиентов по GPS, IP-адреса, платежные данные, подписи и полные данные кредитной карты, включая номер карты, дату истечения срока действия и код безопасности CVV.

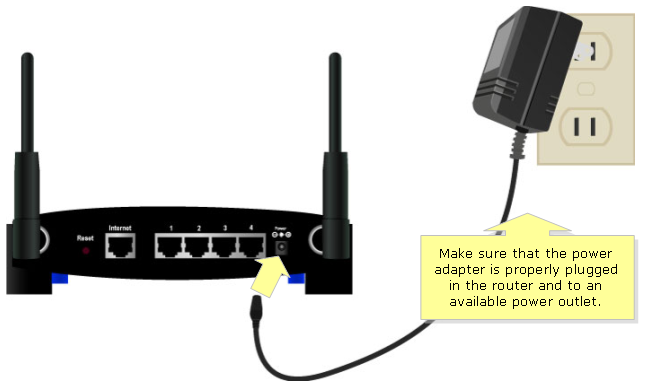

https://twitter.com/autumn_good_35/status/1148240266626605056

Пока информация клиентов была раскрыта, собственная платформа Fieldwork Software также оставалась уязвимой. Это связано с тем, что в базе данных также есть ссылки для автоматического входа, используемые для доступа к сервисному порталу Fieldwork. Проще говоря, цифровые ключи к бэкэнд-системе и администрированию платформы также присутствовали в базе данных. Излишне говорить, что злонамеренный или предприимчивый хакер может легко проникнуть в основную платформу Fieldwork без особого труда. Более того, оказавшись внутри, хакер может легко нарушить работу платформы и лишить ее репутации, предупреждают исследователи кибербезопасности vpnMentor:

' Доступ к порталу - особенно опасная информация. Злоумышленник может воспользоваться этим доступом не только с помощью хранящихся там подробных клиентских и административных записей. Они также могут заблокировать учетную запись компании, внеся изменения в бэкэнд. . '

Программное обеспечение для полевых работ быстро действует и срабатывает:

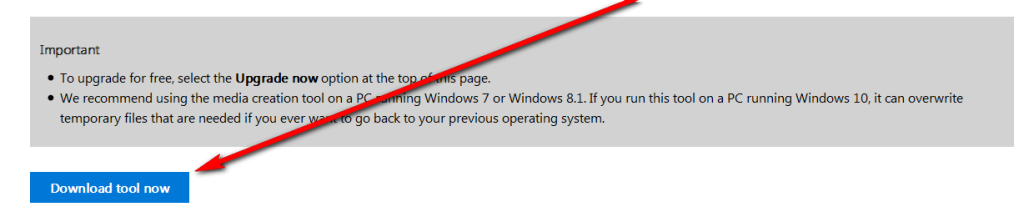

Исследователи vpnMentor cybersecurity категорически отметили, что Fieldwork Software действовала очень быстро и устраняла брешь в системе безопасности. По сути, vpnMentor сообщил Fieldwork о существовании утечки базы данных до публичного раскрытия информации, и последний закрыл утечку в течение 20 минут после получения электронного письма исследователей.

@TeriRnNY

Спасибо за ваш отчет. Просто обновите статус этой проблемы: vpnMentor подтвердил, что ORVIBO обеспечил безопасность системы баз данных, а также обновил соответствующую статью. Пожалуйста, помогите обновить его в https://t.co/8VeYYYwWnd . благодаря pic.twitter.com/gGo1uadG3M- ORVIBO (@ORVIBO) 4 июля 2019 г.,

Тем не менее, в течение неопределенного периода времени вся платформа Fieldwork Software, ее клиентская база данных, а также ее клиенты подвергались высокому риску проникновения и эксплуатации. Беспокоит то, что база данных содержала не только конфиденциальную цифровую информацию, но также содержала информацию о реальном или физическом местоположении. По словам исследователей, проводивших исследование, база данных содержала « время встреч и инструкции для доступа к зданиям, включая коды сигналов тревоги, коды сейфов, пароли и описания того, где были спрятаны ключи . » Допустим, такие записи были очищены через 30 дней после создания, но все же хакеры потенциально могли организовать атаки на физические места с такой информацией. Знание местоположения ключей и кодов доступа позволит злоумышленникам легко проникнуть в систему безопасности, не прибегая к насилию или силе.

Быстрые действия Fieldwork Software заслуживают похвалы, особенно потому, что уведомление об утечке данных часто встречает резкую критику, отрицание и встречные обвинения в корпоративном саботаже. Чаще всего компании не торопятся, чтобы заткнуть дыры в безопасности. Там были довольно много случаев в которой компании категорически отрицали Существование открытые или незащищенные базы данных . Поэтому отрадно видеть, что компании быстро осознают ситуацию и быстро действуют.

Теги Кибербезопасность