Иллюстрация кибербезопасности

Похоже, что профессиональная хакерская группа, владеющая изощренными методами фишинга и других вредоносных атак, меняет свое направление. С четкой целью поставить качество выше количества, печально известная группа хакеров TA505 перешла на новую форму вредоносного кода под названием AndroMut. Интересно, что создание вредоносного ПО похоже на Andromeda. Изначально разработанная другой хакерской группой, Andromeda была одним из крупнейших вредоносных ботнетов в мире еще в 2017 году. Ботнеты, основанные на коде Andromeda, успешно выполнили доставку полезной нагрузки на несколько подозрительных и уязвимых компьютеров под управлением операционной системы Windows. Похоже, что AndroMut в значительной степени основан на этом самом коде Андромеды, что указывает на возможное сотрудничество между группами хакеров.

Одна из самых успешных киберпреступных группировок, называющая себя TA505, похоже, изменила свою тактику. В рамках последней злонамеренной кампании по атакам и краже финансовой информации группа занята распространением новой формы вредоносного ПО. Вместо того, чтобы нацеливаться на большое количество людей, как часть поворота, группа TA505, похоже, преследует банки и другие финансовые услуги. Кстати, точка входа или происхождения остается прежней, но предполагаемая цель и фокус, по-видимому, сосредоточены на организованном финансовом секторе. Кстати, финансовым компаниям в США, Объединенных Арабских Эмиратах и Сингапуре рекомендуется проявлять повышенную бдительность и искать любой подозрительный контент. Одними из наиболее распространенных моментов атак остаются официальные электронные письма.

TA505 Group использует базу Andromeda для разработки и развертывания AndroMut

Печально известная группа TA505, похоже, увеличила свою интенсивность в течение последнего месяца и продолжала действовать с той же жестокостью. Он больше не пытается развертывать случайные волны атак, пытаясь получить контроль над машинами жертв. Другими словами, массовые фишинговые письма больше не являются предпочтительной тактикой. Вместо этого группа TA505 значительно снизила объем атак и явно перешла на более целенаправленные атаки.

Хорошая рецензия от @ доказательство

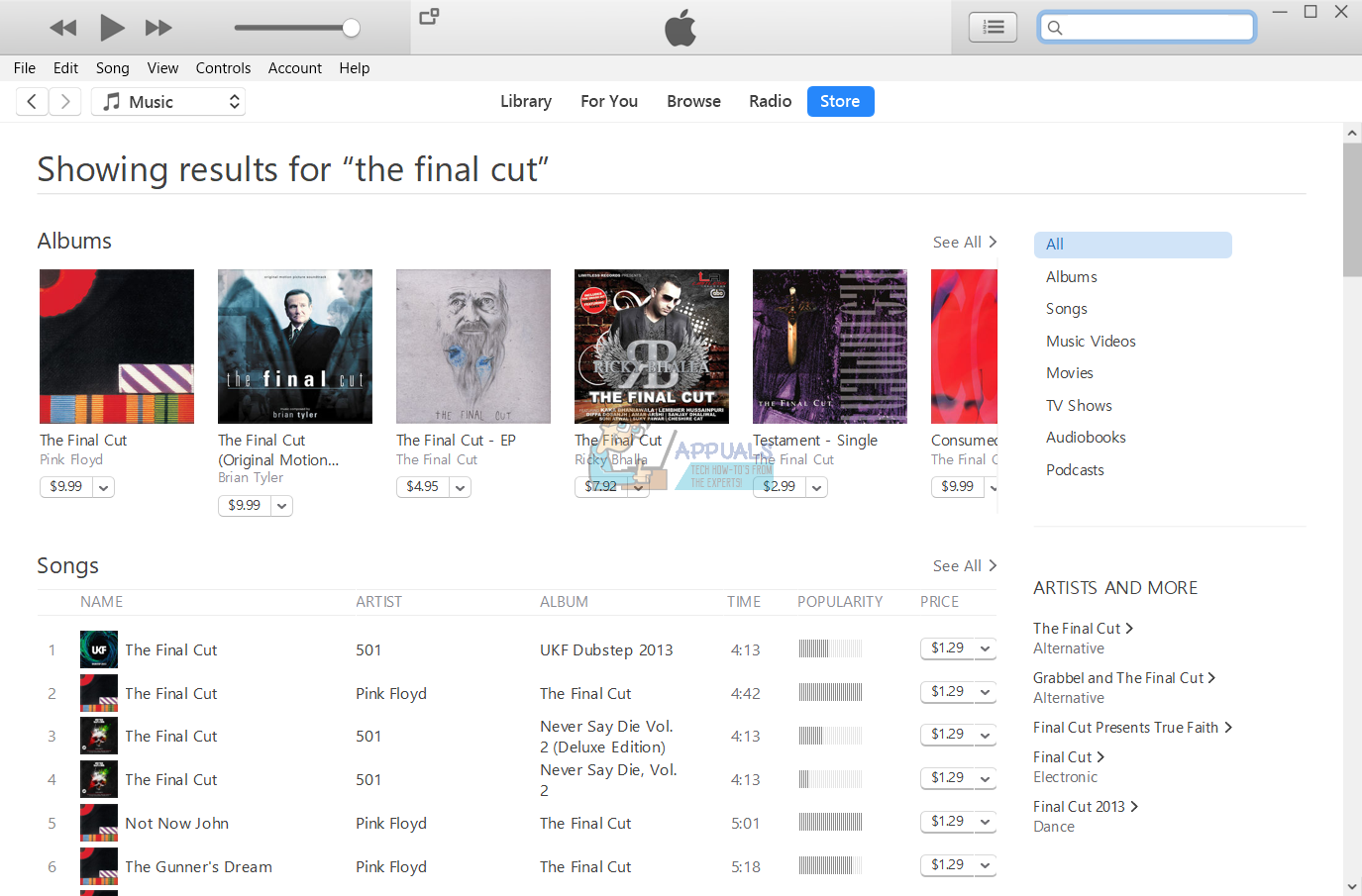

исследователи обсуждают две отдельные кампании TA505, которые использовали AndroMut для загрузки FlawedAmmyy. AndroMut написан на C ++ и является разновидностью загрузчика.

Блог: https://t.co/vIDcrhKQ3z

Образцы: https://t.co/QM83SVr0GA pic.twitter.com/TNO7COhcl0

- InQuest (@InQuest) 3 июля 2019 г.,

На основе анализа нескольких подозрительных электронных писем и других форм электронных коммуникаций и средств массовой информации исследователи кибербезопасности в Доказательство указали, что группа хакеров, похоже, нацелена на сотрудников банков и других поставщиков финансовых услуг. Исследователи также обнаружили использование новой формы сложного вредоносного ПО. Исследователи назвали его AndroMut и обнаружили, что вредоносное ПО имеет много общего с Andromeda. Andromeda, разработанная и развернутая совершенно другой группой хакеров, является одной из наиболее успешно выполняемых, опасных и одной из крупнейших сетей ботнетов для вредоносных программ в мире. Вплоть до 2017 года Andromeda активно распространялась и успешно устанавливалась на уязвимые компьютеры под управлением операционной системы Windows.

Как группа TA505 проводит атаку вредоносного ПО?

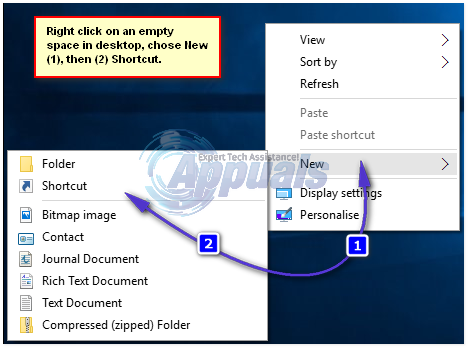

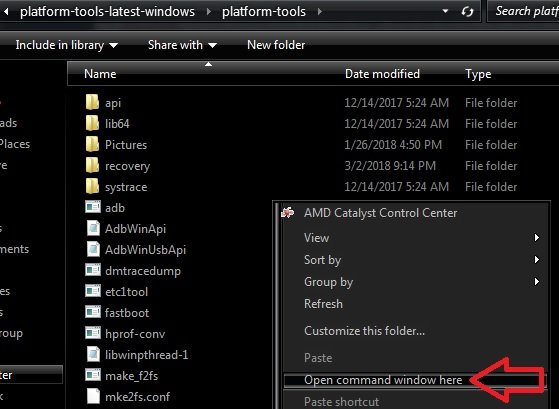

Как и большинство других атак группы TA505, новое вредоносное ПО AndroMut также распространяется через легитимные электронные письма. Фишинговые атаки связаны с электронными письмами, которые выглядят и кажутся весьма официальными и подлинными. Такие электронные письма обычно содержат счета-фактуры и другие документы, которые якобы имеют отношение к банковскому делу и финансам. Электронные письма, используемые для фишинга, часто создаются кропотливо. Хотя некоторые электронные письма содержат популярный PDF-документ, фишинговые письма от группы TA505, похоже, полагаются на документы Word.

https://twitter.com/rsz619mania/status/1146387091598667777

Как только ничего не подозревающая жертва открывает зашнурованный документ Word, группа полагается на социальную инженерию, чтобы продолжить атаку. Это может показаться сложным, но на самом деле атака основана на довольно древнем методе «макросов» в документе Word. Цели информируются о том, что информация «защищена», и им необходимо разрешить редактирование, чтобы увидеть ее содержимое. Это активирует макросы и позволяет доставить AndroMut на машину. Затем эта вредоносная программа незаметно загружает FlawedAmmyy. Как только оба установлены, машины жертв полностью взломаны.

Что такое AndroMut и как работает многоэтапное вредоносное ПО?

TA505 в настоящее время использует AndroMut в качестве первого этапа двухэтапной атаки. Другими словами, AndroMut - это первая часть успешного заражения и контроля компьютеров жертв. После успешного проникновения AndroMut использует заражение, чтобы незаметно сбросить вторую полезную нагрузку на взломанный компьютер. Вторая полезная нагрузка вредоносного кода называется FlawedAmmyy. По сути, FlawedAmmyy - это мощный и эффективный троян удаленного доступа или RAT.

Агрессивная вторая стадия RAT FlawedAmmyy - это опасная вредоносная программа, которая предоставляет удаленный доступ к компьютерам жертв. Злоумышленники могут получить удаленные административные привилегии. Попав внутрь, злоумышленники получают полный доступ к файлам, учетным данным и многому другому.

Между прочим, данные сами по себе не являются целью. Другими словами, кража данных не является основным намерением. Группа TA505 занимается поиском информации, которая дает им доступ к внутренней сети банков и других финансовых учреждений.

TA505 запускает вредоносное ПО AndroMut https://t.co/Gv0krE1U66 pic.twitter.com/dStN33FsUy

- C_138 (@ C_138) 3 июля 2019 г.,

Группа TA505 гонится за деньгами, говорят эксперты:

Говоря о деятельности хакерской группы, Крис Доусон, руководитель службы разведки угроз Доказательство сказал: «Переход A505 к распространению в первую очередь RAT и загрузчиков в гораздо более целевых кампаниях, чем они ранее использовали с банковскими троянами и программами-вымогателями, предполагает фундаментальный сдвиг в их тактике. По сути, группа преследует более качественные инфекции с потенциалом для долгосрочной монетизации - качество важнее количества ».

Киберпреступники, по сути, отлаживают свои атаки и выбирают цели вместо того, чтобы проводить массовые рассылки по электронной почте и надеяться поймать жертв. Они ищут данные и, что более важно, конфиденциальную информацию, чтобы украсть деньги. Последний поворот - это, по сути, просто пример того, как хакеры следят за рынком и деньгами. Следовательно, изменение стратегии не следует считать постоянным, заметил Доусон: «Что неясно, так это конечный результат или финал этого сдвига. A505 очень следует за деньгами, адаптируясь к мировым тенденциям и исследуя новые географические регионы и полезные нагрузки, чтобы максимизировать свою отдачу ».

Теги вредоносное ПО