Модем-роутер ASUS DSL-N12E_C1. ASUS

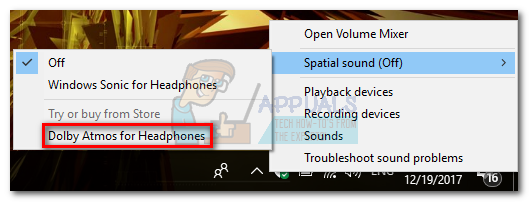

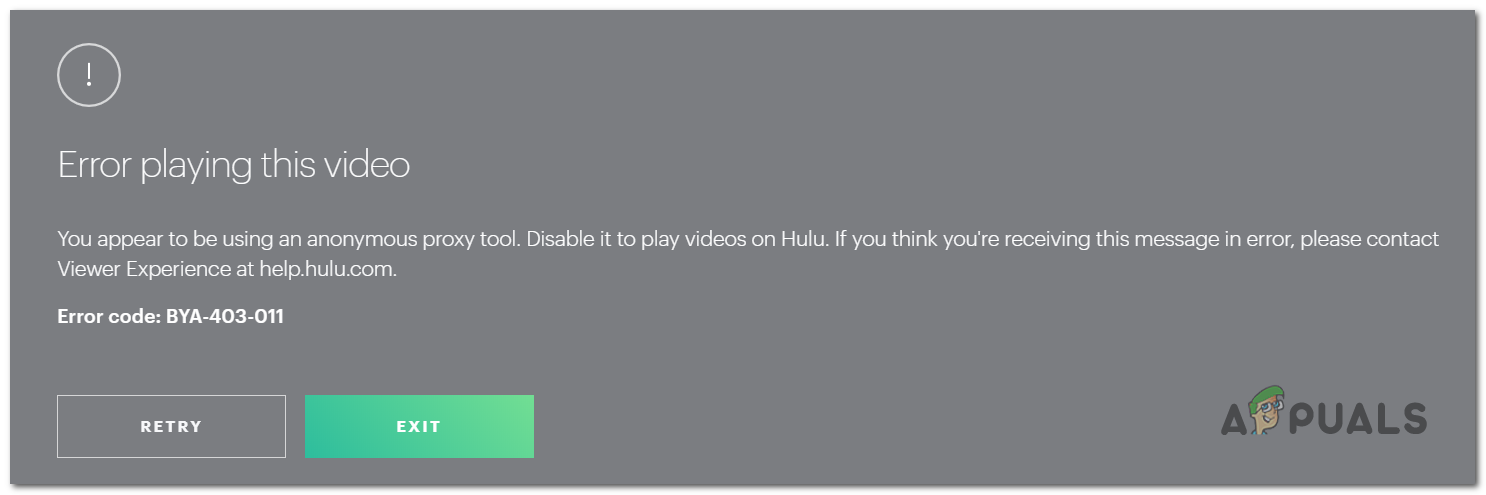

В прошивке ASUS DSL-N12E_C1 версии 1.1.2.3 обнаружена уязвимость удаленного выполнения команд. Эксплойт был обнаружен и написан Фахри Зулкифли и был протестирован только на версии 1.1.2.3_345. Влияние уязвимости на более старые версии на данном этапе неизвестно. Чтобы уменьшить эту уязвимость, компания ASUS выпустила обновление (версия 1.1.2.3_502) для микропрограмм своих устройств, и пользователям рекомендуется обновить BIOS и микропрограммы своих устройств до этой последней версии, чтобы избежать рисков, связанных с этой уязвимостью.

DSL-N12E_C1 - это беспроводной маршрутизатор со встроенным модемом ADSL со скоростью 300 Мбит / с от ASUS. Устройство отличается обширной зоной покрытия, более мощным сигналом, более высокой скоростью и простой 30-секундной настройкой маршрутизатора. Быстрая настройка позволяет пользователям настраивать устройство прямо из браузеров своих портативных устройств.

Поддержка продукта для этого беспроводного устройства на веб-сайте Asus предлагает обновление прошивки до версии 1.1.2.3_502 . Это обновление содержит несколько исправлений ошибок как для Приложения A, так и для Приложения B. Эти исправления включают решение проблемы с пользовательским интерфейсом, которая не смогла войти в систему, а также проблему, которая не вступила в силу в LAN> LAN IP. Обновление также расширяет функциональные возможности веб-сервера, улучшая при этом ссылку на ресурсы с часто задаваемыми вопросами, посвященную общему устранению неполадок. В дополнение к этому, обновление улучшило список правил QoS по умолчанию, а также исправило множество других проблем, связанных с пользовательским интерфейсом.

Поскольку последнее обновление для этого беспроводного устройства ASUS выпущено более месяца назад, похоже, что уязвимость проявляется только из-за пренебрежения со стороны пользователей к обновлению своих систем. Подробности о неисправности кода, вызвавшей эту уязвимость, изложены Зулкифли в его эксплойте. после . Поскольку проблема уже решена, CVE не запрашивалось для этой уязвимости, и риск считается низким, учитывая, что решение находится только в обновлении.