Internet Explorer

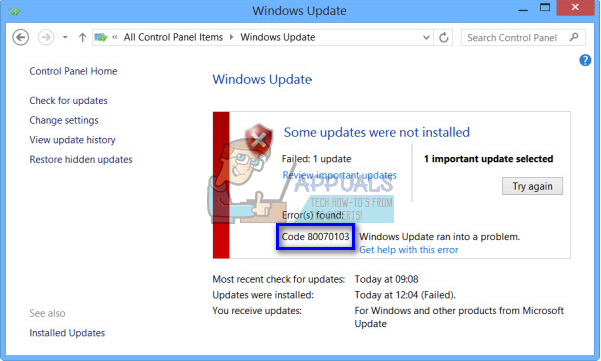

Брешь в безопасности в устаревшем, но все еще активно используемом Internet Explorer, веб-браузере по умолчанию для операционной системы Microsoft Windows, устраняется. активно эксплуатируется злоумышленниками и авторами вредоносного кода . Хотя Microsoft хорошо осведомлена об эксплойте Zero-Day в IE, в настоящее время компания выпустила предупреждение о безопасности на случай чрезвычайных ситуаций. Microsoft еще не выпустила и не развернула экстренное обновление исправления безопасности для устранения уязвимости безопасности в Internet Explorer.

По сообщениям, злоумышленники «в дикой природе» используют эксплойт 0-Day в Internet Explorer. Проще говоря, недавно обнаруженная уязвимость в IE активно используется для удаленного выполнения вредоносного или произвольного кода. Microsoft выпустила уведомление о безопасности, предупреждающее миллионы пользователей ОС Windows о новой уязвимости нулевого дня в веб-браузере Internet Explorer, но еще не выпустила исправление, чтобы закрыть соответствующую лазейку в безопасности.

Уязвимость в системе безопасности в Internet Explorer, оцененная как «умеренная», активно используется в «дикой природе»:

Недавно обнаруженная и, по сообщениям, использованная уязвимость безопасности в Internet Explorer официально помечена как CVE-2020-0674 . 0-дневный эксплойт получил оценку «умеренный». Брешь в безопасности - это, по сути, проблема удаленного выполнения кода, которая существует в способе обработки скриптовым механизмом объектов в памяти Internet Explorer. Ошибка запускается через библиотеку JScript.dll.

#darkhotel # 0day #exploit

CVE-2020-0674

Руководство Microsoft по уязвимости, связанной с повреждением памяти в ядре сценариев

В способе обработки обработчиком сценариев объектов в памяти в Internet Explorer существует уязвимость, делающая возможным удаленное выполнение кода. https://t.co/1mbqh1IMDz

- черная птица (@blackorbird) 18 января 2020 г.

Успешно воспользовавшись ошибкой, удаленный злоумышленник может выполнить произвольный код на целевых компьютерах. Злоумышленники могут получить полный контроль над жертвами, просто убедив их открыть вредоносную веб-страницу в уязвимом браузере Microsoft. Другими словами, злоумышленники могут развернуть фишинговую атаку и обманом заставить пользователей ОС Windows, использующих IE, нажимать на веб-ссылки, ведущие жертв на зараженный веб-сайт, зараженный вредоносным ПО. Интересно, что уязвимость не может предоставить административные привилегии, если сам пользователь не вошел в систему как администратор, указав Рекомендации Microsoft по безопасности :

«Уязвимость может привести к повреждению памяти таким образом, что злоумышленник может выполнить произвольный код в контексте текущего пользователя. Злоумышленник, успешно воспользовавшийся уязвимостью, может получить те же права, что и текущий пользователь. Если текущий пользователь вошел в систему с правами администратора, злоумышленник, успешно воспользовавшийся уязвимостью, может получить контроль над уязвимой системой. После этого злоумышленник может установить программы; просматривать, изменять или удалять данные; или создайте новые учетные записи с полными правами пользователя ».

Microsoft осведомлена об уязвимости IE Zero-Day Exploit и работает над исправлением:

Следует отметить, что почти все версии и варианты Internet Explorer уязвимы для эксплойта нулевого дня. Затронутая платформа просмотра веб-страниц включает Internet Explorer 9, Internet Explorer 10 и Internet Explorer 11. Любая из этих версий IE может работать во всех версиях Windows 10, Windows 8.1, Windows 7.

Сегодня пятница, наступили выходные ... и #Microsoft предупреждает об эксплойте нулевого дня Internet Explorer… https://t.co/1bkNhKIDYt # TheRegister

- Бот новостей безопасности (@SecurityNewsbot) 18 января 2020 г.

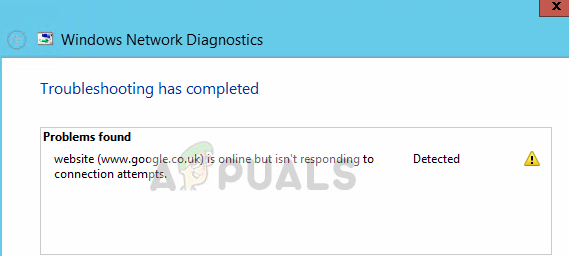

Хотя у Microsoft есть бесплатная поддержка Windows 7 , компания все еще поддержка стареющих и уже устаревших Веб-браузер IE. Сообщается, что Microsoft сообщила, что знает об «ограниченных целевых атаках» в дикой природе и работает над исправлением. Однако патч еще не готов. Другими словами, миллионы пользователей ОС Windows, которые работают с IE, продолжают оставаться уязвимыми.

Простые, но временные обходные пути для защиты от эксплойта нулевого дня в IE:

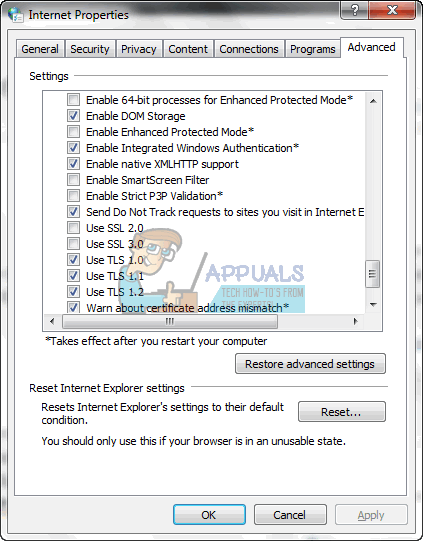

Простое и работоспособное решение для защиты от нового эксплойта 0-Day в IE основано на предотвращении загрузки библиотеки JScript.dll. Другими словами, пользователи IE должны предотвратить загрузку библиотеки в память, чтобы вручную заблокировать эксплуатация этой уязвимости .

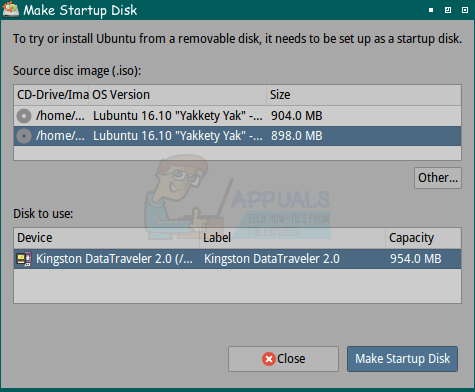

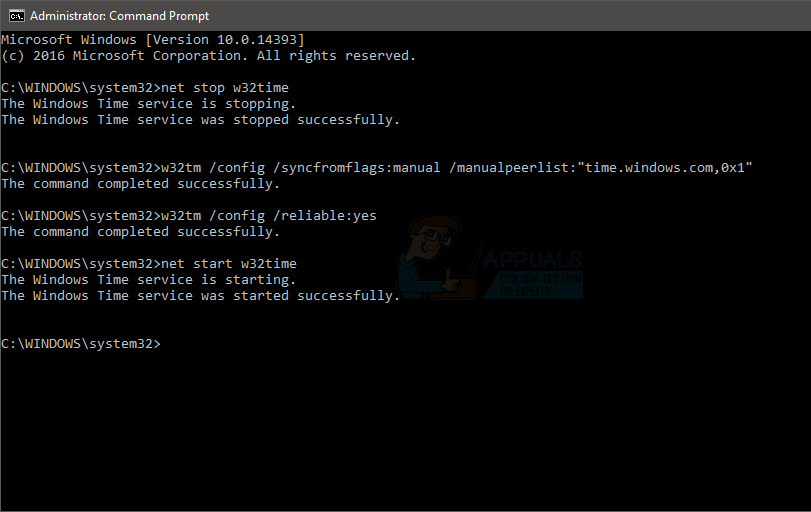

Поскольку эксплойт 0-Day в IE активно используется, пользователи ОС Windows, которые работают с IE, должны следовать инструкциям. Сообщается, что для ограничения доступа к JScript.dll пользователи должны выполнять следующие команды в вашей системе Windows с правами администратора. TheHackerNews .

Для 32-битных систем:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P все: N

Для 64-битных систем:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P все: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P все: N

Microsoft подтвердила, что скоро установит исправление. Пользователи, выполняющие вышеупомянутые команды, могут столкнуться с нестабильным поведением некоторых веб-сайтов или невозможностью их загрузки. Когда патч доступен, предположительно через Центр обновления Windows, пользователи могут отменить изменения, выполнив следующие команды:

Для 32-битных систем:

cacls% windir% system32 jscript.dll / E / R все

Теги Internet ExplorerДля 64-битных систем:

cacls% windir% system32 jscript.dll / E / R все

cacls% windir% syswow64 jscript.dll / E / R все