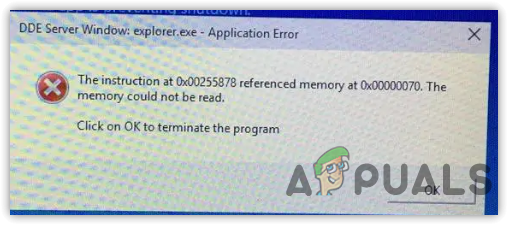

Ранее на этой неделе пользователь Твиттера под ником SandboxEscaper разместил в ленте платформы социальных сетей информацию об уязвимости нулевого дня для повышения локальных привилегий в операционной системе Microsoft Windows. Пользователь SandboxEscaper также включил доказательство концепции вместе со своим сообщением, на которое была сделана ссылка через ссылку на веб-сайт GitHub, содержащую доказательство концепции в деталях.

Согласно информации, опубликованной пользователем, уязвимость повышения локальных привилегий существует в интерфейсе Advanced Local Procedure Call (ALPC), который использует планировщик задач Microsoft Windows. Использование этой уязвимости может предоставить злоумышленнику право получить привилегии локального пользователя системы на используемом устройстве.

Продолжая твит пользователя, кажется, что на данный момент поставщик не выпустил решение для этой уязвимости. Также кажется, что, несмотря на обсуждение уязвимости в Twitter SandboxEscaper и ее проверку другими исследователями безопасности, такими как Кевин Бомонт, уязвимость не была официально устранена поставщиком, и она даже не получила идентификационную метку CVE для дальнейшего расследования. и выпуск общественной информации. Несмотря на то, что она не обрабатывалась в домене CVE, уязвимость была оценена по шкале CVSS 3.0 как имеющая средний риск, требующая немедленного внимания.

Есть ошибка конечного пользователя -> SYSTEM с повышением привилегий в Windows через планировщик задач, работает. Также кто-нибудь нанимает @SandboxEscaper . https://t.co/TArOrY0YGV

- Зарегистрируйтесь для голосования (@GossiTheDog) 27 августа 2018 г.

Хотя Microsoft еще не выпустила никаких исправлений, официальных обновлений или рекомендаций по этой проблеме, официальный представитель Microsoft подтвердил, что компания знает об уязвимости, добавив, что Microsoft «проактивно обновит затронутые советы как можно скорее». Учитывая послужной список Microsoft в предоставлении быстрых и умных исправлений рискованных уязвимостей, мы можем ожидать обновления очень скоро.

0patch, тем не менее, выпустил микропатч для уязвимости, который затронутые пользователи могут реализовать в случае необходимости. Микропатч работает на полностью обновленной 64-битной Windows 10 версии 1803 и 64-битной Windows Server 2016. Чтобы получить этот микропатч, вы должны загрузить и запустить установщик агента 0patch, зарегистрироваться на сервисе с учетной записью, а затем загрузить доступные обновления микропатчей в соответствии с потребностями. вашей системы. Страница загрузки также содержит этот последний микропатч уязвимости планировщика заданий. 0patch предупреждает, что микропатч является временным исправлением, и официальный выпуск от Microsoft следует искать в качестве постоянного решения этой уязвимости.

Удивительно, но SandboxEscaper полностью исчез из Twitter, а его аккаунт исчез из основных каналов вскоре после Информация относительно эксплойта нулевого дня для Windows. Похоже, что пользователь вернулся в Твиттер (или колеблется на сайте социальной сети), но никакой новой информации по этому поводу не было.

Теги Microsoft Windows