Команда SpectreOps, Стив Борош

В недавнем сообщении в блоге с сайта группы SpectreOps подробно рассказывается о том, как взломщики могут гипотетически создавать вредоносные файлы .ACCDE и использовать их в качестве вектора фишинга для людей, у которых установлена база данных Microsoft Access. Что еще более важно, он подчеркнул, что ярлыки Microsoft Access Macro (MAM) потенциально могут использоваться в качестве вектора атаки.

Эти файлы напрямую связаны с макросом Access, и они существуют еще в эпоху Office 97. Эксперт по безопасности Стив Борош продемонстрировал, что в один из этих ярлыков можно встроить все, что угодно. Это запускает весь спектр от простого макроса до полезных нагрузок, которые загружают сборку .NET из файлов JScript.

Добавив вызов функции к макросу, в который другие могли добавить подпрограмму, Борош смог принудительно выполнить произвольный код. Он просто использовал раскрывающийся список, чтобы выбрать код для запуска и выбрать функцию макроса.

Параметры Autoexec позволяют запускать макрос сразу после открытия документа, поэтому не нужно запрашивать разрешение у пользователя. Затем Борош использовал опцию «Сделать ACCDE» в Access, чтобы создать исполняемую версию базы данных, что означало, что пользователи не смогли бы проверить код, даже если бы захотели.

Хотя этот тип файла может быть отправлен как вложение электронной почты, Борош вместо этого счел более эффективным создать один ярлык MAM, который удаленно связан с базой данных ACCDE autoexec, чтобы он мог запускать его через Интернет.

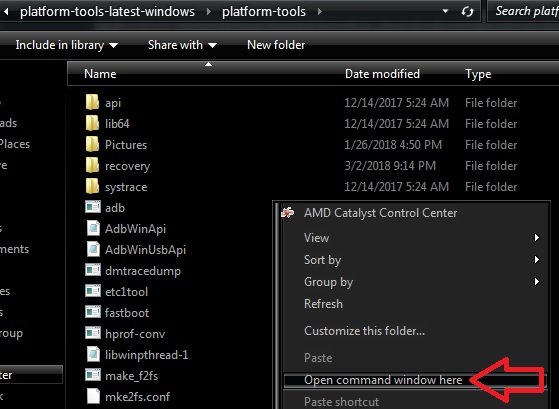

После перетаскивания макроса на рабочий стол для создания ярлыка у него остался файл, в котором было не так много мяса. Однако изменение переменной DatabasePath в ярлыке дало ему возможность подключиться к удаленному серверу и получить файл ACCDE. Опять же, это может быть сделано без разрешения пользователя. На машинах с открытым портом 445 это можно сделать даже с помощью SMB вместо HTTP.

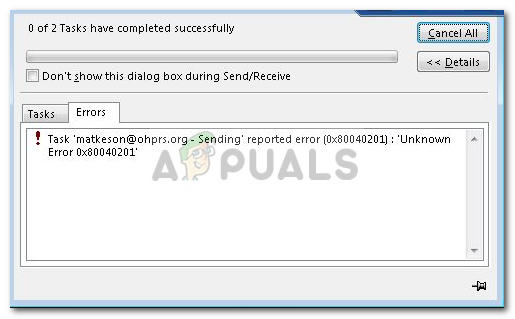

Outlook блокирует файлы MAM по умолчанию, поэтому Борош утверждал, что взломщик может разместить фишинговую ссылку в безобидном электронном письме и использовать социальную инженерию, чтобы заставить пользователя получить файл издалека.

Windows не выводит предупреждение системы безопасности после открытия файла, что позволяет выполнить код. Это может привести к появлению нескольких сетевых предупреждений, но многие пользователи могут просто игнорировать их.

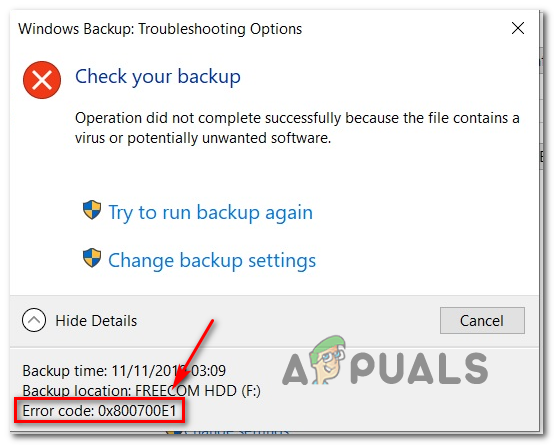

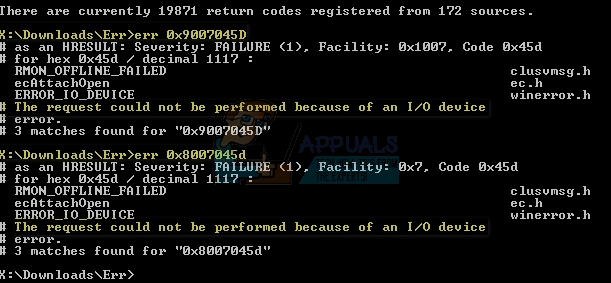

Хотя эта трещина кажется обманчиво простой в выполнении, ее также обманчиво легко устранить. Борош смог заблокировать выполнение макроса из Интернета, просто установив следующий ключ реестра:

Компьютер HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Однако пользователи с несколькими продуктами Office должны будут включать отдельные записи раздела реестра для каждого из них.

Теги Безопасность Windows