Подробная информация и исправления, касающиеся новых уязвимостей ЦП

2 минуты чтения

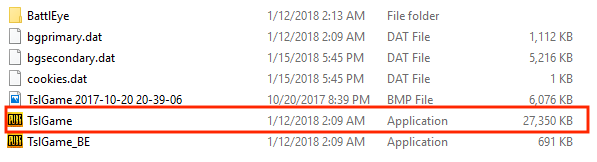

Spectre And Meltdown были первыми и с каждой неделей получают подтверждения о новых уязвимостях. Последние из них были подтверждены Google и Microsoft, Spectre Variant 4 и Meltdown Variant 3a. Вариант Spectre 4 также называется обходом спекулятивного хранилища. Этот эксплойт позволяет хакеру получить доступ к информации, используя механизм спекулятивного исполнения центрального процессора.

Информация о Meltdown Variant 3a поступает из Google Project Zero и Microsoft Security Response Center. Эта проблема затронула ядра Cortex-A15, -A57 и -A72 ARM. Говоря о Spectre Variant 4, мы затронули широкий спектр процессоров. Согласно опубликованному документу Intel:

CVE-2018-3639 - спекулятивный обход хранилища (SSB) - также известный как вариант 4

Системы с микропроцессорами, использующие спекулятивное выполнение и спекулятивное выполнение операций чтения из памяти до того, как станут известны адреса всех предыдущих операций записи в память, могут позволить несанкционированное раскрытие информации злоумышленнику с доступом локального пользователя через анализ побочного канала.

Согласно Intel, Spectre Variant 4 представляет собой умеренный риск для безопасности, поскольку многие из используемых им эксплойтов уже устранены. Intel также заявила следующее:

Это смягчение последствий будет отключено по умолчанию, чтобы клиенты могли выбрать, включать ли его. Мы ожидаем, что большинство отраслевых партнеров по программному обеспечению также будут использовать вариант отключения по умолчанию. В этой конфигурации мы не наблюдали влияния на производительность. Если эта функция включена, мы наблюдаем влияние на производительность примерно от 2 до 8 процентов на основе общих оценок для таких тестов, как SYSmark (R) 2014 SE и целочисленная скорость SPEC на тестовых системах client1 и server2.

Spectre Variant 4 влияет не только на процессоры Intel, но и на AMD, ARM и IBM. AMD подтвердила, что процессоры повсюду были затронуты вплоть до первого поколения Bulldozer, это не хороший знак, но, к счастью, эти проблемы можно исправить. Сказав все это, есть еще 6 уязвимостей, о которых нам не сообщили, но которые должны быть обнародованы в ближайшую неделю или около того.

Сообщите нам, что вы думаете о Spectre Variant 4 и Meltdown option 3a, и что, по вашему мнению, следует сделать для защиты потребителей, использующих микросхемы, подверженные этим уязвимостям.

Источник Intel Теги интел

![[FIX] Сообщение об ошибке при разгоне во время загрузки](https://jf-balio.pt/img/how-tos/33/overclocking-failed-error-message-during-boot.png)