Шестерни и виджеты

Хотя всегда были постоянные сообщения об уязвимостях, присутствующих в приложениях, распространяемых в официальном магазине Google Play, похоже, что эксперты по безопасности Linux за последние несколько дней назвали несколько уязвимостей, которые предназначены для запуска вредоносных программ на мобильных устройствах конечных пользователей. Согласно отчетам, хранящимся в репозитории агрегации информации о киберугрозах, эти приложения замаскированы под чистое программное обеспечение.

По мнению этих исследователей, Android является привлекательной целью, поскольку он стал доминирующей мобильной операционной системой. Новые эксплойты во многом зависят от того факта, что многие пользователи Android не запускают обновленные версии на своих смартфонах и планшетах. Фактически, проприетарный дизайн оборудования в индустрии мобильных устройств часто затрудняет обновление существующего оборудования, даже если базовое оборудование будет работать в течение многих лет.

HeroRAT, как следует из названия, представляет собой троянское приложение для удаленного доступа, которое злоупотребляет протоколом телеграммы Android для подключения клиентского устройства к удаленному серверу C2. Поскольку весь трафик технически регистрируется как трафик между доверенным сервером загрузки и конечным пользователем, этот метод не вызывает никаких тревог.

Исходный код HeroRAT стал общедоступным, что должно упростить для экспертов по безопасности Linux создание средств защиты от него. По иронии судьбы, взломщики фактически продали некоторые версии вредоносного ПО другим взломщикам и даже зашли так далеко, что предложили поддержку для него, как если бы это было законное приложение.

Хотя продажа инструментов для взлома не является чем-то новым, похоже, что это вызывает тревогу профессиональное внедрение такой периферийной бизнес-модели.

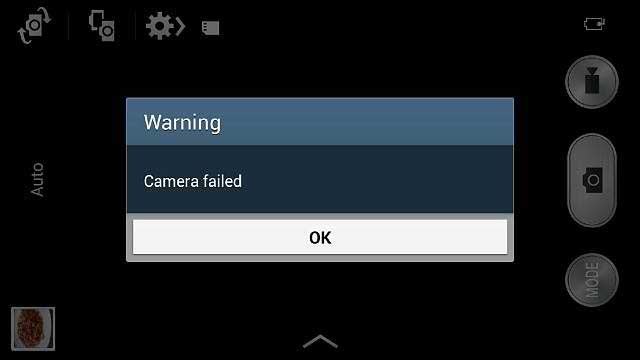

Кроме того, приложение для экономии заряда батареи, недавно развернутое в Google Play Store, также содержало код. Он распространяется через диалоговые сообщения, которые перенаправляют пользователей на его законную целевую страницу в Play Store. Хотя он действительно функционирует как законное программное обеспечение для энергосбережения, он также поставляется с полезной нагрузкой, предназначенной для бесшумного нажатия на рекламные объявления, чтобы отправить средства обратно операторам.

На момент подачи отчетов экспертами по кибербезопасности чуть более 60 000 устройств сообщили о каком-либо типе заражения. Учитывая большое количество портативных компьютеров под управлением Google Android, это не особенно большая выборка людей.

Тем не менее, это помогает проиллюстрировать, как пользователям следует быть осторожными даже с официальными приложениями.

Теги Безопасность Android Безопасность Linux