Apple, Inc., C-Net

Хотя macOS имеет репутацию безопасной среды Unix, кажется, что сторонние разработчики теоретически могут использовать API подписи кода Apple, чтобы обмануть службы безопасности операционной системы. Эти инструменты могут затем ошибочно полагать, что встроенный вредоносный код был подписан Apple и поэтому безопасен для запуска независимо от того, что он делает.

Подпись кода - отличный способ отсеять ненадежный код, чтобы в системе выполнялись только те процессы, которые можно было безопасно выполнять. И macOS, и iOS используют подписи для сертификации двоичных файлов Mach-O, а также пакетов приложений, но похоже, что ранее на этой неделе эксперты нашли способ подорвать эту систему.

По мнению исследователей информационной безопасности, подавляющее большинство продуктов безопасности используют неверный метод проверки криптографических подписей, что заставляет их просматривать потенциально неподписанный код как подписанный Apple.

Однако похоже, что собственные инструменты Apple реализовали API должным образом. Таким образом, метод использования уязвимости немного странен и, по крайней мере частично, зависит от того, как работают толстые двоичные файлы.

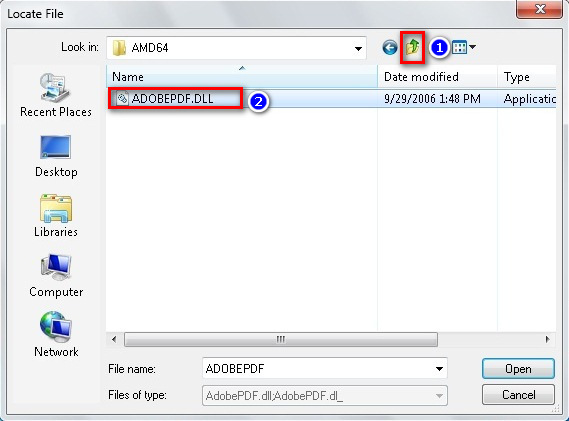

Например, один исследователь безопасности объединил легитимную программу, подписанную Apple, и смешал ее с двоичным файлом, который был скомпилирован i386, но для компьютеров Macintosh серии x86_64.

Поэтому злоумышленник должен будет взять законный двоичный файл из чистой установки macOS, а затем что-то добавить к нему. Строка типа процессора в новом двоичном файле затем должна быть установлена на что-то странное и недопустимое, чтобы она выглядела так, как будто она не является родной для набора микросхем хоста, поскольку это даст ядру команду пропустить допустимый код и начать выполнение произвольного процессы, которые будут добавлены позже.

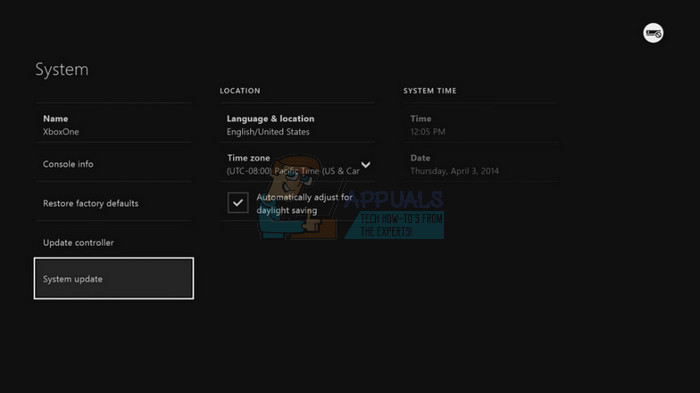

Однако инженеры Apple не считали эту уязвимость серьезной угрозой на момент написания этой статьи. Потребуется социальная инженерия или фишинговая атака, чтобы заставить пользователей разрешить установку эксплойта. Тем не менее, ряд сторонних разработчиков либо выпустили исправления, либо планируют их выпустить.

Пользователям, которые используют какие-либо уязвимые инструменты безопасности, настоятельно рекомендуется обновить их, как только станут доступны исправления, чтобы предотвратить проблемы в будущем, хотя никаких известных случаев использования этого эксплойта еще не произошло.

Теги Безопасность Apple macOS