Есть ли кто-нибудь, кто не слышал о Нарушение Equifax ? Это была самая большая утечка данных в 2017 году, когда было взломано 146 миллионов учетных записей пользователей. А как насчет атаки 2018 года на Аадхар портал правительства Индии для хранения информации жителей Индии. Система была взломана, и были раскрыты данные 1,1 миллиарда пользователей. А сейчас всего несколько месяцев назад Toyota Офис продаж в Японии был взломан, и были раскрыты пользовательские данные 3,1 миллиона клиентов. Это лишь некоторые из основных нарушений, произошедших за последние три года. И это беспокоит, потому что со временем, кажется, становится все хуже. Киберпреступники становятся все более умными и придумывают новые методы получения доступа к сетям и данных пользователей. Мы живем в эпоху цифровых технологий, и данные - это золото.

Но что еще более беспокоит, так это то, что некоторые организации не решают эту проблему со всей серьезностью, которой она заслуживает. Ясно, что старые методы не работают. У вас есть файервол? Повезло тебе. Но давайте посмотрим, как брандмауэр защищает вас от внутренних атак.

Инсайдерские угрозы - новая большая угроза

Статистика кибербезопасности

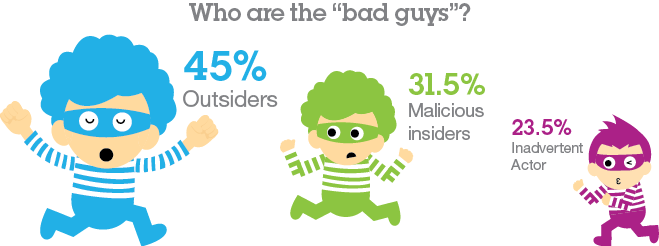

По сравнению с прошлым годом количество атак, исходящих из Сети, значительно увеличилось. И тот факт, что компании теперь заключают контракты с посторонними, которые работают либо удаленно, либо внутри организации, мало что помогло. Не говоря уже о том, что теперь сотрудникам разрешено использовать персональные компьютеры для работы, связанной с работой.

На злонамеренных и коррумпированных сотрудников приходится больший процент инсайдерских атак, но иногда и непреднамеренных. Сотрудники, партнеры или внешние подрядчики совершают ошибки, которые делают вашу Сеть уязвимой. И, как вы понимаете, внутренние угрозы намного опаснее внешних атак. Причина этого в том, что они выполняются человеком, который хорошо осведомлен о вашей Сети. Злоумышленник хорошо знаком с вашей сетевой средой и политиками, поэтому его атаки являются более целенаправленными, что приводит к большему ущербу. Также в большинстве случаев обнаружение внутренней угрозы занимает больше времени, чем внешних атак.

Более того, худшее в этих атаках - это даже не немедленные убытки в результате нарушения работы служб. Это ущерб репутации вашего бренда. Кибератаки и утечки данных часто заканчиваются падением курса акций и массовым уходом ваших клиентов.

Итак, если есть одно ясно, что вам понадобится нечто большее, чем брандмауэр, прокси-сервер или программное обеспечение для защиты от вирусов, чтобы обеспечить полную безопасность вашей сети. И именно эта потребность составляет основу этого поста. Я выделю 5 лучших программ для мониторинга угроз для защиты всей вашей ИТ-инфраструктуры. IT Threat Monitor связывает атаки с различными параметрами, такими как IP-адреса, URL-адреса, а также сведениями о файлах и приложениях. В результате у вас будет доступ к дополнительной информации об инциденте безопасности, например о том, где и как он был выполнен. Но перед этим давайте рассмотрим четыре других способа повышения безопасности сети.

Дополнительные способы повышения ИТ-безопасности

Мониторинг активности базы данных

Первое, что атакует злоумышленник, - это база данных, потому что именно там хранятся все данные компании. Поэтому имеет смысл иметь специальный монитор базы данных. Он будет регистрировать все транзакции, выполненные в базе данных, и может помочь вам обнаружить подозрительные действия, которые имеют характеристики угрозы.

Анализ сетевого потока

Эта концепция включает анализ пакетов данных, передаваемых между различными компонентами вашей сети. Это отличный способ убедиться, что в вашей ИТ-инфраструктуре нет серверов-злоумышленников, которые перекачивают информацию и отправляют ее за пределы сети.

Управление правами доступа

Каждая организация должна иметь четкое руководство относительно того, кто может просматривать и получать доступ к различным системным ресурсам. Таким образом, вы можете ограничить доступ к конфиденциальным данным организации только нужным людям. Диспетчер прав доступа не только позволит вам редактировать права доступа пользователей в вашей сети, но также позволит вам видеть, кто, где и когда получает доступ к данным.

Белый список

Это концепция, при которой только авторизованное программное обеспечение может выполняться в узлах вашей сети. Теперь любая другая программа, пытающаяся получить доступ к вашей сети, будет заблокирована, и вы немедленно получите уведомление. Впрочем, у этого метода есть один недостаток. Нет четкого способа определить, что квалифицирует программное обеспечение как угрозу безопасности, поэтому вам, возможно, придется немного потрудиться, придумав профили риска.

А теперь к нашей основной теме. 5 лучших мониторов угроз для ИТ-сетей. Извините, я немного отвлекся, но подумал, что сначала нужно заложить прочный фундамент. Инструменты, которые я сейчас собираюсь обсудить, скрепляют все вместе, чтобы завершить форт, окружающий вашу ИТ-среду.

1. Монитор угроз SolarWinds

Попробуй сейчас

Попробуй сейчас Это вообще сюрприз? SolarWinds - одно из тех имен, которые, вы всегда можете быть уверены, не разочаруют. Я сомневаюсь, что есть системный администратор, который на каком-то этапе своей карьеры не использовал продукт SolarWinds. А если нет, возможно, пора это изменить. Представляю вам монитор угроз SolarWinds.

Этот инструмент позволяет вам контролировать вашу сеть и реагировать на угрозы безопасности практически в реальном времени. И вы будете впечатлены тем, насколько прост в использовании такой многофункциональный инструмент. Для завершения установки и настройки потребуется совсем немного времени, и тогда вы будете готовы начать мониторинг. Монитор угроз SolarWinds можно использовать для защиты локальных устройств, размещенных центров обработки данных и общедоступных облачных сред, таких как Azure или AWS. Благодаря своей масштабируемости он идеально подходит для средних и крупных организаций с большими возможностями роста. А благодаря своим возможностям мультитенантности и white-label этот монитор угроз также станет отличным выбором для поставщиков услуг управляемой безопасности.

Монитор угроз SolarWinds

Ввиду динамического характера кибератак крайне важно, чтобы база данных разведки киберугроз всегда была в актуальном состоянии. Таким образом, у вас будет больше шансов выжить при новых формах атак. Монитор угроз SolarWinds использует несколько источников, таких как базы данных IP-адресов и репутации домена, чтобы поддерживать свои базы данных в актуальном состоянии.

Он также имеет интегрированный менеджер информации и событий безопасности (SIEM), который получает данные журнала от нескольких компонентов в вашей сети и анализирует данные на предмет угроз. Этот инструмент использует простой подход к обнаружению угроз, поэтому вам не нужно тратить время на просмотр журналов для выявления проблем. Это достигается путем сравнения журналов с несколькими источниками аналитики угроз, чтобы найти шаблоны, указывающие на потенциальные угрозы.

Монитор угроз SolarWinds может хранить нормализованные и необработанные данные журнала в течение одного года. Это будет весьма полезно, если вы захотите сравнить прошлые события с настоящими. После нарушения безопасности бывают моменты, когда вам нужно отсортировать журналы, чтобы выявить уязвимости в вашей сети. Этот инструмент предоставляет вам простой способ фильтровать данные, чтобы вам не приходилось просматривать каждый журнал.

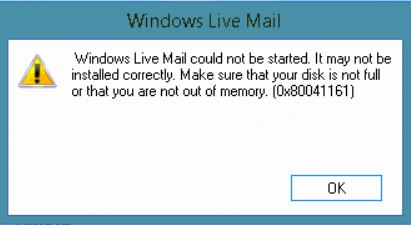

Система оповещения монитора угроз SolarWinds

Еще одна интересная функция - автоматический ответ и устранение угроз. Это не только избавит вас от лишних усилий, но и будет эффективным в те моменты, когда вы не в состоянии немедленно реагировать на угрозы. Конечно, ожидается, что монитор угроз будет иметь систему предупреждений, но система в этом мониторе угроз является более продвинутой, поскольку она сочетает в себе множественные условия и взаимно коррелированные сигналы тревоги с Active Response Engine, чтобы предупреждать вас о любых значимых событиях. Условия запуска можно настроить вручную.

2. Digital Guardian

Попробуй сейчас

Попробуй сейчас Digital Guardian - это комплексное решение для защиты данных, которое отслеживает вашу сеть от начала до конца, чтобы выявлять и предотвращать возможные нарушения и кражу данных. Это позволяет вам видеть каждую транзакцию, выполненную с данными, включая сведения о пользователе, осуществляющем доступ к данным.

Digital Guardian собирает информацию из различных областей данных, агентов конечных точек и других технологий безопасности, анализирует данные и пытается установить шаблоны, которые могут указывать на потенциальные угрозы. Затем он уведомит вас, чтобы вы могли предпринять необходимые действия по исправлению. Этот инструмент позволяет получить больше информации об угрозах, включая IP-адреса, URL-адреса, а также сведения о файлах и приложениях, что позволяет более точно обнаруживать угрозы.

Цифровой Хранитель

Этот инструмент отслеживает не только внешние угрозы, но и внутренние атаки, нацеленные на вашу интеллектуальную собственность и конфиденциальные данные. Это параллельно с различными правилами безопасности, поэтому по умолчанию Digital Guardian помогает подтвердить соответствие.

Этот монитор угроз - единственная платформа, которая предлагает предотвращение потери данных (DLP) вместе с обнаружением конечных точек и реагированием (EDR). Это работает так, что агент конечной точки записывает все системные, пользовательские события и события данных в сети и за ее пределами. Затем он настраивается так, чтобы блокировать любую подозрительную активность, прежде чем вы потеряете данные. Так что даже если вы пропустите взлом своей системы, вы можете быть уверены, что данные не выйдут наружу.

Digital Guardian реализован в облаке, что означает использование меньшего количества системных ресурсов. Сетевые датчики и агенты конечных точек передают данные в рабочую область, одобренную аналитиками безопасности, вместе с облачными мониторами аналитики и отчетов, которые помогают уменьшить количество ложных тревог и фильтровать многочисленные аномалии, чтобы определить, какие из них требуют вашего внимания.

3. Монитор сетевой безопасности Zeek

Попробуй сейчас

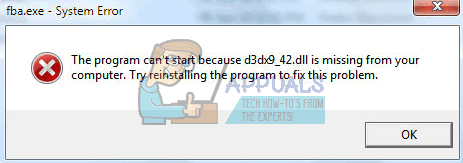

Попробуй сейчас Zeek - это инструмент мониторинга с открытым исходным кодом, ранее известный как Bro Network Monitor. Инструмент собирает данные из сложных сетей с высокой пропускной способностью и использует их для анализа безопасности.

Zeek также является собственным языком программирования, и вы можете использовать его для создания пользовательских сценариев, которые позволят вам собирать пользовательские сетевые данные или автоматизировать мониторинг и идентификацию угроз. Некоторые настраиваемые роли, которые вы можете выполнять, включают идентификацию несовпадающих сертификатов SSL или использование подозрительного программного обеспечения.

С другой стороны, Zeek не дает вам доступа к данным с конечных точек вашей сети. Для этого вам понадобится интеграция с инструментом SIEM. Но это также хорошо, потому что в некоторых случаях огромный объем данных, собранных SIEMS, может быть огромным, что приводит к множеству ложных предупреждений. Вместо этого Zeek использует сетевые данные, которые являются более надежным источником истины.

Zeek Network Security Monitor

Но вместо того, чтобы полагаться только на сетевые данные NetFlow или PCAP, Zeek сосредотачивается на обширных, организованных и легко доступных для поиска данных, которые обеспечивают реальное понимание вашей сетевой безопасности. Он извлекает более 400 полей данных из вашей сети и анализирует их для получения данных, требующих действий.

Возможность назначать уникальные идентификаторы подключения - полезная функция, которая помогает вам видеть всю активность протокола для одного TCP-соединения. Данные из различных файлов журналов также имеют отметку времени и синхронизируются. Поэтому, в зависимости от времени получения предупреждения об угрозе, вы можете проверять журналы данных примерно за одно и то же время, чтобы быстро определить источник проблемы.

Но, как и в случае со всем программным обеспечением с открытым исходным кодом, самая большая проблема при использовании программного обеспечения с открытым исходным кодом - это его настройка. Вы будете обрабатывать все конфигурации, включая интеграцию Zeek с другими программами безопасности в вашей сети. И многие обычно считают это слишком большим трудом.

4. Oxen Network Security Monitor.

Попробуй сейчас

Попробуй сейчас Oxen - еще одно программное обеспечение, которое я рекомендую для мониторинга вашей сети на предмет угроз безопасности, уязвимостей и подозрительных действий. И основная причина этого в том, что он постоянно выполняет автоматический анализ потенциальных угроз в режиме реального времени. Это означает, что всякий раз, когда возникает критический инцидент безопасности, у вас будет достаточно времени, чтобы отреагировать на него, прежде чем он разовьется. Это также означает, что это будет отличный инструмент для обнаружения и сдерживания угроз нулевого дня.

Oxen Network Security Monitor

Этот инструмент также помогает обеспечить соответствие, создавая отчеты о состоянии безопасности сети, утечках данных и уязвимостях.

Знаете ли вы, что каждый божий день возникает новая угроза безопасности, о существовании которой вы никогда не узнаете? Ваш монитор угроз нейтрализует его и продолжает работу в обычном режиме. Хотя быки немного отличаются. Он улавливает эти угрозы и сообщает вам об их существовании, чтобы вы могли затянуть веревки безопасности.

5. Разведка угроз Аргос от Cyberprint

Попробуй сейчас

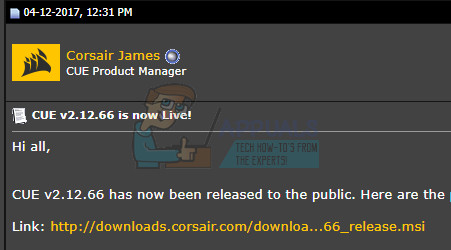

Попробуй сейчас Еще один отличный инструмент для усиления технологии безопасности на основе периметра - Argos Threat Intelligence. Он объединяет ваш опыт с их технологиями, чтобы вы могли собирать конкретную и действенную информацию. Эти данные безопасности помогут вам в реальном времени выявлять инциденты целевых атак, утечки данных и кражи личных данных, которые могут поставить под угрозу вашу организацию.

Разведка угроз Аргоса

Argos выявляет злоумышленников, нацеленных на вас, в режиме реального времени и предоставляет соответствующие данные о них. У него есть надежная база данных о примерно 10 000 злоумышленников, с которыми можно работать. Кроме того, он использует сотни источников, включая IRC, Darkweb, социальные сети и форумы, для сбора часто используемых данных.