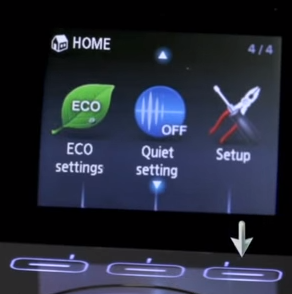

Кардиограф Philips. Абсолютное Медицинское Оборудование

Компания Philips известна производством высокопроизводительных и эффективных устройств PageWriter Cardiograph. После недавнего обнаружения уязвимостей кибербезопасности в своих устройствах, которые позволяют злоумышленникам изменять настройки устройств, чтобы повлиять на диагностику, Philips выступила с заявлением в ICS-CERT консультативный что он не намерен исследовать эти уязвимости до лета 2019 года.

Кардиографы Philips PageWriter принимают сигналы через датчики, прикрепленные к телу, и используют эти данные для создания рисунков и диаграмм ЭКГ, с которыми врач может обращаться для постановки диагноза. Этот процесс сам по себе не должен мешать, чтобы гарантировать целостность выполненных измерений и изображенных графиков, но кажется, что манипуляторы могут влиять на эти данные вручную.

Уязвимости существуют в моделях Philips PageWriter TC10, TC20, TC30, TC50 и TC70. Уязвимости возникают из-за того, что вводимая информация может быть введена вручную и жестко закодирована в интерфейсе, что приведет к неправильному вводу, поскольку система устройства не проверяет и не фильтрует какие-либо введенные данные. Это означает, что результаты устройства напрямую связаны с тем, что пользователи вводят в них вручную, что позволяет проводить неправильную и неэффективную диагностику. Отсутствие очистки данных напрямую способствует возможности переполнения буфера и уязвимостей строки формата.

В дополнение к этой возможности использования ошибок данных, возможность жесткого кодирования данных в интерфейсе также позволяет жестко кодировать учетные данные. Это означает, что любой злоумышленник, который знает пароль устройства и физически имеет его под рукой, может изменить настройки устройства, что приведет к неправильной диагностике с помощью устройства.

Несмотря на решение компании не исследовать эти уязвимости до лета следующего года, в опубликованном информационном бюллетене предлагается несколько советов по устранению этих уязвимостей. Основные руководящие принципы для этого вращаются вокруг физической безопасности устройства: обеспечение того, чтобы злоумышленники не могли получить физический доступ или манипулировать устройством. В дополнение к этому, клиникам рекомендуется активировать защиту компонентов в своих системах, ограничивая и регулируя то, что может быть доступно на устройствах.