Intel

Было обнаружено, что процессоры Intel, особенно используемые в серверах и мэйнфреймах, уязвимы для уязвимости в системе безопасности, которая позволяет злоумышленникам отслеживать обрабатываемые данные. Ошибка безопасности в серверном Intel Xeon и других подобных процессорах потенциально может позволить злоумышленникам запустить атаку по побочному каналу, которая может определить, над чем работает процессор, и вмешаться, чтобы понять и получить данные.

Исследователи из Университета Врие в Амстердаме сообщили, что процессоры Intel серверного уровня страдают от уязвимости. Они окрестили недостаток, который можно классифицировать как серьезный, как NetCAT. В уязвимость открывает возможности для злоумышленников чтобы подключиться к процессорам, на которых запущены процессы, и получить данные. Недостаток безопасности можно использовать удаленно, и компании, которые полагаются на эти процессоры Intel Xeon, могут только попытаться минимизировать уязвимость своих серверов и мэйнфреймов, чтобы ограничить вероятность атак и попыток кражи данных.

Уязвимые процессоры Intel Xeon с технологиями DDIO и RDMA:

Исследователи в области безопасности из Университета Врие детально исследовали уязвимости системы безопасности и обнаружили, что были затронуты только несколько конкретных процессоров Intel Zenon. Что еще более важно, эти процессоры должны были иметь две конкретные технологии Intel, которые можно было бы использовать. По мнению исследователей, для успешной атаки потребовались две технологии Intel, которые в основном присутствуют в линейке процессоров Xeon: технология прямого ввода-вывода данных (DDIO) и удаленный прямой доступ к памяти (RDMA). Подробности о Уязвимость NetCAT доступна в исследовательской статье . Официально брешь в безопасности NetCAT была помечена как CVE-2019-11184 .

Похоже, что у Intel признал уязвимость системы безопасности в некоторых процессорах Intel Xeon . Компания выпустила бюллетень по безопасности, в котором отмечалось, что NetCAT влияет на процессоры Xeon E5, E7 и SP, поддерживающие DDIO и RDMA. В частности, основная проблема с DDIO делает возможной атаки по побочным каналам. DDIO широко используется в процессорах Intel Zenon с 2012 года. Другими словами, несколько более старых процессоров Intel Xeon серверного уровня, которые в настоящее время используются в серверах и мэйнфреймах, могут быть уязвимыми.

Гуру информационной безопасности говорят, что можно узнать чей-то пароль SSH, когда они вводят его в терминал по сети, используя интересную уязвимость побочного канала в сетевых технологиях Intel. https://t.co/X0jZpgCSks И подарки от ошибок процессора Intel продолжают поступать.

- Лучший Linux-блог в Unixverse (@nixcraft) 10 сентября 2019 г.,

С другой стороны, исследователи из Университета Вриже заявили, что RDMA позволяет их эксплойту NetCAT «хирургическим путем контролировать относительное расположение сетевых пакетов в памяти на целевом сервере». Проще говоря, это совершенно другой класс атак, который может не только извлекать информацию из процессов, запущенных центральными процессорами, но и манипулировать им.

Уязвимость означает, что ненадежные устройства в сети «теперь могут утечка конфиденциальных данных, таких как нажатия клавиш в сеансе SSH, с удаленных серверов без локального доступа». Излишне говорить, что это довольно серьезная угроза безопасности, которая угрожает целостности данных. Между прочим, в июне этого года исследователи Университета Вриже предупредили не только Intel об уязвимостях в системе безопасности процессоров Intel Zenon, но и Голландский национальный центр кибербезопасности. В знак признательности и за координацию обнаружения уязвимости с Intel университет даже получил награду. Точная сумма не разглашается, но, учитывая серьезность проблемы, она могла быть значительной.

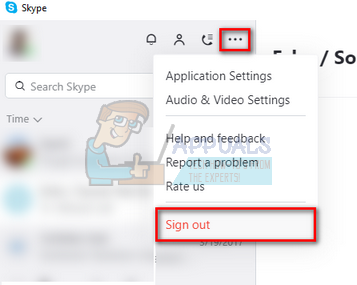

Как защититься от уязвимости системы безопасности NetCAT?

В настоящее время единственный надежный способ защиты от уязвимости системы безопасности NetCAT - это полное отключение функции DDIO. Более того, исследователи предупреждают, что пользователи затронутых процессоров Intel Xeon также должны отключить функцию RDMA в целях безопасности. Излишне говорить, что некоторые системные администраторы могут не захотеть отказываться от DDIO на своих серверах, поскольку это важная функция.

Intel отметила, что пользователи процессоров Xeon должны «ограничивать прямой доступ из ненадежных сетей» и использовать «программные модули, устойчивые к атакам по времени, используя код в стиле постоянного времени». Однако исследователи из Университета Вриже настаивают на том, что простой программный модуль не может по-настоящему защититься от NetCAT. Однако модули могут помочь с аналогичными эксплойтами в будущем.

Теги интел

![[ИСПРАВЛЕНО] Код ошибки Wyze 90](https://jf-balio.pt/img/how-tos/87/wyze-error-code-90.jpg)