Intel

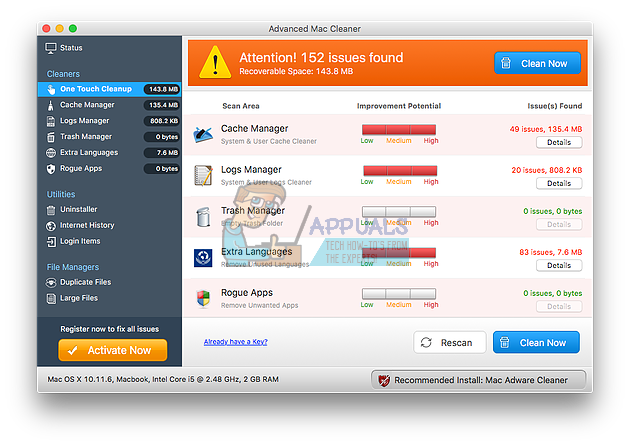

Предстоящие Мобильные процессоры Intel Tiger Lake нового поколения будет иметь технологию контроля потока. Это послужит эффективным шлюзом для остановки нескольких типов вредоносных программ. Функция Intel CET по существу управляет потоком операций внутри ЦП и обеспечивает ограничение доступа вредоносных программ к нескольким приложениям через ЦП.

Процессоры Intel регулярно обнаруживают уязвимости в системе безопасности. Несмотря на то, что компания выпустила исправления для снижения риска, большинство решений оказали небольшое негативное влияние на производительность. Intel, похоже, активно исправляет ситуацию. Предстоящие процессоры Tiger Lake, основанные на усовершенствованном 10-нм узле, будут иметь встроенную поддержку CET для устранения рисков до того, как они проникнут в систему. Технологии около четырех лет.

Как CET защитит процессоры и ПК Intel Tiger Lake Mobility?

Технология принудительного выполнения потока управления или CET имеет дело с «потоком управления» - термином, используемым для описания порядка, в котором операции выполняются внутри ЦП. Традиционно вредоносное ПО, которое пытается запустить на устройстве, пытается найти уязвимости в других приложениях, чтобы перехватить их поток управления. В случае обнаружения вредоносная программа может вставить свой вредоносный код для запуска в контексте другого приложения.

Мобильные процессоры Intel Tiger Lake нового поколения будет полагаться на CET для защиты потока управления с помощью двух новых механизмов безопасности. CET имеет теневой стек и косвенное отслеживание ветвей, чтобы вредоносное ПО не могло продолжить работу. Shadow Stack, по сути, создает копию предполагаемого потока управления приложения и сохраняет теневой стек в защищенной области ЦП. Это гарантирует отсутствие несанкционированных изменений в предполагаемом порядке выполнения приложения.

#Intel запускает #AntiMalwareCETTechnology для процессоров Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 июня 2020 г.

Непрямое отслеживание переходов ограничивает и предотвращает добавление дополнительных средств защиты к возможности приложения использовать «таблицы переходов» ЦП. По сути, это участки памяти, которые часто (повторно) используются или перенаправляются в потоке управления приложения.

Shadow Stack защищает компьютеры от широко используемой техники, называемой Return-Oriented Programming (ROP). В этом методе вредоносное ПО злоупотребляет инструкцией RET (возврат), чтобы добавить свой собственный вредоносный код в поток управления законного приложения. С другой стороны, косвенное отслеживание переходов защищает от двух методов, называемых Jump-Oriented Programming (JOP) и Call-Oriented Programming (COP). Вредоносное ПО может попытаться использовать инструкции JMP (переход) или CALL, чтобы захватить таблицы переходов легитимного приложения.

У разработчиков было достаточно времени, чтобы добавить свое программное обеспечение и освоить CET, утверждает Intel:

Функция CET была впервые опубликована еще в 2016 году. Поэтому у производителей программного обеспечения было время скорректировать свой код для первой серии процессоров Intel, которые будут ее поддерживать, заявляет компания. Теперь Intel необходимо поставлять процессоры, поддерживающие инструкции CET. Приложения и платформы, включая другие операционные системы, могут активировать поддержку и отказаться от защиты, которую обеспечивает CET.

Хорошее объяснение @intel ЭТО #безопасность #tech что закрывает критическую уязвимость для # Вредоносное ПО . CET будет доступен в # ноутбуки с мобильными процессорами Intel Tiger Lake, ожидаемыми в праздничный сезон. https://t.co/OU2yZvzP3q

- Майк Фейбус - Хорошо, народ! (@MikeFeibus) 15 июня 2020 г.

Intel выбрала 10 нм Тигровое озеро, правильная микроархитектура производителя ЦП за долгое время эволюционировала для включения аппаратной функции защиты от вредоносных программ. Компания заверила, что технология также будет доступна на настольных и серверных платформах.

Теги интел

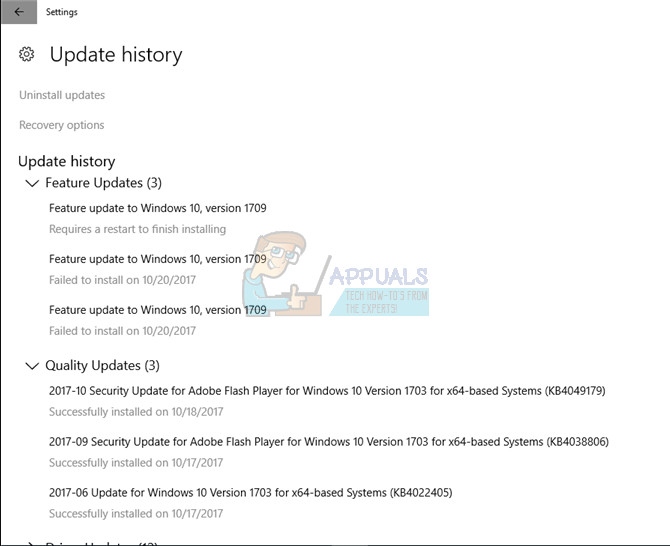

![[Решено] Ошибка isPostback_RC_Pendingupdates в Центре обновления Windows](https://jf-balio.pt/img/how-tos/00/ispostback_rc_pendingupdates-error-windows-update.png)