Проект Monero, CryptoNews

Согласно отчету, который был первоначально выпущен аналитиками безопасности из Palo Alto Networks, не менее пяти процентов всех токенов Monero, которые в настоящее время находятся в обращении на рынке, были добыты с использованием вредоносных программ. Это означает, что преступные организации использовали бреши в системе безопасности на серверах и машинах конечных пользователей для добычи более 790 000 монет Monero, также известных как XMR. Около 20 миллионов хэшей в секунду, что составляет около двух процентов от всей мощности хэширования сети Monero, было получено с зараженных устройств за последний год.

Учитывая текущий обменный курс, сложность сети и другие факторы, это впечатляющее количество вычислительной мощности по-прежнему будет приносить этим группам около 30 000 долларов в день, что для сравнения является существенной суммой денег. Три самых высоких хешрейта ежедневно добывают Monero на сумму от 1600 до 2700 долларов.

Эксперты по безопасности Linux были удивлены, узнав еще в январе, что вредоносная программа RubyMiner, используемая для майнинга Monero этим методом, на самом деле была нацелена на серверы, работающие под GNU / Linux, а также на серверы, на которых установлены серверные пакеты Microsoft Windows как часть своего системного программного обеспечения.

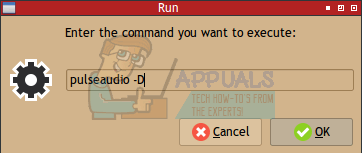

Эксплойт на машинах Linux содержал набор команд оболочки и позволял злоумышленникам очищать задания cron перед добавлением своих собственных. Это новое задание cron загружает сценарий оболочки, который размещается в текстовых файлах robots.txt, которые являются стандартной частью большинства веб-доменов.

В конце концов, этот сценарий может загрузить и установить неподдерживаемую версию законного майнера XMRig Monero. PyCryptoMiner также был нацелен на серверы Linux. Другая группа вредоносных программ-майнеров Monero пошла вслед за серверами Oracle WebLogic.

К счастью, эти эксплойты не смогли причинить большого вреда, потому что злоумышленники полагались на старые эксплойты, которые эксперты по безопасности Linux уже давно выяснили, как подключить. Это заставило некоторых в сообществе разработчиков ПО с открытым исходным кодом предположить, что злоумышленники преследовали машины с устаревшей операционной системой с точки зрения серверов.

Тем не менее, последние более впечатляющие цифры, приведенные в этом отчете, намекают на то, что новые атаки могут использовать преимущества недавних эксплойтов как в Windows, так и в GNU / Linux.

![[FIX] «Fsquirt.exe не найден» при открытии мастера передачи по Bluetooth](https://jf-balio.pt/img/how-tos/04/fsquirt-exe-not-found-when-opening-bluetooth-transfer-wizard.png)