PB Tech

Джером Сегура, ведущий исследователь безопасности, работающий с Malwarebytes, нашел способ обойти средства защиты в Microsoft Office, используя вектор атаки, не требующий макросов. Это происходит вслед за другими исследователями, недавно обнаружившими методы использования ярлыков макросов для злоупотребления базами данных Access.

Встраивая файл настроек в документ Office, злоумышленники могут использовать социальную инженерию, чтобы заставить пользователей запускать опасный код без дополнительных уведомлений. Когда метод работает, Windows не выдает сообщений об ошибках. Даже загадочные можно обойти, что помогает скрыть факт того, что что-то происходит.

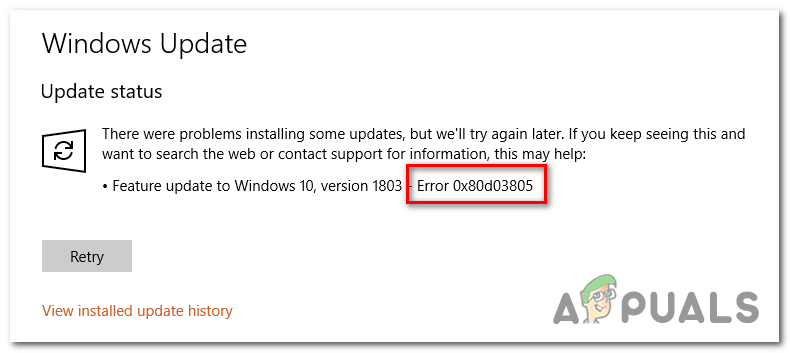

Формат файла, характерный для Windows 10, содержит XML-код, который может создавать ярлыки для апплетов на панели управления. Этот формат, .SettingContent.ms, не существовал в предыдущих версиях Windows. В результате, насколько известно исследователям, они не должны быть уязвимы для этого эксплойта.

Те, кто развернул Office с использованием уровня совместимости приложений Wine, также не должны испытывать проблем, независимо от того, используют ли они GNU / Linux или macOS. Однако один из элементов XML, содержащихся в этом файле, может нанести ущерб компьютерам с Windows 10, работающим на голом железе.

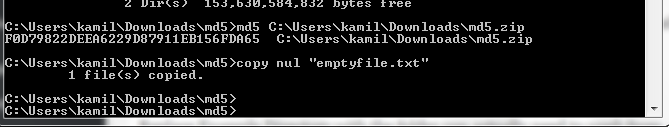

DeepLink, так называемый элемент, разрешает выполнение двоичных исполняемых пакетов, даже если после них есть переключатели и параметры. Злоумышленник может вызвать PowerShell, а затем добавить что-нибудь после нее, чтобы начать выполнение произвольного кода. При желании они могли бы даже вызвать оригинальный устаревший командный интерпретатор и использовать ту же среду, которую командная строка Windows предоставляла программистам с самых ранних версий ядра NT.

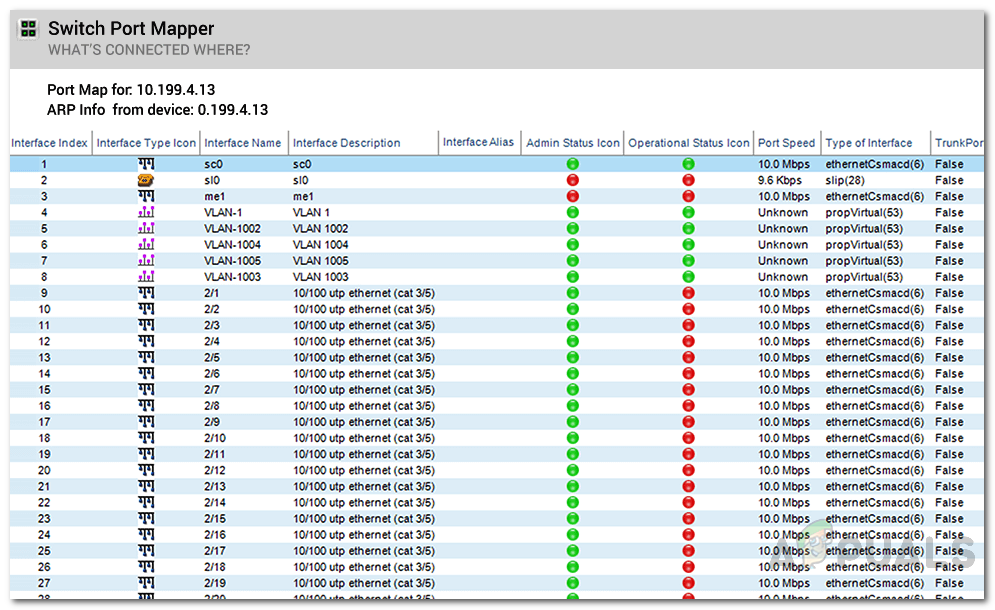

В результате изобретательный злоумышленник может создать документ, который выглядит легитимным, и выдать себя за кого-то другого, чтобы заставить людей щелкнуть ссылку на нем. Это может, например, использоваться для загрузки приложений для майнинга криптовалют на машину жертвы.

Они также могут захотеть отправить файл с помощью большой спам-кампании. Сегура предположил, что это должно гарантировать, что классические атаки социальной инженерии в ближайшее время не выйдут из моды. Хотя такой файл должен быть распространен среди бесчисленного количества пользователей, чтобы гарантировать, что некоторые из них позволят выполнение кода, это должно быть возможно, замаскировав его под что-то еще.