Адаптер беспроводного дисплея Microsoft. Ноутбук G7

Microsoft Wireless Display Adapter V2 был диагностирован с тремя уязвимостями: уязвимость инъекции команд, уязвимость неработающего контроля доступа и уязвимость атаки злого двойника. Первая уязвимость была протестирована только на программном обеспечении Microsoft Wireless Display Adapter V2 версий 2.0.8350–2.0.8372, и было обнаружено, что она затрагивает все версии в этом диапазоне. Было обнаружено, что уязвимости «сломанный контроль доступа» и «злой двойник» влияют только на версию программного обеспечения 2.0.8350 из протестированного диапазона. Остальные версии программы не тестировались, и уязвимости еще не использовались. Уязвимости внедрения команд был присвоен ярлык CVE-2018-8306 , и ему была дана относительно умеренная оценка риска.

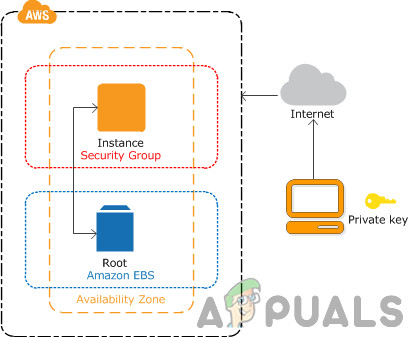

Microsoft Wireless Display Adapter - это аппаратное устройство, которое позволяет транслировать экраны с устройств Microsoft Windows с поддержкой Miracast. Механизм использует соединение Wi-Fi Direct и канал передачи аудио / видео Miracast для трансляции экрана. Процесс зашифрован WPA2 в соответствии с шифрованием используемого соединения Wi-Fi для дополнительной безопасности.

Для сопряжения устройства с дисплеем механизм предлагает как подключение с помощью кнопки, так и подключение по PIN-коду. После установления соединения нет необходимости проверять устройство при каждом последующем подключении.

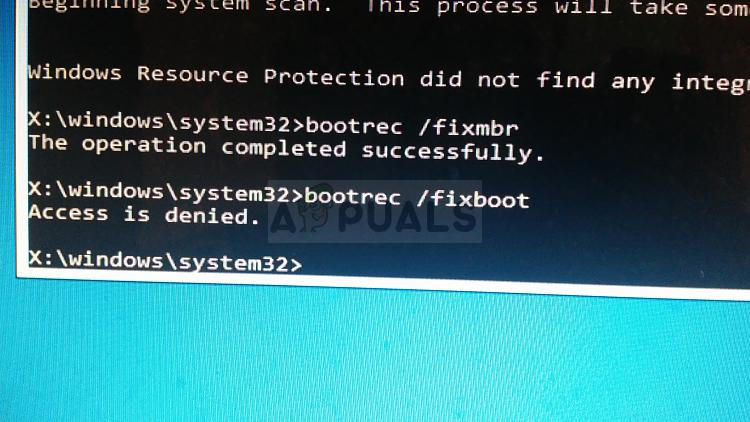

Продолжая эту ранее достигнутую авторизацию, может возникнуть уязвимость внедрения команды, когда имя адаптера дисплея задано в параметре «NewDeviceName». Создавая ситуацию, когда символы выходят из сценариев командной строки, устройство устанавливается в цикл загрузки, где оно перестает нормально работать. Сценарий, подверженный этой уязвимости, - это сценарий «/cgi-bin/msupload.sh».

Вторая уязвимость, нарушение контроля доступа, может возникать, когда для сопряжения устройств используется метод настройки с помощью кнопки, при этом требуется только, чтобы устройство находилось в зоне действия беспроводной сети без необходимости физического доступа к нему для проверки PIN-кода. Как только первое соединение установлено таким образом, последующие соединения не нуждаются в проверке, что позволяет взломанному устройству иметь неограниченный контроль.

Третья уязвимость, атака злого близнеца, возникает, когда злоумышленник манипулирует пользователем, чтобы он подключился к его или ее устройству MSWDA, подключившись к законному MSWDA и выставив только собственный MSWDA злоумышленника для подключения пользователя. Как только соединение будет установлено, пользователь не будет знать, что он подключился не к тому устройству, а злоумышленник получит доступ к файлам и данным пользователя, передавая контент на свое устройство.

Первоначально с Microsoft связались 21улмарта по поводу этого набора уязвимостей. Номер CVE был присвоен 19thиюня, а обновления прошивки были выпущены 10thиюля. С тех пор Microsoft только что выступила со своим публичным раскрытием консультативный . Уязвимости в совокупности затрагивают версии 2.0.8350, 2.0.8365 и 2.0.8372 программного обеспечения Microsoft Wireless Display Adapter V2.

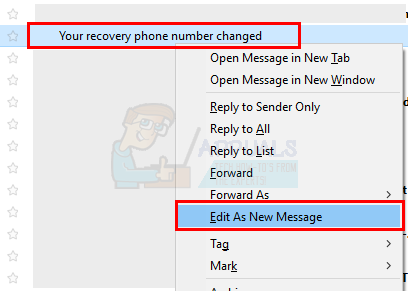

Обновления безопасности, помеченные Microsoft как «важные», доступны для всех трех версий на их веб-сайтах как часть опубликованного бюллетеня по безопасности. Другое предлагаемое решение требует, чтобы пользователи открыли приложение Microsoft Wireless Display Adapter для Windows и установили флажок «Сопряжение с PIN-кодом» на вкладке «Настройки безопасности». Это гарантирует, что физический доступ к устройству необходим для просмотра его экрана и сопоставления PIN-кодов, гарантируя, что нежелательное беспроводное доступное устройство не сможет легко подключиться к настройке. Уязвимости, влияющие на три версии, получили оценку CVSS 3.0 базовый балл 5,5 каждый и временной балл 5 баллов.