Веб-браузер Microsoft Edge. Лесуар

Зияхан Албениз, исследователь безопасности Netsparker, обнаружил уязвимость в браузере Microsoft Edge, которая позволяла распространять вредоносное ПО. Он опубликовал свои выводы на CVE-2018-0871 ( CVSS 3.0 Базовая оценка 4,3) в своем отчете под названием « Использование уязвимости Microsoft Edge для кражи файлов . '

Альбениз объяснил, что уязвимость возникла из-за недостатка, связанного с политикой одинакового происхождения. При эксплуатации уязвимость может быть использована для распространения вредоносного ПО, которое может осуществлять фишинговые атаки и атаки по краже информации. Важным фактором распространения вредоносного ПО через этот канал был собственный вклад пользователя в загрузку вредоносного файла. Вот почему уязвимость не могла быть использована в массовом масштабе и, следовательно, представляла меньший риск, чем большинство недостатков безопасности браузера.

Функция политики одинакового происхождения - это модель безопасности веб-приложений, которая используется практически во всех интернет-браузерах. Он позволяет сценариям на одной веб-странице получать доступ к данным на другой, если веб-страницы принадлежат одному домену, протоколу и порту. Он предотвращает междоменный доступ к веб-страницам, а это означает, что вредоносный веб-сайт не может получить доступ к вашим учетным данным банковского счета, если вы вошли в систему на другой вкладке или забыли выйти из системы.

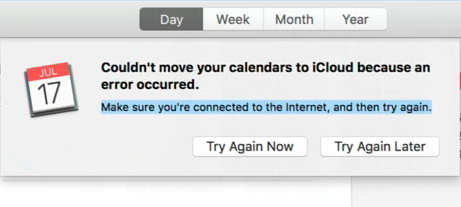

Случай, когда механизм безопасности SOP дает сбой, - это когда пользователя обманом заставляют загрузить вредоносный HTML-файл и запустить его на своем компьютере. После того, как файл сохраняется локально, он загружается по протоколу «file: //», в котором для него нет заданного домена или номера порта. Поскольку через веб-страницы SOP можно получить доступ к информации только в том же домене / порту / протоколе, так как все другие локальные файлы также запускаются по протоколу «file: //», загруженный вредоносный HTML-файл может получить доступ к любому файлу в локальной системе и украсть данные из него.

Эту уязвимость Microsoft Edge SOP можно использовать для проведения целенаправленных и точных атак. Как только предполагаемый пользователь загружен и запущен, хакер может просмотреть информацию на своем ПК и украсть именно ту информацию, которую он / она ищет, при условии, что он знает, где искать. Поскольку эта атака не автоматизирована, знание пользователя и конечной системы пользователя помогает в эффективном проведении атаки.

Зихаян Албениз записал короткое видео, демонстрирующее это нападение. Он объяснил, что смог использовать эту уязвимость в Edge, Mail и Calendar, чтобы удаленно украсть данные с компьютера и получить их на другом устройстве.

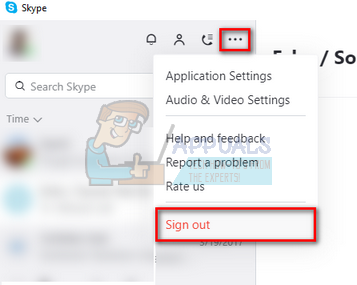

Microsoft выпустила обновление для своего браузера Edge, которое устраняет эту уязвимость. Обновление доступно для всех соответствующих версий Windows 10 Microsoft Edge в опубликованном консультативный бюллетень. Несмотря на то, что было выпущено обновление, устраняющее эту уязвимость SOP, Альбениз по-прежнему предупреждает, что пользователям следует опасаться файлов HTML, которые они получают из неизвестных источников. HTML не является обычным типом файлов, используемым для распространения вредоносных программ, поэтому он часто остается неожиданным и причиняет ущерб.

![[ИСПРАВЛЕНО] Код ошибки Wyze 90](https://jf-balio.pt/img/how-tos/87/wyze-error-code-90.jpg)