Oracle VirtualBox

Уязвимость нулевого дня в VirtualBox была публично раскрыта независимым исследователем уязвимостей и разработчиком эксплойтов Сергеем Зеленюком. VirtualBox - известное программное обеспечение для виртуализации с открытым исходным кодом, разработанное Oracle. Эта недавно обнаруженная уязвимость может позволить вредоносной программе покинуть виртуальную машину и затем выполнить код в ОС хост-машины.

Технические подробности

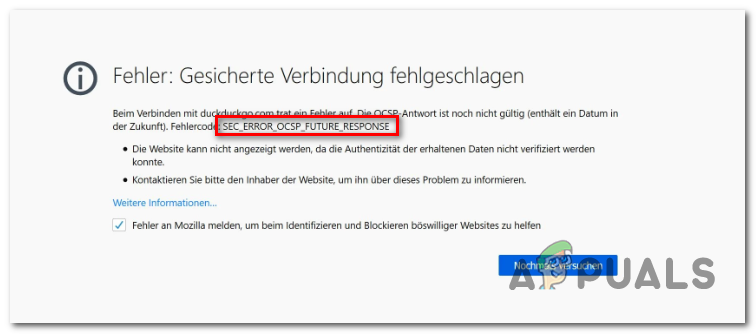

Эта уязвимость обычно возникает из-за проблем с повреждением памяти и влияет на сетевую карту Intel PRO / 1000 MT Desktop (E1000), когда NAT (преобразование сетевых адресов) является установленным сетевым режимом.

Проблема, как правило, не зависит от типа ОС, которая используется хостом и виртуальными машинами, поскольку она находится в общей базе кода.

Согласно техническому объяснению этой уязвимости описано на GitHub, уязвимость затрагивает все текущие версии VirtualBox и присутствует в конфигурации виртуальной машины (ВМ) по умолчанию. Уязвимость позволяет вредоносной программе или злоумышленнику с правами администратора или root в гостевой ОС выполнить и избежать произвольного кода на прикладном уровне операционной системы хоста. Он используется для запуска кода большинства пользовательских программ с минимальными привилегиями. Зеленюк сказал: «В E1000 есть уязвимость, позволяющая злоумышленнику с привилегиями root / администратора в гостевой системе уйти в кольцо хоста 3. Затем злоумышленник может использовать существующие методы для повышения привилегий до звонка 0 через / dev / vboxdrv». Также была выпущена видеодемонстрация атаки на Vimeo.

Возможное решение

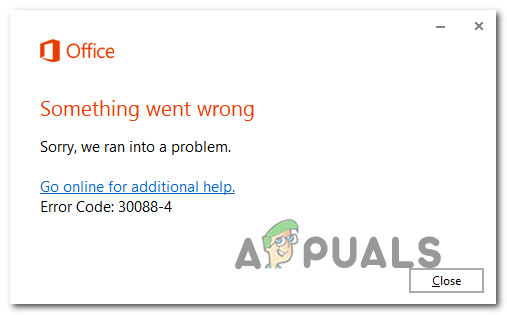

Для этой уязвимости еще нет исправления безопасности. По словам Зеленюка, его эксплойт полностью надежен, что он пришел к выводу после тестирования его на Ubuntu версии 16.04 и гостевых системах 18.04 × 86-46. Однако он также считает, что этот эксплойт работает и против платформы Windows.

Несмотря на то, что предложенный им эксплойт довольно сложно выполнить, следующее объяснение, предоставленное им, может помочь тем, кто может захотеть заставить его работать:

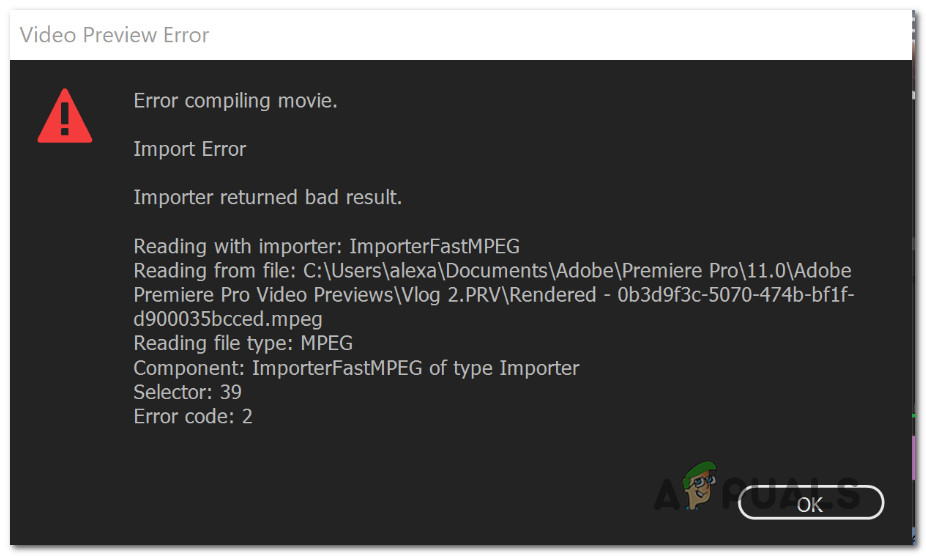

«Эксплойт - это модуль ядра Linux (LKM) для загрузки в гостевую ОС. В случае Windows потребуется драйвер, отличающийся от LKM только оболочкой инициализации и вызовами API ядра.

Для загрузки драйвера в обеих ОС требуются повышенные права. Это обычное дело и не считается непреодолимым препятствием. Посмотрите на конкурс Pwn2Own, где исследователь использует цепочки эксплойтов: браузер открыл вредоносный веб-сайт в гостевой ОС, выполняется выход из песочницы браузера, чтобы получить доступ к полному кольцу 3, уязвимость операционной системы используется, чтобы проложить путь к 0 из где есть все необходимое для атаки гипервизора из гостевой ОС. Самыми мощными уязвимостями гипервизора, безусловно, являются те, которые могут быть использованы из гостевого кольца 3. В VirtualBox также есть такой код, который доступен без привилегий гостевого root, и в большинстве случаев он еще не проверяется.

Эксплойт на 100% надежен. Это означает, что он либо работает всегда, либо никогда из-за несовпадения двоичных файлов или по другим, более тонким причинам, которые я не учел. Он работает по крайней мере на гостевых системах Ubuntu 16.04 и 18.04 x86_64 с конфигурацией по умолчанию ».

Зеленюк решил обнародовать это последнее открытие уязвимости, потому что он был «не согласен с [] современным состоянием информационной безопасности, особенно с исследованиями безопасности и вознаграждением за ошибки», с которыми он столкнулся в прошлом году, когда он ответственно сообщил об уязвимости VirtualBox в Oracle. Он также выразил недовольство тем, как продвигается процесс выпуска уязвимостей и как они ежегодно освещаются исследователями безопасности на конференциях.

Несмотря на то, что для этой уязвимости еще нет исправления безопасности, пользователи могут защитить себя от нее, сменив свою сетевую карту с виртуальных машин на паравиртуализированную сеть или PCnet.